10 wskazówek, jak korzystać z Wireshark do analizy pakietów w sieci

- 3999

- 700

- Tomasz Szatkowski

W dowolnej sieci zmieszanej z pakietów pakiety reprezentują jednostki danych przesyłanych między komputerami. Monitorowanie i sprawdzanie pakietów w celu zabezpieczenia i rozwiązywania problemów jest obowiązkiem inżynierów sieci, jak i administratorów systemu w celu uzyskania bezpieczeństwa i rozwiązywania problemów.

Aby to zrobić, polegają one na programach o nazwie Analizatory Pakiet sieciowych, z Wireshark Być może jest najbardziej popularny i używany ze względu na wszechstronność i łatwość użycia. Oprócz tego, Wireshark pozwala nie tylko monitorować ruch w czasie rzeczywistym, ale także zapisać go w pliku w celu późniejszej kontroli.

Powiązane czytanie: Najlepsze narzędzia do monitorowania przepustowości Linux do analizy użycia sieci

W tym artykule podzielimy się 10 wskazówkami na temat korzystania Wireshark Aby przeanalizować pakiety w swojej sieci i mieć nadzieję, że po osiągnięciu sekcji podsumowania poczujesz się skłonny do dodania do swoich zakładek.

Instalowanie Wireshark w Linux

Żeby zainstalować Wireshark, Wybierz odpowiedni instalator systemu operacyjnego/architektury z https: // www.Wireshark.org/pobierz.html.

W szczególności jeśli używasz Linux, Wireshark musi być dostępny bezpośrednio z repozytoriów dystrybucji, aby ułatwić instalację w wyniku. Chociaż wersje mogą się różnić, opcje i menu powinny być podobne - jeśli nie identyczne w każdym.

------------ O dystrybucjach opartych na Debian/Ubuntu ------------ $ sudo apt-get instaluj Wireshark ------------ Na dystrybucjach opartych na Centos/Rhel ------------ $ sudo yum instaluj Wireshark ------------ W wydaniach Fedora 22+ ------------ $ sudo dnf instaluj Wireshark

Jest znany błąd Debian oraz pochodne, które mogą uniemożliwić wpisowanie interfejsów sieciowych, chyba że użyjesz Sudo do uruchomienia Wireshark. Aby to naprawić, postępuj zgodnie z zaakceptowaną odpowiedzią w tym poście.

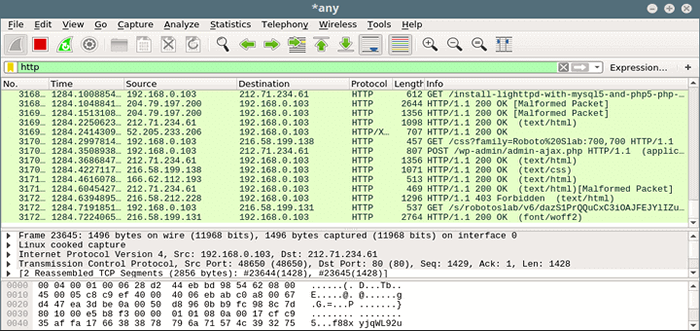

Raz Wireshark działa, możesz wybrać interfejs sieciowy, pod którym chcesz monitorować Schwytać:

Analizator sieci Wireshark

Analizator sieci Wireshark W tym artykule będziemy używać ETH0, Ale możesz wybrać inny, jeśli chcesz. Nie klikaj jeszcze interfejsu - zrobimy to później po przejrzeniu kilku opcji przechwytywania.

Ustawienie opcji przechwytywania

Najbardziej przydatne opcje przechwytywania, które rozważymy, to:

- Interfejs sieciowy - Jak wyjaśniliśmy wcześniej, przeanalizujemy tylko pakiety ETH0, przychodzące lub nadchodzące.

- Filtr przechwytujący - Ta opcja pozwala nam wskazać, jaki rodzaj ruchu chcemy monitorować według portu, protokołu lub typu.

Zanim przejdziemy do wskazówek, należy zauważyć, że niektóre organizacje zabraniają korzystania Wireshark w ich sieciach. To powiedziawszy, jeśli nie korzystasz z Wireshark do celów osobistych, upewnij się, że organizacja zezwala na jej użycie.

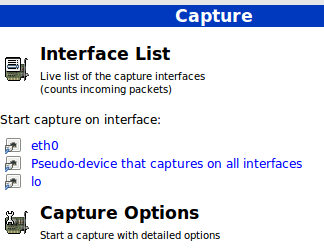

Na razie po prostu wybierz ETH0 Z listy rozwijanej i kliknij Początek przy przycisku. Zaczniesz widzieć, jak cały ruch przechodzi przez ten interfejs. Niezbyt przydatne do monitorowania ze względu na dużą ilość sprawdzonych pakietów, ale to początek.

Monitoruj ruch interfejsu sieciowego

Monitoruj ruch interfejsu sieciowego Na powyższym obrazie możemy również zobaczyć ikony Aby wymienić dostępne interfejsy, do zatrzymywać się obecne schwytanie i to uruchom ponownie to (czerwone pudełko na lewy) oraz konfiguracja i edycja filtra (czerwone pole na Prawidłowy). Gdy unosisz się nad jedną z tych ikon, zostanie wyświetlona podpowiedź, aby wskazać, co robi.

Zaczniemy od zilustrowania opcji przechwytywania, podczas gdy wskazówki #7 Poprzez #10 omówi, jak zrobić coś przydatnego z schwytaniem.

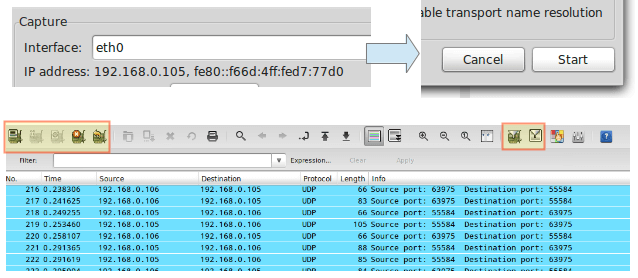

Wskazówka nr 1 - Sprawdź ruch HTTP

Typ http w polu filtra i kliknij Stosować. Uruchom przeglądarkę i przejdź do dowolnej witryny:

Sprawdź ruch sieciowy HTTP

Sprawdź ruch sieciowy HTTP Aby rozpocząć każdą kolejną wskazówkę, zatrzymaj przechwytywanie na żywo i edytuj filtr przechwytywania.

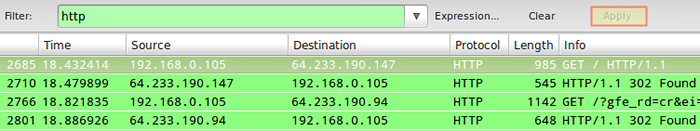

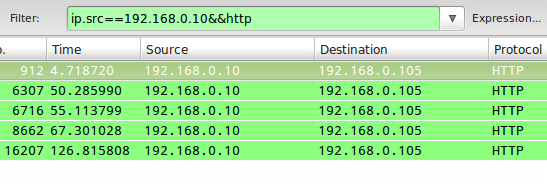

Wskazówka nr 2 - Sprawdź ruch HTTP z danego adresu IP

W tej konkretnej wskazówki przygotujemy IP == 192.168.0.10 && do filtra zwrotki w celu monitorowania ruchu HTTP między komputerem lokalnym a 192.168.0.10:

Sprawdź ruch HTTP na adres IP

Sprawdź ruch HTTP na adres IP Wskazówka nr 3 - Sprawdź ruch HTTP na dany adres IP

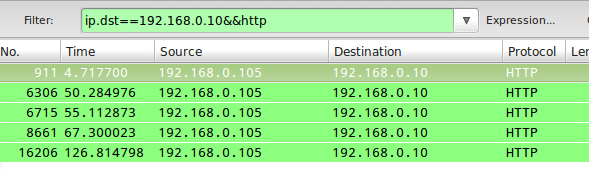

Ściśle związane z #2, W takim przypadku będziemy używać ip.dst W ramach filtra przechwytywania w następujący sposób:

ip.DST == 192.168.0.10 && http

Monitoruj ruch sieciowy HTTP na adres IP

Monitoruj ruch sieciowy HTTP na adres IP Aby połączyć wskazówki #2 I #3, możesz użyć ip.addr w regule filtra zamiast ip.src Lub ip.dst.

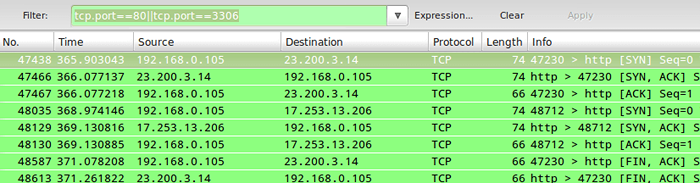

Wskazówka nr 4 - Monitoruj ruch sieciowy Apache i MySQL

Czasami będziesz zainteresowany kontrolą ruchu, który pasuje do (lub obu) warunków. Na przykład, aby monitorować ruch w portach TCP 80 (WebServer) i 3306 (Serwer bazy danych mysql / mariadb), możesz użyć LUB Warunek w filtrze przechwytywania:

TCP.port == 80 || TCP.Port == 3306

Monitoruj ruch Apache i MySQL

Monitoruj ruch Apache i MySQL We wskazówkach #2 I #3, || I słowo Lub Daj te same wyniki. Tak samo z && I słowo I.

Wskazówka nr 5 - Odrzucone pakiety na podany adres IP

Aby wykluczyć pakiety, które nie pasują do reguły filtra, użyj ! i otacz regułę w nawiasach. Na przykład, aby wykluczyć pakiety pochodzące z lub kierowane na dany adres IP, możesz użyć:

!(IP.addr == 192.168.0.10)

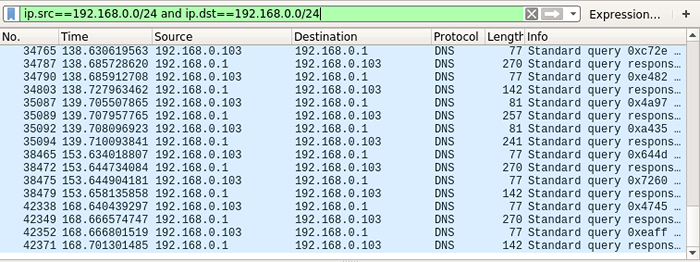

Wskazówka nr 6 - Monitoruj ruch sieciowy (192.168.0.0/24)

Poniższa reguła filtra wyświetli tylko lokalny ruch i wykluje pakiety dochodzące z Internetu:

ip.src == 192.168.0.0/24 i IP.DST == 192.168.0.0/24

Monitoruj ruch w sieci lokalnej

Monitoruj ruch w sieci lokalnej Wskazówka #7 - Monitoruj zawartość rozmowy TCP

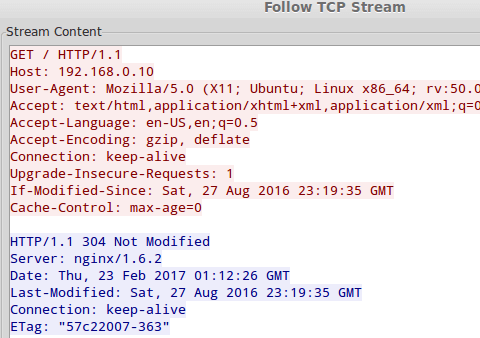

Aby sprawdzić zawartość TCP konwersacja (wymiana danych), kliknij prawym przyciskiem myszy dany pakiet i wybierz śledź TCP strumień. Okno wyskakuje z treścią rozmowy.

Będzie to obejmować Http nagłówki, jeśli kontrolujemy ruch w sieci, a także wszelkie zwykłe poświadczenia tekstowe przesyłane podczas procesu.

Monitoruj rozmowę TCP

Monitoruj rozmowę TCP Wskazówka #8 - Edytuj zasady kolorowania

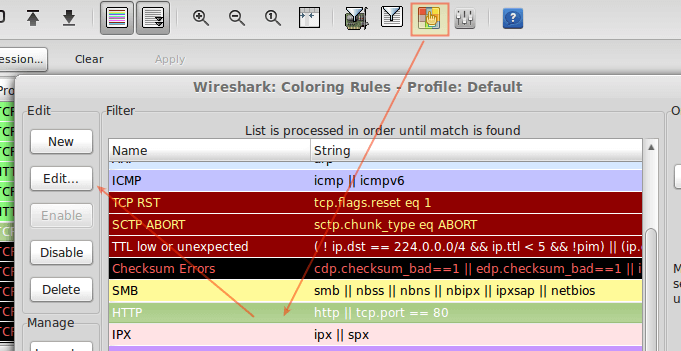

Jestem pewien, że już zauważyłeś, że każdy wiersz w oknie przechwytywania jest kolorowy. Domyślnie, Http ruch pojawia się w zielony tło z czarnym tekstem, podczas gdy Suma kontrolna Błędy są pokazane w czerwony tekst z czarnym tłem.

Jeśli chcesz zmienić te ustawienia, kliknij Edytować Ikona reguł kolorowania, wybierz dany filtr i kliknij Edytować.

Dostosuj wyjście Wireshark w kolorach

Dostosuj wyjście Wireshark w kolorach Wskazówka #9 - Zapisz przechwytywanie w pliku

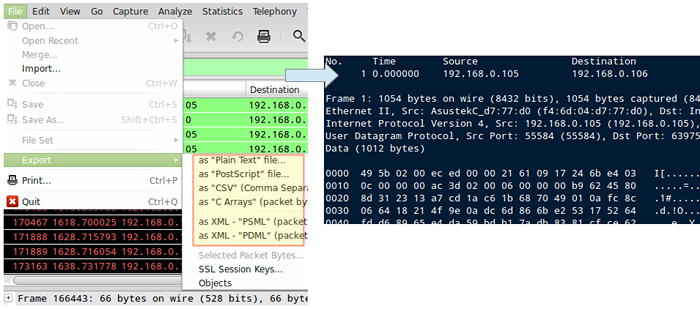

Oszczędzanie treści przechwytywania pozwoli nam móc sprawdzić ją bardziej szczegółowo. Aby to zrobić, idź Plik → Eksportuj i wybierz format eksportu z listy:

Zapisz przechwytywanie Wireshark do pliku

Zapisz przechwytywanie Wireshark do pliku Wskazówka #10 - ćwicz z próbkami przechwytywania

Jeśli uważasz, że Twoja sieć jest „nudny”, Wireshark zapewnia serię przykładowych plików przechwytywania, których można użyć do ćwiczenia i nauki. Możesz pobrać te sampleCaptures i importować je za pośrednictwem Plik → Importuj menu.

Streszczenie

Wireshark jest bezpłatne i oprogramowania typu open source, jak widać w sekcji FAQ na oficjalnej stronie internetowej. Możesz skonfigurować filtr przechwytywania przed lub po rozpoczęciu inspekcji.

W przypadku, gdy nie zauważyłeś, filtr ma funkcję autocomplete, która umożliwia łatwe wyszukiwanie najczęściej używanych opcji, które możesz dostosować później. Dzięki temu niebo jest granicą!

Jak zawsze, nie wahaj się upuścić nam linii za pomocą poniższego formularza komentarza, jeśli masz jakieś pytania lub obserwacje dotyczące tego artykułu.

- « Jak zainstalować narzędzie do monitorowania Zabbix na Debian 11/10

- Jak uaktualnić z Debian 10 do Debian 11 »