22 polecenia sieciowe Linux dla sysadmin

- 3324

- 303

- Maurycy Napierała

Rutynowe zadania administratora systemu obejmują konfigurowanie, utrzymanie, rozwiązywanie problemów oraz zarządzanie serwerami i sieciami w centrach danych. Istnieje wiele narzędzi i narzędzi w Linux zaprojektowanych do celów administracyjnych.

W tym artykule przejrzymy niektóre z najczęściej używanych narzędzi i narzędzi do zarządzania siecią w Linux, w różnych kategoriach. Wyjaśnimy niektóre wspólne przykłady użytkowania, które znacznie ułatwi zarządzanie siecią w Linux.

Na tej stronie

- Polecenie ifconfig

- polecenie IP

- Polecenie IFUP

- Polecenie EthTool

- polecenie ping

- polecenie Traceroute

- polecenie MTR

- polecenie trasy

- Polecenie nmcli

- Polecenie NetStat

- polecenie ss

- Polecenie NC

- polecenie nmap

- polecenie hosta

- Polecenie kopać

- Polecenie nslookup

- Polecenie tcpdump

- Użyteczność Wireshark

- narzędzie BMON

- Firewall iptables

- Firewalld

- UFW Firewall

- Jak używać skryptu NMAP Skrypty (NSE) w Linux

- Praktyczny przewodnik po NMAP (skaner bezpieczeństwa sieci) w Kali Linux

- Dowiedz się wszystkich hostów na żywo adresy IP podłączone w sieci w Linux

- Podstawowy przewodnik na IPTABLES (Linux Firewall) Wskazówki / polecenia

- 25 Przydatne reguły zapory iptable każdy administrator Linux powinien wiedzieć

- Jak skonfigurować zaporę IPTables, aby umożliwić zdalny dostęp do usług

- Jak blokować żądania ICMP Ping do systemów Linux

- Przydatne reguły „zapory ogniowej” do konfigurowania i zarządzania zaporą zapory w Linux

- Jak skonfigurować „Firewalld” w RHEL/Centos 7 i Fedora 21

- Jak uruchomić/zatrzymać i włączyć/wyłączyć zaporę ogniową i iptables w Linux

- Konfigurowanie Samby i skonfiguruj zaporę ogniową i SELINUX, aby umożliwić udostępnianie plików w systemie Linux/Windows

- « Jak skonfigurować wirtualne hosty Apache na Rocky Linux

- 5 najlepszych narzędzi programowych dla Linux z szyfrowaniem danych »

Ta lista jest równie przydatna dla pełnoetatowych inżynierów sieci Linux.

Konfiguracja sieci, rozwiązywanie problemów i narzędzia do debugowania

1. Polecenie ifconfig

ifconfig to narzędzie interfejsu wiersza polecenia do konfiguracji interfejsu sieciowego i jest również używany do inicjalizacji interfejsów w czasie rozruchu systemu. Po uruchomieniu serwera można go użyć do przypisania adresu IP do interfejsu i włączenia lub wyłączenia interfejsu na żądanie.

Służy również do wyświetlania adresu IP, adresu sprzętowego / MAC, a także MTU (maksymalna jednostka transmisji) rozmiar aktualnie aktywnych interfejsów. ifconfig jest zatem przydatne do debugowania lub wykonywania strojenia systemu.

Oto przykład wyświetlania statusu wszystkich aktywnych interfejsów sieciowych.

$ ifconfig Link ENP1S0 Encap: Ethernet Hwaddr 28: D2: 44: EB: BD: 98 INET ADDR: 192.168.0.103 Bcast: 192.168.0.255 Maska: 255.255.255.0 INET6 ADDR: FE80 :: 8F0C: 7825: 8057: 5eec/64 Zakres: Link Up Broadcast Urządzenie multicast MTU: 1500 Metryka: 1 RX Pakiety: 169854 Błędy: 0 Zrzucone: 0 Przekręcenia: 0 Ramka: 0 TX Pakiety: 125995 Błędy Błędy Błędy : 0 Upadło: 0 Przekręcenia: 0 Przewoźnik: 0 zderzenia: 0 Txqueuelen: 1000 Rx bajtów: 174146270 (174.1 MB) bajty TX: 21062129 (21.0 MB) LIN Link Encap: Lokalna pętla INET ADDR: 127.0.0.1 Maska: 255.0.0.0 INET6 ADDR ::: 1/128 Zakres: Host Up Loopback Uruchamianie MTU: 65536 Metryka: 1 Rx Pakiety: 15793 Błędy: 0 Zrzucone: 0 Przekręcenia: 0 Ramka: 0 Pakiety: 15793 Błędy: 0 Zrzucone: 0 Otrajem: 0: 0 Przewoźnik: 0 kolizje: 0 Txqueuelen: 1 Rx bajtów: 2898946 (2.8 MB) bajty TX: 2898946 (2.8 MB)

Aby wymienić wszystkie aktualnie dostępne interfejsy, niezależnie od tego, czy w górę Lub w dół, Użyj -A flaga.

$ ifconfig -a

Aby przypisać adres IP do interfejsu, użyj następującego polecenia.

$ sudo ifconfig eth0 192.168.56.5 Mash Network 255.255.255.0

Aby aktywować interfejs sieciowy, wpisz.

$ sudo ifconfig up eth0

Aby dezaktywować lub zamknąć interfejs sieciowy, wpisz.

$ sudo ifconfig w dół eth0

Notatka: Chociaż ifconfig jest świetnym narzędziem, jest teraz przestarzałe (przestarzałe), jego wymiana jest polecenie IP co wyjaśniono poniżej.

2. Polecenie IP

Polecenie IP to kolejne przydatne narzędzie wiersza poleceń do wyświetlania i manipulowania routingiem, urządzeniami sieciowymi, interfejsami. Jest to zamiennik ifconfig i wiele innych poleceń sieciowych. (Przeczytaj nasz artykuł „Jaka jest różnica między poleceniem ifconfig i IP”, aby dowiedzieć się więcej o tym.)

Poniższe polecenie wyświetli adres IP i inne informacje o interfejsie sieciowym.

$ ip addr show 1: LO: MTU 65536 Qdisc Noqueue State Nieznana grupa Domyślna QLen 1 Link/Loopback 00: 00: 00: 00: 00 BRD 00: 00: 00: 00: 00: 00 INET 127.0.0.1/8 Zakres hosta lo valid_lft na zawsze preferowany_lft na zawsze inet6 :: 1/128 host hosta prawidłowy_lft na zawsze preferowany_lft na zawsze 2: ENP1S0: MTU 1500 qdisc pfifo_fast stan Group UP Domyślny link/eter 28: D2: 44: EB: BD: 98 Brd ff: ff: ff: ff: ff: ff inet 192.168.0.103/24 BRD 192.168.0.255 Scope Global Dynamic ENP1S0 Proste_lft 5772Sec Preferred_lft 5772Sec INET6 FE80 :: 8f0c: 7825: 8057: 5eec/64 Link Valid_Lft Forever Preferred_lft Forever 3: WLP2S0: MTU 1500 QDISC Noop State Down Group Qlen : 7c: 78: C7 Brd FF: FF: ff: ff: ff: ff…

Aby tymczasowo przypisać adres IP do określonego interfejsu sieciowego (ETH0), typ.

$ sudo ip addr dodaj 192.168.56.1 Dev ETH0

Aby usunąć przypisany adres IP z interfejsu sieciowego (ETH0), typ.

$ sudo ip addr del 192.168.56.15/24 Dev ETH0

Aby pokazać obecną tabelę sąsiadów w jądrze, typ.

$ ip sąsiedzki 192.168.0.1 Dev Enp1s0 Lladdr 10: Fe: ED: 3D: F3: 82

3. IFUP, Ifdown i Ifquery Command

IFUP polecenie aktywuje interfejs sieciowy, udostępniając go do przesyłania i odbierania danych.

$ sudo ifup eth0

ifown Polecenie wyłącza interfejs sieciowy, utrzymując go w stanie, w którym nie może przesyłać ani odbierać danych.

$ sudo ifdown eth0

Ifquery Polecenie używane do analizowania konfiguracji interfejsu sieciowego, umożliwiając odbieranie odpowiedzi na zapytanie o sposób aktualnie skonfigurowanego.

$ sudo ifquery eth0

4. Polecenie EthTool

ETHTOOL to narzędzie wiersza polecenia do zapytania i modyfikowania parametrów kontrolera interfejsu sieciowego i sterowników urządzeń. Poniższy przykład pokazuje użycie ETHTOOL oraz polecenie do wyświetlenia parametrów interfejsu sieciowego.

$ sudo ethtool enp0s3 Ustawienia ENP0S3: Obsługiwane porty: [TP] Obsługiwane Tryby linków: 10baset/połowa 10Baset/Full 100baset/Half 100Baset/Full 1000baset/pełny obsługiwany ramka pauzy: Brak obsługi Auto-negocjacja: Tak reklamowane tryby linków Pełny 100baset/pół 100Baset/pełny 1000Baset/pełny reklamowany pauza Używanie ramki: Brak reklamowanej auto-negocjacji: Tak Prędkość: 1000 MB/s Dupleks: Pełny port: Para skręcona: 0 Transceiiver: Auto-nokotiacja wewnętrzna: ON MDI-X: WYŁ. (Auto) Obsługuje budzenie: UMBG Wake-On: D Obecny poziom komunikatu: 0x00000007 (7) Wykryto link do sondy DRV: Tak

5. Polecenie ping

ping (Pakiet internetowy Groper) to narzędzie zwykle stosowane do testowania łączności między dwoma systemami w sieci (Sieć lokalna (Lan) Lub Sieć rozległa (BLADY)). To używa ICMP (Protokół komunikatu kontroli Internetu) komunikować się z węzłami w sieci.

Aby przetestować łączność z innym węzłem, po prostu podaj na przykład swoją IP lub nazwę hosta.

$ ping 192.168.0.103 Ping 192.168.0.103 (192.168.0.103) 56 (84) bajty danych. 64 bajtów z 192.168.0.103: ICMP_SEQ = 1 ttl = 64 czas = 0.191 MS 64 bajtów z 192.168.0.103: ICMP_SEQ = 2 TTL = 64 Czas = 0.156 ms 64 bajtów z 192.168.0.103: ICMP_SEQ = 3 ttl = 64 czas = 0.179 ms 64 bajtów z 192.168.0.103: ICMP_SEQ = 4 ttl = 64 czas = 0.182 ms 64 bajtów z 192.168.0.103: ICMP_SEQ = 5 ttl = 64 czas = 0.207 ms 64 bajtów z 192.168.0.103: ICMP_SEQ = 6 ttl = 64 czas = 0.157 ms ^c --- 192.168.0.103 Statystyka ping --- 6 przesłanych pakietów, 6 otrzymanych, 0% utrata pakietów, czas 5099 ms rtt min/avg/max/mDev = 0.156/0.178/0.207/0.023 MS

Możesz także powiedzieć Pingowi, żeby wychodził po określonej liczbie Echo_request pakiety za pomocą -C flaga jak pokazano.

$ ping -c 4 192.168.0.103 Ping 192.168.0.103 (192.168.0.103) 56 (84) bajty danych. 64 bajtów z 192.168.0.103: ICMP_SEQ = 1 TTL = 64 Czas = 1.09 ms 64 bajtów z 192.168.0.103: ICMP_SEQ = 2 TTL = 64 Czas = 0.157 ms 64 bajtów z 192.168.0.103: ICMP_SEQ = 3 ttl = 64 czas = 0.163 ms 64 bajtów z 192.168.0.103: ICMP_SEQ = 4 ttl = 64 czas = 0.190 MS --- 192.168.0.103 Statystyka ping --- 4 przesłane pakiety, 4 otrzymane, 0% utrata pakietu, czas 3029 ms rtt min/avg/max/mDev = 0.157/0.402/1.098/0.402 ms

6. Polecenie Traceroute

Taceroute to narzędzie do śledzenia pełnej ścieżki z systemu lokalnego do innego systemu sieciowego. Drukuje wiele chmielu (routeter IPS) na tej ścieżce, którą podróżujesz, aby dotrzeć do serwera końcowego. Jest to łatwe w użyciu narzędzie rozwiązywania problemów z siecią po poleceniu ping.

W tym przykładzie śledzimy pakiety trasy przenoszą się z systemu lokalnego do jednego z serwerów Google z adresem IP 216.58.204.46.

$ Traceroute 216.58.204.46 Taceroute do 216.58.204.46 (216.58.204.46), 30 chmiel Max, 60 bajtów Pakiety 1 Gateway (192.168.0.1) 0.487 ms 0.277 ms 0.269 ms 2 5.5.5.215 (5.5.5.215) 1.846 ms 1.631 ms 1.553 MS 3 * * * 4 72.14.194.226 (72.14.194.226) 3.762 ms 3.683 ms 3.577 ms 5 108.170.248.179 (108.170.248.179) 4.666 MS 108.170.248.162 (108.170.248.162) 4.869 MS 108.170.248.194 (108.170.248.194) 4.245 ms 6 72.14.235.133 (72.14.235.133) 72.443 MS 209.85.241.175 (209.85.241.175) 62.738 MS 72.14.235.133 (72.14.235.133) 65.809 ms 7 66.249.94.140 (66.249.94.140) 128.726 MS 127.506 MS 209.85.248.5 (209.85.248.5) 127.330 MS 8 74.125.251.181 (74.125.251.181) 127.219 MS 108.170.236.124 (108.170.236.124) 212.544 MS 74.125.251.181 (74.125.251.181) 127.249 ms 9 216.239.49.134 (216.239.49.134) 236.906 MS 209.85.242.80 (209.85.242.80) 254.810 MS 254.735 MS 10 209.85.251.138 (209.85.251.138) 252.002 MS 216.239.43.227 (216.239.43.227) 251.975 MS 209.85.242.80 (209.85.242.80) 236.343 MS 11 216.239.43.227 (216.239.43.227) 251.452 MS 72.14.234.8 (72.14.234.8) 279.650 ms 277.492 ms 12 209.85.250.9 (209.85.250.9) 274.521 MS 274.450 ms 209.85.253.249 (209.85.253.249) 270.558 MS 13 209.85.250.9 (209.85.250.9) 269.147 MS 209.85.254.244 (209.85.254.244) 347.046 MS 209.85.250.9 (209.85.250.9) 285.265 ms 14 64.233.175.112 (64.233.175.112) 344.852 MS 216.239.57.236 (216.239.57.236) 343.786 MS 64.233.175.112 (64.233.175.112) 345.273 ms 15 108.170.246.129 (108.170.246.129) 345.054 MS 345.342 MS 64.233.175.112 (64.233.175.112) 343.706 MS 16 108.170.238.119 (108.170.238.119) 345.610 ms 108.170.246.161 (108.170.246.161) 344.726 MS 108.170.238.117 (108.170.238.117) 345.536 ms 17 LHR25S12-in-F46.1E100.netto (216.58.204.46) 345.382 MS 345.031 MS 344.884 MS

7. Narzędzie diagnostyczne sieci MTR

MTR to nowoczesne narzędzie diagnostyczne sieciowe, które łączy funkcjonalność świst I Taceroute do jednego narzędzia diagnostycznego. Jego dane wyjściowe jest aktualizowane w czasie rzeczywistym, domyślnie, dopóki nie wyjdziesz z programu, naciskając Q.

Najłatwiejszy sposób na bieganie Mtr jest podanie jej nazwy hosta lub adresu IP jako argumentu, w następujący sposób.

$ MTR Google.com lub $ MTR 216.58.223.78

Przykładowy wyjście

Tecmint.com (0.0.0.0) Czw 12 lipca 08:58:27 2018 Pierwszy ttl: 1 strata gospodarza% SNT SNT AVG Best Wrst Stdev 1. 192.168.0.1 0.0% 41 0.5 0.6 0.4 1.7 0.2 2. 5.5.5.215 0.0% 40 1.9 1.5 0.8 7.3 1.0 3. 209.SNAT-111-91-120.HNS.internet.w 23.1% 40 1.9 2.7 1.7 10.5 1.6 4. 72.14.194.226 0.0% 40 89.1 5.2 2.2 89.1 13.7 5. 108.170.248.193 0.0% 40 3.0 4.1 2.4 52.4 7.8 6. 108.170.237.43 0.0% 40 2.9 5.3 2.5 94.1 14.4 7. BOM07S10-in-F174.1E100.netto 0.0% 40 2.6 6.7 2.3 79.7 16.

Możesz ograniczyć liczbę Ping do określonej wartości i wyjścia Mtr po tych pingach, używając -C flaga jak pokazano.

$ MTR -C 4 Google.com

8. Polecenie trasy

trasa jest narzędziem wiersza poleceń do wyświetlania lub manipulowania tabelą routingu IP systemu systemu Linux. Służy głównie do konfigurowania tras statycznych do określonych hostów lub sieci za pośrednictwem interfejsu.

Możesz wyświetlić tabelę routingu IP jądra, wpisując.

$ trasa Brama docelowa Flagi Genmas Metryczne REF Użyj IFACE Domyślna brama 0.0.0.0 UG 100 0 0 ENP0S3 192.168.0.0 0.0.0.0 255.255.255.0 U 100 0 0 ENP0S3 192.168.122.0 0.0.0.0 255.255.255.0 u 0 0 0 virbr0

Istnieje wiele poleceń, których można użyć do konfigurowania routingu. Oto kilka przydatnych:

Dodaj domyślną bramę do tabeli routingu.

$ sudo trasa dodaj domyślnie GW

Dodaj trasę sieciową do tabeli routingu.

$ sudo trasa dodaj -net gw

Usuń określony wpis trasy z tabeli routingu.

$ sudo trasa del -net

9. Polecenie nmcli

NMCLI jest łatwym w użyciu, scenariuszowym narzędziem wiersza poleceń do zgłaszania statusu sieci, zarządzania połączeniami sieciowymi i kontroli NetworkManager.

Aby wyświetlić wszystkie urządzenia sieciowe, wpisz.

Status deweloperów $ nmcli Typ urządzenia Połączenie Virbr0 Most Connected Virbr0 ENP0S3 Ethernet Connected Połączenie przewodowe 1

Aby sprawdzić połączenia sieciowe w systemie, wpisz.

$ nmcli con show Połączenie przewodowe 1 BC3638FF-205A-3BBB-8845-5A4B0F7EEF91 802-3-ETHERNET ENP0S3 VIRBR0 00F5D53E-FD51-41D3-B069-BDFD2DDE062B Bridge VIRBR0

Aby zobaczyć tylko aktywne połączenia, dodaj -A flaga.

$ nmcli con show -a

Narzędzia do skanowania sieci i analizy wydajności

10. Polecenie NetStat

Netstat to narzędzie wiersza polecenia, które wyświetla przydatne informacje, takie jak połączenia sieciowe, tabele routingu, statystyki interfejsu i wiele więcej, dotyczące podsystemu sieci Linux. Jest to przydatne do rozwiązywania problemów i analizy wydajności.

Ponadto jest to również fundamentalne narzędzie do debugowania serwisu sieci. Na przykład następujące polecenie wyświetli wszystkie porty TCP w trybie słuchania i jakie programy na nich słuchają.

$ sudo netstat -tnlp Aktywne połączenia internetowe (tylko serwery) Proto recv-q Send-Q adres lokalny adres zagraniczny stan PID/Nazwa programu TCP 0 0 0.0.0.0: 587 0.0.0.0:* Posłuchaj 1257/Master TCP 0 0 127.0.0.1: 5003 0.0.0.0:* Posłuchaj 1/Systemd TCP 0 0 0.0.0.0: 110 0.0.0.0:* Posłuchaj 1015/dovecot TCP 0 0 0.0.0.0: 143 0.0.0.0:* Posłuchaj 1015/dovecot TCP 0 0 0.0.0.0: 111 0.0.0.0:* Posłuchaj 1/Systemd TCP 0 0 0.0.0.0: 465 0.0.0.0:* Posłuchaj 1257/Master TCP 0 0 0.0.0.0:53 0.0.0.0:* Posłuchaj 1404/pdns_server TCP 0 0 0.0.0.0:21 0.0.0.0:* Posłuchaj 1064/Pure-FTPD (ser tcp 0 0 0.0.0.0:22 0.0.0.0:* Posłuchaj 972/sshd TCP 0 0 127.0.0.1: 631 0.0.0.0:* Posłuchaj 975/cupsd TCP 0 0 0.0.0.0:25 0.0.0.0:* Posłuchaj 1257/Master TCP 0 0 0.0.0.0: 8090 0.0.0.0:* Posłuchaj 636/LSCPD (LSCPD - TCP 0 0 0.0.0.0: 993 0.0.0.0:* Posłuchaj 1015/dovecot TCP 0 0 0.0.0.0: 995 0.0.0.0:* Posłuchaj 1015/dovecot TCP6 0 0 ::: 3306 :::* Słuchaj 1053/mysqld tcp6 0 0 ::: 3307 ::* Słuchaj 1211/mysqld tcp6 0 0 ::: 587 ::::* Słuchaj 1257 /Master TCP6 0 0 ::: 110 ::: Słuchaj 1015/Dovecot TCP6 0 0 ::: 143 ::* Słuchaj 1015/dovecot TCP6 0 0 ::: ::: :::* posłuchaj 990/httpd tcp6 0 0 ::::::* Posłuchaj 1257/master tcp6 0 0 :::::* Słuchaj 1404/pdns_server tcp6 0 0 ::::::::::::: ::* Posłuchaj 1064/pure-ftpd (ser tcp6 0 0 :::::::* słuchaj 972/sshd tcp6 0 0 :: 1: 631 :::* Posłuchaj 975/cupsd tcp6 0 0 :::: ::* Posłuchaj 1257/Master TCP6 0 0 ::: 993 :::* Słuchaj 1015/dovecot tcp6 0 ::: 995 ::* słuchaj 1015/dovecot

Aby wyświetlić tabelę routingu jądra, użyj -R flaga (co jest równoważne z uruchomieniem trasa polecenie powyżej).

$ netstat -r Docelowa brama genmas flagi mss okno Irtt iface domyślna brama 0.0.0.0 UG 0 0 0 ENP0S3 192.168.0.0 0.0.0.0 255.255.255.0 U 0 0 0 ENP0S3 192.168.122.0 0.0.0.0 255.255.255.0 u 0 0 0 virbr0

Notatka: Chociaż Netstat jest świetnym narzędziem, jest teraz przestarzałe (przestarzałe), jego wymiana jest polecenie ss co wyjaśniono poniżej.

11. polecenie ss

SS (Statystyka Socket) to potężne narzędzie wiersza polecenia do badania gniazd. Zrzuca statystyki gniazda i wyświetla informacje podobne do Netstat. Ponadto pokazuje więcej informacji TCP i stanu w porównaniu z innymi podobnymi narzędziami.

Poniższy przykład pokazuje, jak wymienić wszystko TCP porty (Gniazda), które są otwarte na serwerze.

$ ss -ta Stan Recv-Q Send-Q.0.0.1: fmpro-insternal *: *Posłuchaj 0 100 *: pop3 *: *Słuchaj 0 100 *: Imap *: *Posłuchaj 0 128 *: SUNRPC *: *Słuchaj 0 100 *: urd *: *Słuchaj 0 128 *: domena domena *: *Posłuchaj 0 9 *: ftp *: *Posłuchaj 0 128 *: SSH *: *Posłuchaj 0 128 127.0.0.1: IPP *: *Słuchaj 0 100 *: SMTP *: *Posłuchaj 0 128 *: 8090 *: *Słuchaj 0 100 *: IMAPS *: *Słuchaj 0 100 *: pop3s *: *estab 0 0 192.168.0.104: SSH 192.168.0.103: 36398 estab 0 0 127.0.0.1: 34642 127.0.0.1: Opsession-Prxy Estab 0 0 127.0.0.1: 34638 127.0.0.1: Opsession-Prxy Estab 0 0 127.0.0.1: 34644 127.0.0.1: Opsession-Prxy Estab 0 0 127.0.0.1: 34640 127.0.0.1: Opsession-Prxy Posłuchaj 0 80 ::: Mysql :::*…

Aby wyświetlić wszystkie aktywne TCP Połączenia wraz z ich liczbami, uruchom następujące polecenie.

$ ss -to

12. Polecenie NC

NC (netcat) zwane również „Network Swiss Army Nóż”, To potężne narzędzie używane do prawie każdego zadania związanego z gniazdkami TCP, UDP lub Unix. Służy do otwierania połączeń TCP, słuchania na dowolnych portach TCP i UDP, wykonuj skanowanie portowe plus więcej.

Możesz również użyć go jako prostego proxy TCP, do testowania demona sieciowego, aby sprawdzić, czy porty zdalne są osiągalne i wiele więcej. Ponadto możesz zastosować NC wraz z poleceniem PV do przesyłania plików między dwoma komputerami.

[Możesz także polubować: 8 polecenie Netcat (NC) z przykładami]

Poniższy przykład pokaże, jak zeskanować listę portów.

$ nc -zv server2.Tecmint.LAN 21 22 80 443 3000

Możesz także określić zakres portów, jak pokazano.

$ nc -zv server2.Tecmint.LAN 20-90

Poniższy przykład pokazuje, jak używać NC Aby otworzyć połączenie TCP z portem 5000 NA serwer2.Tecmint.Lan, za pomocą portu 3000 jako port źródłowy, z limitem czasu 10 sekundy.

$ nc -p 3000 -w 10 serwer22.Tecmint.LAN 5000

13. Polecenie nmap

Nmap (Mapper sieciowy) to potężne i niezwykle wszechstronne narzędzie dla administratorów systemu/sieci Linux. Służy do gromadzenia informacji o jednym hoście lub bada sieci całą sieć. NMAP służy również do wykonywania skanów bezpieczeństwa, audytów sieciowych i znajdowania otwartych portów na zdalnych hostach i wiele więcej.

Możesz na przykład zeskanować hosta za pomocą jego nazwy hosta lub adresu IP.

$ nmap Google.com Rozpoczęcie NMAP 6.40 (http: // nmap.Org) pod numerem Google 2018-07-12 09:23 BST NMAP.com (172.217.166.78) Host jest w górę (0.0036S opóźnienie). rekord RDNS dla 172.217.166.78: BOM05S15-in-F14.1E100.netto nie pokazano: 998 filtrowanych portów Port State Service 80/TCP Otwórz HTTP 443/TCP Otwórz NMAP HTTPS Dokonane: 1 adres IP (1 host w górę) Scised w 4.92 sekundy

Alternatywnie użyj adresu IP, jak pokazano.

$ nmap 192.168.0.103 Rozpoczęcie NMAP 6.40 (http: // nmap.Org) o 2018-07-12 09:24 BST NMAP SCAN RAPORT za 192.168.0.103 host jest w górę (0.000051S opóźnienie). Nie pokazano: 994 Zamknięte porty Port Stan Service 22/TCP Otwarte SSH 25/TCP Otwórz SMTP 902/TCP Otwórz ISS-REALSecure 4242/TCP Open VRML-MULTI-USUNKI 5900/TCP Otwórz VNC 8080/TCP Open HTTP-Proxy MAC Adres: 28: D2: 44: EB: BD: 98 (LCFC (HEFEI) Electronics Technology Co.) NMAP wykonane: 1 adres IP (1 host w górę) zeskanowany w 0.13 sekund

Przeczytaj nasze następujące przydatne artykuły na polecenie NMAP.

Narzędzia wyszukiwania DNS

14. polecenie hosta

Polecenie hosta jest prostym narzędziem do wykonywania wyszukiwania DNS, tłumaczy nazwy hosta na adresy IP i odwrotnie.

$ host Google.com Google.com ma adres 172.217.166.78 Google.Com Mail jest obsługiwana przez 20 Alt1.ASPMX.L.Google.com. Google.Com Mail jest obsługiwana przez 30 Alt2.ASPMX.L.Google.com. Google.Com Mail jest obsługiwana przez 40 alt3.ASPMX.L.Google.com. Google.Com Mail jest obsługiwana przez 50 Alt4.ASPMX.L.Google.com. Google.Com Mail jest obsługiwana przez 10 aspmx.L.Google.com.

15. Polecenie kopać

wykopać (Informacje o domenie Groper) to także kolejne proste narzędzie wyszukiwania DNS, które służy do zapytania o informacje związane z DNS, takie jak rekord, CNAME, MX Record itp., Na przykład:

$ DIG Google.com ; <> Kopa 9.9.4-Redhat-9.9.4-51.El7 <> Google.com ;; Opcje globalne: +cmd ;; Dostałem odpowiedź :;; ->> Nagłówek<<- opcode: QUERY, status: NOERROR, id: 23083 ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 13, ADDITIONAL: 14 ;; OPT PSEUDOSECTION: ; EDNS: version: 0, flags:; udp: 4096 ;; QUESTION SECTION: ;google.com. IN A ;; ANSWER SECTION: google.com. 72 IN A 172.217.166.78 ;; AUTHORITY SECTION: com. 13482 IN NS c.gtld-servers.net. com. 13482 IN NS d.gtld-servers.net. com. 13482 IN NS e.gtld-servers.net. com. 13482 IN NS f.gtld-servers.net. com. 13482 IN NS g.gtld-servers.net. com. 13482 IN NS h.gtld-servers.net. com. 13482 IN NS i.gtld-servers.net. com. 13482 IN NS j.gtld-servers.net. com. 13482 IN NS k.gtld-servers.net. com. 13482 IN NS l.gtld-servers.net. com. 13482 IN NS m.gtld-servers.net. com. 13482 IN NS a.gtld-servers.net. com. 13482 IN NS b.gtld-servers.net. ;; ADDITIONAL SECTION: a.gtld-servers.net. 81883 IN A 192.5.6.30 b.gtld-servers.net. 3999 IN A 192.33.14.30 c.gtld-servers.net. 14876 IN A 192.26.92.30 d.gtld-servers.net. 85172 IN A 192.31.80.30 e.gtld-servers.net. 95861 IN A 192.12.94.30 f.gtld-servers.net. 78471 IN A 192.35.51.30 g.gtld-servers.net. 5217 IN A 192.42.93.30 h.gtld-servers.net. 111531 IN A 192.54.112.30 i.gtld-servers.net. 93017 IN A 192.43.172.30 j.gtld-servers.net. 93542 IN A 192.48.79.30 k.gtld-servers.net. 107218 IN A 192.52.178.30 l.gtld-servers.net. 6280 IN A 192.41.162.30 m.gtld-servers.net. 2689 IN A 192.55.83.30 ;; Query time: 4 msec ;; SERVER: 192.168.0.1#53(192.168.0.1) ;; WHEN: Thu Jul 12 09:30:57 BST 2018 ;; MSG SIZE rcvd: 487

16. Polecenie nslookup

Nslookup jest również popularnym narzędziem wiersza poleceń do zapytań serwerów DNS zarówno interaktywnie, jak i nie interaktywnie. Służy do zapytania o rekordy zasobów DNS (RR). Możesz dowiedzieć się "A" Zapis (adres IP) domeny, jak pokazano.

$ nslookup Google.com Serwer: 192.168.0.1 Adres: 192.168.0.1#53 Nieautorytacja Odpowiedź: Nazwa: Google.Adres COM: 172.217.166.78

Możesz także wykonać wyszukiwanie w domenie odwrotnej, jak pokazano.

$ nslookup 216.58.208.174 Serwer: 192.168.0.1 Adres: 192.168.0.1#53 Nieautorytacja Odpowiedź: 174.208.58.216.w addr.Nazwa ARPA = LHR25S09-in-F14.1E100.internet. 174.208.58.216.w addr.Nazwa ARPA = LHR25S09-in-F174.1E100.internet. Autorytatywne odpowiedzi można znaleźć z: in-addr.ARPA Nazwarzanie = e.In-addr-servers.Arpa. w addr.ARPA Nazwarzanie = f.In-addr-servers.Arpa. w addr.ARPA NEGERERVER = a.In-addr-servers.Arpa. w addr.ARPA Nazwarzanie = B.In-addr-servers.Arpa. w addr.ARPA Nazwarzanie = c.In-addr-servers.Arpa. w addr.ARPA NEDERERVER = D.In-addr-servers.Arpa. A.In-addr-servers.Adres internetowy ARPA = 199.180.182.53 b.In-addr-servers.Adres internetowy ARPA = 199.253.183.183 c.In-addr-servers.Adres internetowy ARPA = 196.216.169.10 d.In-addr-servers.Adres internetowy ARPA = 200.10.60.53 e.In-addr-servers.ARPA adres internetowy = 203.119.86.101 f.In-addr-servers.Adres internetowy ARPA = 193.0.9.1

Analizery pakietów sieciowych Linux

17. Polecenie tcpdump

TCPDUMP to bardzo potężny i szeroko używany sieć linii poleceń. Służy do przechwytywania i analizy pakietów TCP/IP przesyłanych lub odbieranych przez sieć na określonym interfejsie.

Aby przechwytywać pakiety z danego interfejsu, określ za pomocą -I opcja.

$ tcpdump -i eth1 TCPDUMP: WSKAZÓWKA WYJĄTKOWE OUNKUJĄCE, Użyj -v lub -vv do pełnego dekodowania protokołu słuchania na ENP0S3, Link -Type EN10MB (Ethernet), rozmiar przechwytywania 262144 bajtów 09:35:40.287439 ip Tecmint.com.SSH> 192.168.0.103.36398: Flagi [str.], SEQ 4152360356: 4152360552, ACK 306922699, WIN 270, Opcje [NOP, NOP, TS Val 221178668 ECR 2019055], długość 196 09:35:40.287655 IP 192.168.0.103.36398> Tecmint.com.SSH: Flagi [.], ACK 196, Win 5202, Opcje [NOP, NOP, TS Val 2019058 ECR 2211778668], długość 0 09:35:40.288269 IP Tecmint.com.54899> brama.Domena: 43760+ ptr? 103.0.168.192.w addr.Arpa. (44) 09:35:40.333763 IP Gateway.Domena> TecMint.com.54899: 43760 NXDOMAIN* 0/1/0 (94) 09:35:40.335311 ip Tecmint.com.52036> brama.Domena: 44289+ ptr? 1.0.168.192.w addr.Arpa. (42)

Aby uchwycić określoną liczbę pakietów, użyj -C opcja wprowadzenia żądanego numeru.

$ tcpdump -c 5 -i eth1

Możesz także przechwytywać i zapisać pakiety w pliku w celu późniejszej analizy, użyj -w flaga, aby określić plik wyjściowy.

$ tcpdump -w przechwycone.PACS -i ETH1

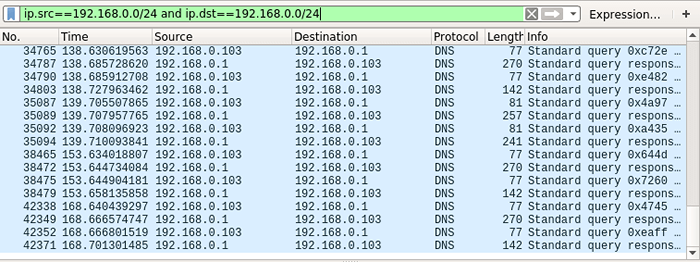

18. Użyteczność Wireshark

Wireshark to popularne, potężne, wszechstronne i łatwe w użyciu narzędzie do przechwytywania i analizy pakietów w sieci zamieszczonej pakietem, w czasie rzeczywistym w czasie rzeczywistym.

Możesz także zapisać dane, które przechwycił w pliku do późniejszej kontroli. Jest używany przez administratorów systemów i inżynierów sieci do monitorowania i kontroli pakietów w celu rozwiązywania bezpieczeństwa i rozwiązywania problemów.

Monitoruj ruch w sieci lokalnej

Monitoruj ruch w sieci lokalnej 19. Narzędzie BMON

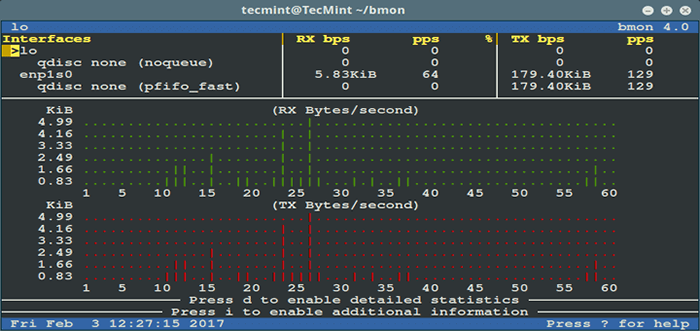

BMON to potężne, oparte na wierszu linii monitorze i debugowanie narzędzia dla systemów podobnych do UNIX, przechwytuje statystyki związane z sieciami i drukuje je wizualnie w formacie przyjaznym dla człowieka. Jest to niezawodny i skuteczny estymator przepustowości w czasie rzeczywistym i estymator.

BMON - Monitorowanie przepustowości sieci Linux

BMON - Monitorowanie przepustowości sieci Linux Narzędzia do zarządzania zaporami ogniowymi Linux

20. Firewall iptables

IPTABLES to narzędzie wiersza polecenia do konfigurowania, utrzymywania i kontroli tabel filtrowania pakietów IP i reguły NAT. Służy do konfigurowania i zarządzania zaporem Linux (Netfilter). Pozwala wymienić istniejące reguły filtra pakietu; Dodaj lub usuń lub zmodyfikuj reguły filtra pakietu; List Per-Rule Liczniki reguł filtra pakietu.

Możesz nauczyć się używać Iptables do różnych celów z naszych prostych, ale kompleksowych przewodników.

21. Firewalld

Firewalld to potężny i dynamiczny demon do zarządzania zaporą Linux (Netfilter), tak jak iptables. To używa "Strefy sieciowe”Zamiast łańcuchów wejściowych, wyjściowych i do przodu w iPtables. Na bieżących rozkładach Linux, takich jak RHEL/CENTOS 7 I Fedora 21+, iptables jest aktywnie zastępowany przez Firewalld.

Zacząć od Firewalld, Zapoznaj się z tymi przewodnikami wymienionymi poniżej:

Ważny: Iptables jest nadal obsługiwany i może być zainstalowany z menedżerem pakietu Yum. Jednak nie możesz użyć Firewalld I iptables jednocześnie na tym samym serwerze - musisz wybrać jeden.

22. UFW (nieskomplikowana zapora)

UFW to dobrze znane i domyślne narzędzie konfiguracyjne zapory Debian I Ubuntu Rozkłady Linux. Służy do włączenia/wyłączania zapory systemowej, dodawania/usuwania/modyfikowania/resetowania reguł filtrowania pakietów i wiele więcej.

Aby sprawdzić status zapory UFW, wpisz.

Status $ sudo UFW

Jeśli zapora UFW nie jest aktywna, możesz ją aktywować lub włączyć za pomocą następującego polecenia.

$ sudo ufw

Aby wyłączyć zaporę ogniową UFW, użyj następującego polecenia.

$ sudo ufw wyłącz

Przeczytaj nasz artykuł Jak skonfigurować zaporę UFW na Ubuntu i Debian.

Jeśli chcesz znaleźć więcej informacji na temat konkretnego programu, możesz zapoznać się z jego stronami, jak pokazano.

$ MAN Programy_name

To wszystko na teraz! W tym kompleksowym przewodniku przejrzeliśmy niektóre z najczęściej używanych narzędzi i narzędzi do zarządzania siecią w Linux, w różnych kategoriach, dla administratorów systemu i równie przydatnych dla administratorów/inżynierów sieci w pełnym wymiarze godzin.

Możesz podzielić się swoimi przemyśleniami na temat tego przewodnika za pośrednictwem poniższego formularza komentarza. Jeśli przegapiliśmy często używane i ważne narzędzia/narzędzia sieciowe Linux lub jakiekolwiek przydatne powiązane informacje, daj nam znać.