Praktyczny przewodnik po NMAP (skaner bezpieczeństwa sieci) w Kali Linux

- 4454

- 1012

- Pan Jeremiasz Więcek

W drugim artykule Kali Linux zostanie omówione narzędzie sieciowe znane jako „NMAP”. Chociaż NMAP nie jest narzędziem kali-nie, jest to jedno z najbardziej przydatnych narzędzi do mapowania sieci w Kali.

- Przewodnik instalacji Kali Linux dla początkujących - część 1

Nmap, krótki Mapper sieciowy, jest utrzymywany przez Gordon Lyon (Więcej o MR. Lyon tutaj: http: // insecure.org/fyodor/) i jest używany przez wielu specjalistów ds. Bezpieczeństwa na całym świecie.

Narzędzie działa zarówno w systemie Linux, jak i Windows i jest napędzanym wierszem poleceń (CLI). Jednak dla tych, którzy są nieco nadmiarem wiersza poleceń, jest cudowna graficzna frontend dla NMAP Zenmap.

Zdecydowanie zaleca się, aby jednostki uczyli się wersji NMAP CLI, ponieważ zapewnia ona znacznie większą elastyczność w porównaniu z edycją ZenMap Graphical.

Jaki cel służy NMAP? Świetne pytanie. Nmap pozwala administratorowi szybko i dokładnie poznać systemy w sieci, stąd nazwa, maper sieci lub nmap.

NMAP ma możliwość szybkiego lokalizowania hostów na żywo, a także usług związanych z tym gospodarzem. Funkcjonalność NMAP można jeszcze bardziej rozszerzyć z silnikiem skryptowym NMAP, często skróconym jako NSE.

Ten silnik skryptowy pozwala administratorom szybko utworzyć skrypt, którego można użyć do ustalenia, czy w ich sieci istnieje nowo odkryta podatność. Wiele skryptów zostało opracowanych i dołączonych do większości instalacji NMAP.

Słowo ostrożności - NMAP jest powszechnie używane przez osoby o dobrych, jak i złych intencjach. Należy zachować ekstremalną ostrożność, aby upewnić się, że nie używasz NMAP przeciwko systemom, że pozwolenie nie było wyraźnie dostarczone w umowie pisemnej/prawnej. Zachowaj ostrożność podczas korzystania z narzędzia NMAP.

wymagania systemowe

- Kali Linux (NMAP jest dostępny w innych systemach operacyjnych i funkcjach podobnych do tego przewodnika).

- Kolejny komputer i pozwolenie na skanowanie tego komputera za pomocą NMAP - często jest to łatwo wykonane za pomocą oprogramowania, takiego jak VirtualBox i tworzenie maszyny wirtualnej.

- Aby dobra maszyna do ćwiczeń, przeczytaj o Metasploible 2

- Pobierz dla MS2 Metasploitale2

- Prawidłowe połączenie robocze z siecią lub w przypadku korzystania z maszyn wirtualnych, prawidłowe wewnętrzne połączenie sieciowe dla dwóch maszyn.

Kali Linux - Praca z NMAP

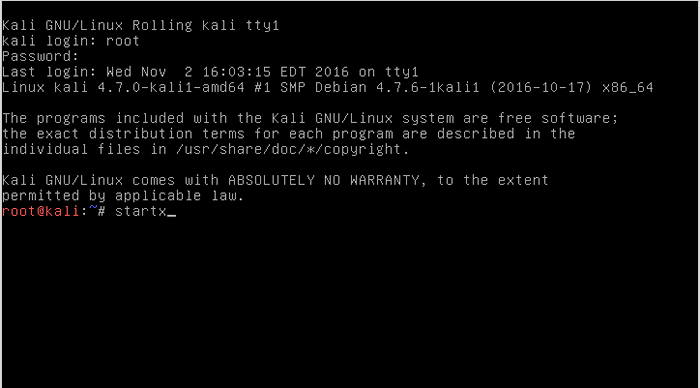

Pierwszym krokiem do pracy z NMAP jest zalogowanie się do komputera Kali Linux i w razie potrzeby rozpoczęcie sesji graficznej (ten pierwszy artykuł z tej serii zainstalował Kali Linux w środowisku pulpitu XFCE).

Podczas instalacji instalator skłoniłby użytkownika do 'źródło„Hasło użytkownika, które będzie potrzebne do zalogowania się. Po zalogowaniu się do komputera Kali Linux, za pomocą polecenia 'startx„Można uruchomić środowisko stacjonarne XFCE - warto zauważyć, że NMAP nie wymaga środowiska stacjonarnego.

# startx

Start Desktop Environment w Kali Linux

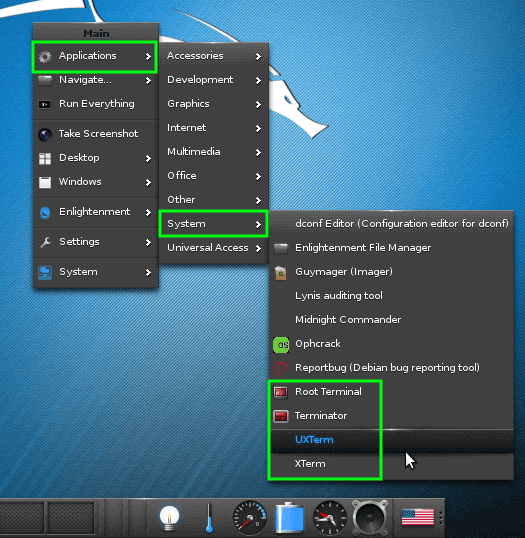

Start Desktop Environment w Kali Linux Po zalogowaniu się Xfce, Konieczne będzie otwarcie okna terminala. Klikając tło komputerowe, pojawi się menu. Nawigację do terminalu można wykonać w następujący sposób: Aplikacje -> System -> 'Xterm' Lub 'Uxterm' Lub 'Terminal root'.

Autor jest fanem programu Shell o nazwie „Terminator”, ale może to nie pojawić się w domyślnej instalacji Kali Linux. Wszystkie wymienione programy powłoki będą działać w celu NMAP.

Uruchom terminal w Kali Linux

Uruchom terminal w Kali Linux Po uruchomieniu terminalu może rozpocząć się zabawa NMAP. W tym konkretnym samouczku stworzono prywatną sieć z maszyną Kali i maszyną metasploitable.

Ułatwiło to sytuację i bezpieczniejsze, ponieważ zasięg sieci prywatny zapewniłby, że skany pozostały na bezpiecznych maszynach i zapobiegają naruszeniu wrażliwej maszyny metasploitale przez kogoś innego.

Jak znaleźć hosty na żywo w mojej sieci?

W tym przykładzie oba maszyny są prywatne 192.168.56.0/24 sieć. Maszyna Kali ma adres IP 192.168.56.101 a maszyna metasploitable do zeskanowania ma adres IP 192.168.56.102.

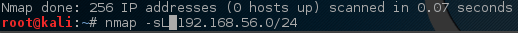

Powiedzmy jednak, że informacje o adresie IP były niedostępne. Szybki skan NMAP może pomóc w ustaleniu, co jest na żywo w określonej sieci. Ten skan jest znany jako 'Prosta lista„Skanowanie stąd -sl Argumenty przekazane do polecenia NMAP.

# nmap -sl 192.168.56.0/24

NMAP - Scan Network dla hostów na żywo

NMAP - Scan Network dla hostów na żywo Niestety, ten początkowy skan nie zwrócił żadnych gospodarzy na żywo. Czasami jest to czynnik w sposobie, w jaki niektóre systemy operacyjne obsługują ruch sieciowy skanowania portów.

Znajdź i ping wszystkie hosty na żywo w mojej sieci

Nie martw się jednak, istnieją pewne sztuczki, które NMAP ma do celu znalezienie tych maszyn. Ta następna sztuczka powie NMAP, aby po prostu spróbował pingować wszystkie adresy w 192.168.56.0/24 sieć.

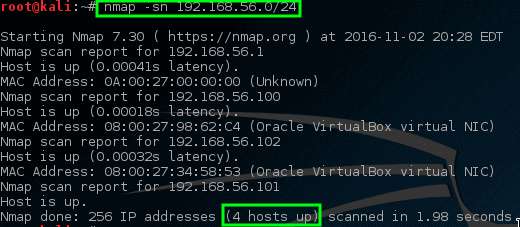

# nmap -sn 192.168.56.0/24

NMAP - ping wszystkie połączone hosty sieci na żywo

NMAP - ping wszystkie połączone hosty sieci na żywo Tym razem NMAP zwraca potencjalnych hostów do skanowania! W tym poleceniu -Sn Wyłącza domyślne zachowanie NMAP, próbując skanować hosta i po prostu NMAP próbuje pingować hosta.

Znajdź otwarte porty na hostach

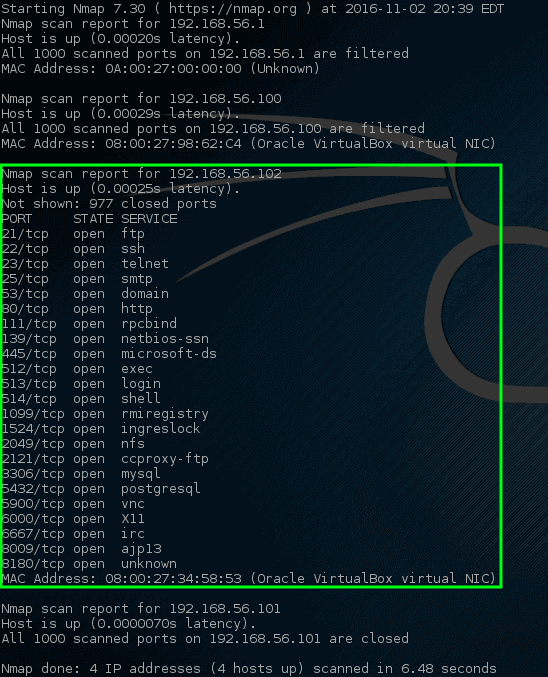

Spróbujmy pozwolić NMAP Port zeskanować tych konkretnych hostów i zobaczmy, co się pojawia.

# nmap 192.168.56.1100-102

NMAP - skanowanie portów sieciowych na hoście

NMAP - skanowanie portów sieciowych na hoście Wow! Tym razem NMAP uderzył w kopalnię złota. Ten konkretny host ma sporo otwartych portów sieciowych.

Wszystkie te porty wskazują jakąś usługę słuchania na tym konkretnym komputerze. Przywołując się wcześniej, 192.168.56.102 Adres IP jest przypisywany do komputera wrażliwego w metasploible, dlatego na tym hoście jest tak wiele otwartych portów.

Otwarcie tak wielu portów na większości maszyn jest wysoce nienormalne, więc może być mądrym pomysłem, aby zbadać tę maszynę nieco bliżej. Administratorzy mogli wyśledzić fizyczną maszynę w sieci i patrzeć na maszynę lokalnie, ale nie byłoby to zbyt zabawne, zwłaszcza gdy NMAP mógłby to zrobić dla nas znacznie szybciej!

Znajdź usługi słuchające na portach na hostach

Ten następny skan jest skanem usług i jest często używany do ustalenia, jakie usługi może słuchać na danym porcie na komputerze.

NMAP będzie badać wszystkie otwarte porty i spróbuje banerować informacje z usług działających na każdym porcie.

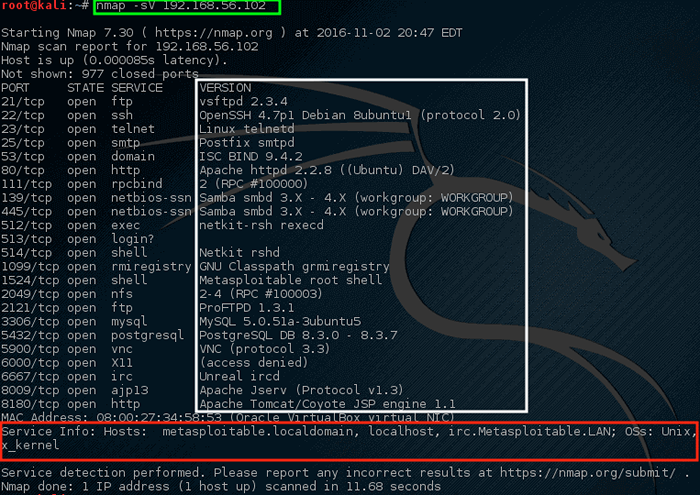

# nmap -sv 192.168.56.102

NMAP - Słuchanie usług sieciowych w skanowaniu portów

NMAP - Słuchanie usług sieciowych w skanowaniu portów Zwróć uwagę na ten czas, że NMAP dostarczyło sugestie dotyczące tego, co myślą NMAP może działać na tym konkretnym porcie (podświetlony w białym polu). Ponadto NMAP próbował również określić informacje o systemie operacyjnym działającym na tym komputerze, a także jego nazwa hosta (z dużym sukcesem!).

Przeglądanie tego wyjścia powinno wzbudzić sporo obaw dla administratora sieci. Pierwsza linia twierdzi, że VSFTPD wersja 2.3.4 działa na tym komputerze! To naprawdę stara wersja VSFTPD.

Poszukiwanie Exploitdb, W 2011 roku znaleziono poważną podatność na tę konkretną wersję (Exploitdb ID - 17491).

Znajdź anonimowe loginy FTP na hostach

Niech NMAP przyjrzyjmy się bliżej tego konkretnego portu i zobaczmy, co można ustalić.

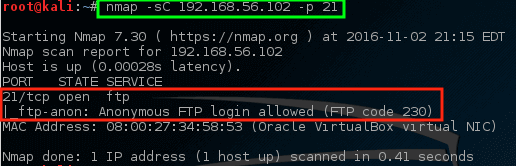

# nmap -sc 192.168.56.102 -p 21

NMAP - Skanuj konkretny post na maszynie

NMAP - Skanuj konkretny post na maszynie Dzięki temu poleceniu NMAP został poinstruowany, aby uruchomić swój domyślny skrypt (-sc) na porcie FTP (-P 21) na gospodarza. Chociaż może to być problem, NMAP dowiedział się, że anonimowy login FTP jest dozwolony na tym konkretnym serwerze.

Sprawdź luki w hostach

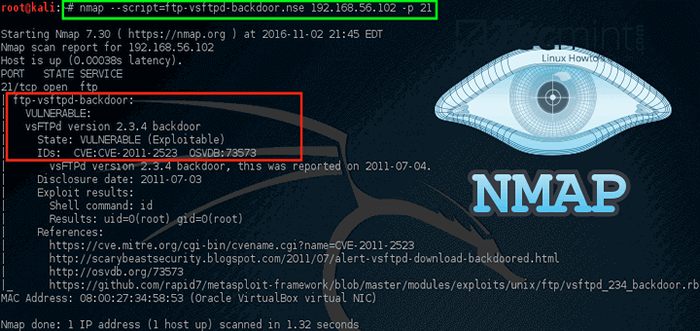

W połączeniu z wcześniejszą wiedzą na temat VSFTD o starej podatności powinno jednak wzbudzić troskę. Zobaczmy, czy NMAP ma jakieś skrypty, które próbują sprawdzić podatność VSFTPD.

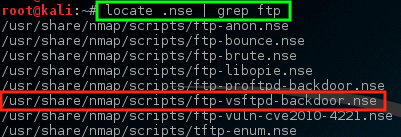

# Znajdź .NSE | Grep ftp

NMAP - SCAN VSFTPD Wrażliwość

NMAP - SCAN VSFTPD Wrażliwość Zauważ, że NMAP ma Nse skrypt już zbudowany dla problemu Backdoor VSFTPD! Spróbujmy uruchomić ten skrypt z tym hostem i zobacz, co się stanie, ale najpierw ważne może być wiedzieć, jak używać skryptu.

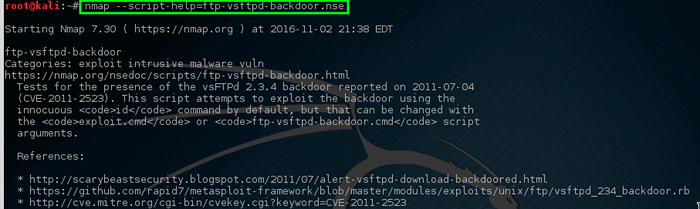

# nmap--script-help = ftp-vsftd-bardoor.nse

Naucz się użycie skryptu NMAP NSE

Naucz się użycie skryptu NMAP NSE Czytając ten opis, jasne jest, że ten skrypt można użyć do próby sprawdzenia, czy ten konkretny komputer jest podatny na podatność na Exploitdb problem zidentyfikowany wcześniej.

Uruchommy skrypt i zobaczmy, co się stanie.

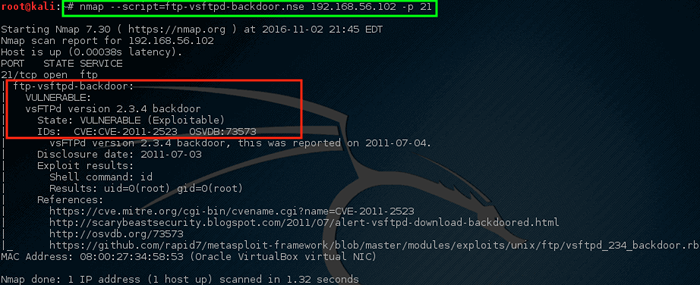

# nmap--script = ftp-vsftpd-bockdoor.NSE 192.168.56.102 -p 21

NMAP - skanowanie hosta w poszukiwaniu wrażliwych

NMAP - skanowanie hosta w poszukiwaniu wrażliwych Yikes! Skrypt NMAP zwrócił niebezpieczne wiadomości. Ta maszyna jest prawdopodobnie dobrym kandydatem na poważne dochodzenie. Nie oznacza to, że maszyna jest zagrożona i używana do okropnych/okropnych rzeczy, ale powinna przynieść pewne obawy zespołom sieci/bezpieczeństwa.

NMAP ma zdolność bycia wyjątkowo selektywnym i niezwykle cichym. Większość tego, co zostało zrobione do tej pory, próbowało utrzymać ruch sieciowy NMAP umiarkowanie cichy, jednak skanowanie sieci osobowej w tym stylu może być bardzo czasochłonne.

NMAP ma zdolność wykonania znacznie bardziej agresywnego skanu, który często daje wiele takich samych informacji, ale w jednym poleceniu zamiast kilku. Rzućmy okiem na wynik agresywnego skanowania (zanotuj - agresywny skan może uruchomić systemy wykrywania/zapobiegania ingerencji!).

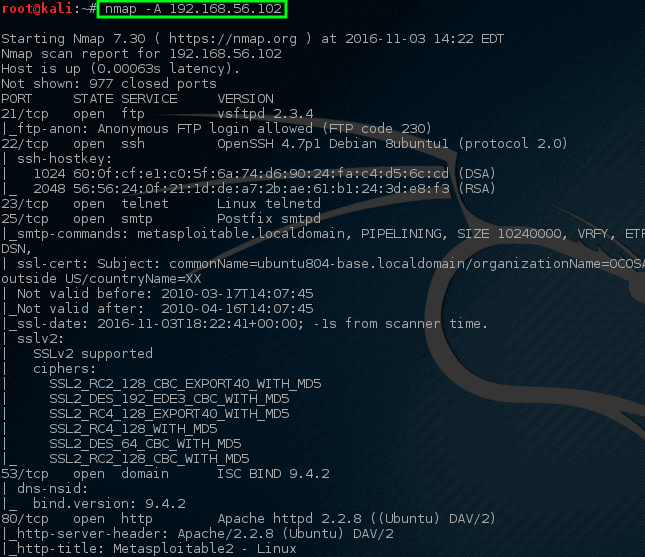

# nmap -a 192.168.56.102

NMAP - Kompletne skanowanie sieciowe na hoście

NMAP - Kompletne skanowanie sieciowe na hoście Zwróć uwagę na to, że za pomocą jednego polecenia NMAP zwróciło wiele informacji, które zwrócił wcześniej na temat otwartych portów, usług i konfiguracji działających na tym konkretnym komputerze. Wiele z tych informacji można wykorzystać do ustalenia, jak chronić ten komputer, a także do oceny, jakie oprogramowanie może być w sieci.

To była tylko krótka, krótka lista wielu przydatnych rzeczy, których NMAP można wykorzystać do znalezienia w segmencie hosta lub sieci. Zdecydowanie zachęca się, aby jednostki nadal eksperymentowali z NMAP w kontrolowany sposób w sieci, która jest własnością jednostki (Nie praktykuj, skanując inne podmioty!).

Jest oficjalny przewodnik Skanowanie sieci NMAP przez autora Gordon Lyon, Dostępne w Amazon.

Prosimy o publikowanie komentarzy lub pytań (lub nawet więcej wskazówek/porad na temat skanów NMAP)!

Prosimy o publikowanie komentarzy lub pytań (lub nawet więcej wskazówek/porad na temat skanów NMAP)!

- « 13 KONFIGURACJA SIECI LINUX i Rozwiązywanie problemów

- 10 poleceń Linux DIG (Informacje o domenach) do zapytania DNS »