Przewodnik krok po kroku w instalacji OpenDkim z postfix na Ubuntu-Uwolnij moc DKIM!

- 4196

- 751

- Tomasz Szatkowski

Zidentyfikowana poczta DKIM lub Domainkeys to protokół uwierzytelnienia używany do potwierdzenia tożsamości nadawcy. Jest to ważne narzędzie do zapobiegania fałszowaniu wiadomości e -mail, po czym gdy osoba podszywa się od innego użytkownika i wysyła e -maile z ich nazwą i adresem. Klucz DKIM działa za pomocą klawisza OpenDkim lub domeny do podpisania każdej wysłanej wiadomości. Kluczem jest zaszyfrowany ciąg znaków unikalny dla nadawcy i służy do weryfikacji wiadomości pochodzi z domeny nadawcy. Utrudnia to złośliwym aktorom wysyłanie sfałszowanych wiadomości. Klucz DKIM pozwala również odbiornikom odrzucić wiadomości, które nie uwierzytelnianie. Zapewnia to dodatkową ochronę przed fałdowaniem i innymi atakami e-mailowymi. Jest to kluczowa miara bezpieczeństwa dla każdego serwera e -mail i takiego, który może pomóc chronić Twoją firmę i jej klientów.

Ten samouczek zapewni szybki i łatwy sposób na konfigurację DKIM (Domainkeys) z serwerem pocztowym Postfix działającym na systemach Ubuntu i Debian.

Wymagania wstępne

Zanim zainstalujemy i skonfigurujemy OpendKim dla postfix, musimy upewnić się, że mamy niezbędne warunki wstępne.

- Przede wszystkim będziesz potrzebować działającego systemu Ubuntu z dostępem.

- Musisz także zainstalować i skonfigurować postFix.

- Ostatni warunkiem jest to, że powinieneś mieć prawidłową nazwę domeny z dostępem do DNS.

Bez tych warunków wstępnych nie będziesz mógł zainstalować i skonfigurować OpendKim na swoim serwerze.

Krok 1: Zainstaluj pakiet OpendKim

Po uzyskaniu wszystkich warunków wstępnych możesz zacząć instalować Opendkim. Będziemy używać Menedżera pakietów Apt do zainstalowania OpendKim na Ubuntu. Aby zainstalować OpendKim, musisz uruchomić następujące polecenie:

Aktualizacja sudo aptsudo apt instal opendkim opendkim-tools

Następnie dodaj użytkownika Postfix do grupy Opendkim.

sudo usermod -g opendkim postfix Krok 2: Generuj publiczne i prywatne klucze DKIM

Następnym krokiem jest utworzenie właściwej struktury katalogu, aby zapewnić bezpieczeństwo plików kluczowych. Uruchom następujące polecenia, aby utworzyć katalog i ustaw uprawnienia.

sudo mkdir -p/etc/opendkim/klawiszesudo chown -r opendkim: opendkim /etc /opendkimsudo chmod 744/etc/opendkim/klawisze

Teraz wygeneruj swoje publiczne i prywatne klucze DKIM za pomocą Opendkim-genkey Narzędzie wiersza poleceń. Wszystkie polecenia używają „przykład.com„Jako nazwa domeny. Zastąp go swoją prawdziwą nazwą domeny. Musimy również wybrać nazwę selektora, może to być dowolny unikalny ciąg, który pomaga serwerom poczty w identyfikacji prawidłowego klawisza DKIM z rekordu DNS. Poniżej użyć polecenia domyślny jako klucz selektora:

sudo mkdir/etc/opendkim/klawisze/przykład.comsudo opendkim -genkey -b 2048 -D Przykład.com -d/etc/opendkim/klawisze/przykład.com -s domyślnie -v

To polecenie wygeneruje dla Ciebie parę kluczy publicznych i prywatnych. Klucz prywatny będzie przechowywany w pliku „selektor.prywatny ”, a klucz publiczny będzie przechowywany w pliku„ selektor.tekst". W naszym przypadku nazwy plików są „domyślne.prywatny ”i„ niewykonanie.tekst".

Po wygenerowaniu klawiszy musisz ustawić odpowiednie uprawnienia w pliku klucza prywatnego:

sudo chown opendkim: opendkim/etc/opendkim/klawisze/przykład.com/domyślnie.prywatny Krok 3: Ustaw klawisze DKIM do rekordu DNS

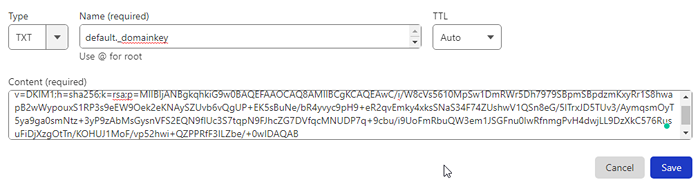

Po wygenerowaniu publicznych i prywatnych kluczy DKIM musisz je dodać do rekordu DNS. Aby to zrobić, musisz dodać rekord TXT do pliku strefy DNS. Ten szczegół dokumentacji można znaleźć w domyślnie.plik txt, generuj za pomocą klucza prywatnego:

sudo cat/etc/opendkim/klawisze/przykład.com/domyślnie.tekst Poniżej zobaczysz dane wyjściowe:

domyślny._domainkey IN TXT ( "v=DKIM1; h=sha256; k=rsa; " "p=MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAwC/i/W8cVs5610MpSw1DmRWr5Dh7979SBpmSBpdzmKxyRr1S8hwapB2wWypouxS1RP3s9eEW9Oek2eKNAySZUvb6vQgUP+EK5sBuNe/bR4yvyc9pH9+eR2qvEmky4xksSNaS34F74ZUshwV1QSn8eG/5lTrxJD5TUv3/AymqsmOyT5ya9ga0smNtz+3yP9zAbMsGysnVFS2EQN" "9fIUc3S7tqpN9FJhcZG7DVfqcMNUDP7q+9cbu/i9UoFmRbuQW3em1JSGFnu0IwRfnmgPvH4dwjLL9DzXkC576RusuFiDjXzgOtTn/KOHUJ1MoF/vp52hwi+ Qzpprff3ilzbe/+0Widaqab ”); ----- klucz DKIM domyślnie dla tecadmin.internet

Usuń wszystkie cytaty („) i puste przestrzenie z wartości rekordu, a następnie opublikuj je w strefie DNS. Zobacz poniższy zrzut ekranu:

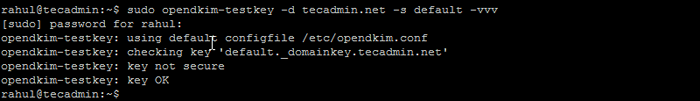

Możesz zweryfikować rekord DNS, uruchamiając następujące polecenie.

sudo opendkim -testkey -d przykład.com -s domyślnie -vvv

Krok 4: OPIDKIM CONFIUGRING

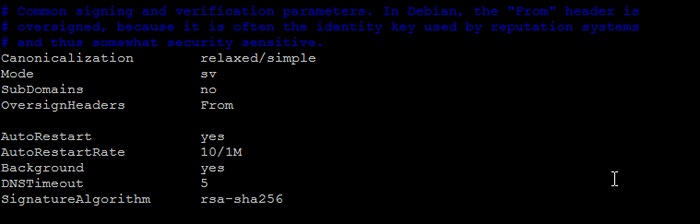

Po zainstalowaniu Opendkim i wygenerowaniu klawiszy publiczno-prywatnej DKIM. musisz to skonfigurować. Aby to zrobić, musisz edytować plik konfiguracyjny zlokalizowany /etc/opendkim.conf. W tym pliku musisz ustawić następujące parametry:

- Edytuj główny plik konfiguracyjny w swoim ulubionym edytorze tekstu:

sudo nano /etc /opendkim.conf - Odkształcić te wartości i skonfiguruj jak poniżej:

Syslog Tak, co, co tak, kanonizacja relaksowana/prosta tryb sv subdomeny bez nadmiernych głowiców od

Logaty Opcja umożliwia bardziej szczegółowe dzienniki do rozwiązywania problemów:

- Teraz dodaj następujące wartości

Autorestart Tak Autorestarrat 10/1m

- Następnie upewnij się, że UserID jest ustawiony Opendkim:

# Pamiętaj, aby dodać postFIX użytkownika do grupy opendkim użytkownika opendkim

- Teraz dołącz następujące wpisy na koniec pliku.

Kluczowa renowacja:/etc/opendkim/klucz.Podpisanie tabeli:/etc/opendkim/podpisanie.Tabela zewnętrznalisterlist/etc/opendkim/trusted.Gospodarze międzyhosts/etc/opendkim/trusted.zastępy niebieskie

- Zapisz i zamknij /etc /opendkim.plik konfiguracyjny CONF.

- Teraz edytuj Podpisanie w edytorze tekstu.

sudo nano/etc/opendkim/podpisanie.tabelaDodaj następujące wpisy.

*@przykład.com domyślnie._Domainkey.przykład.com *@ *.przykład.com domyślnie._Domainkey.przykład.com

Zapisz i zamknij plik.

- Następnie edytuj KeyTable plik:

sudo nano/etc/opendkim/klucz.tabelaDodaj następujący wpis.

domyślny._Domainkey.przykład.Przykład com.com: domyślnie:/etc/opendkim/klawisze/przykład.com/domyślnie.prywatny

Zapisz plik i zamknij go.

- Następnie edytuj zaufany.zastępy niebieskie plik:

sudo nano/etc/opendkim/trusted.zastępy niebieskieDodaj nazwę domeny i wpisy Localhost do nowo utworzonego pliku. To mówi Opendkim, że jeśli e -mail pochodzi z Localhost lub z tej samej domeny, OpendKim powinien tylko podpisać wiadomość e -mail, ale zignorować weryfikację DKIM.

127.0.0.1 Localhost .przykład.com

Zapisz i zamknij plik.

- Uruchom ponownie usługę Opendkim

sudo systemctl restart opendkim

Krok 5: Skonfiguruj Postfix z Opendkim

Następnym krokiem jest skonfigurowanie Postfix do użycia OpendKim.

- Najpierw zmienimy lokalizację pliku gniazda opendkim. Utwórzmy nowy katalog z następującymi poleceniami:

sudo mkdir/var/buol/postfix/opendkimsudo chown opendkim: postfix/var/buol/postfix/opendkim - Teraz edytuj plik konfiguracyjny OpendKim w edytorze tekstu:

sudo nano /etc /opendkim.confWyszukaj wpis gniazda i zaktualizuj go jako następujące:

Gniazdo lokalne:/var/buol/postfix/opendkim/opendkim.skarpetka

- Następnie edytuj /etc/default/opendkim plik:

sudo nano/etc/default/opendkimI ustaw wpis gniazda jak poniżej:

Socket = "local:/var/buol/postfix/opendkim/opendkim.skarpetka"

- Następnie musisz edytować plik konfiguracyjny znajdujący się na/etc/postfix/main.por. W tym pliku musisz dodać następujące parametry:

- Milter_Default_Action - Jest to domyślne działanie, które należy podjąć po otrzymaniu wiadomości.

- Milter_protocol - Jest to protokół, który należy użyć podczas komunikowania się z Opendkim.

- SMTPD_MILTERS - To jest lista mile, z których użyje Postfix.

sudo nano/etc/postfix/main.porDodaj następujące wiersze na końcu tego pliku, aby Postfix będzie mógł zadzwonić do Opendkim za pośrednictwem protokołu Miltera.

# MILTER Konfiguracja Milter_Default_Action = Akceptuj Milter_Protocol = 6 SMTPD_MILTERS = Local: Opendkim/Opendkim.SOCK non_smtpd_milters = $ smtpd_milters

- Po dodaniu parametrów musisz ponownie uruchomić usługi OpendKim i Postfix. Aby to zrobić, musisz uruchomić następujące polecenie:

sudo systemctl restart opendkimsudo systemCtl restart pofixTo polecenie ponownie uruchomi obie usługi, a będziesz gotowy do wysyłania wiadomości e -mail za pomocą Opendkim.

Krok 6: test DKIM

Wyślij wiadomość e -mail z terminalu systemowego jak poniżej:

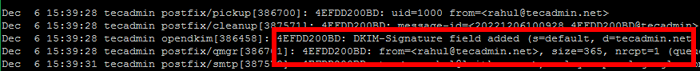

Mail -s „Welcome Home” [e -mail chroniony] CC: Twoja treść e -maila trafia tutaj Naciśnij Ctrl+D, aby wysłać wiadomość e -mail i odzyskać terminal. Obejrzyj pliki dziennika, w udanej konfiguracji, zobaczysz wpis logarski

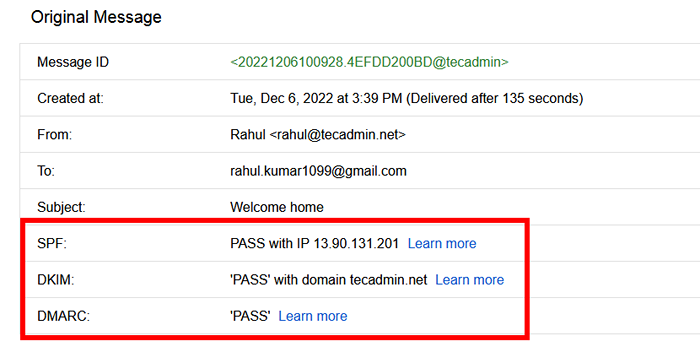

Sprawdź źródło e -mail. Użyłem mojego osobistego konta Gmaila, aby przetestować tę konfigurację. Otrzymałem e -maile z następującym nagłówkiem.

Możesz śledzić nasz następny artykuł, aby utworzyć rekord DMARC dla swojej domeny.

Wniosek

W tym przewodniku krok po kroku pokazałem, jak zainstalować i skonfigurować OpenDkim z postfix na Ubuntu. Pokazałem również, jak wygenerować niezbędne publiczne i prywatne klucze DKIM i dodać je do rekordu DNS. Wreszcie pokazałem, jak skonfigurować postfix, aby użyć Opendkim. Tak więc, jeśli chcesz zabezpieczyć i chronić ruch e -mail, DKIM to świetne narzędzie do użycia. Wypróbuj i uwolnij moc DKIM!

Jeśli ten artykuł ci pomógł i chcesz dowiedzieć się więcej o Opendkim, powinieneś sprawdzić nasze inne artykuły na ten temat. Mamy szczegółowe przewodniki dotyczące instalacji i konfigurowania OpendKim na różnych platformach, a także porady dotyczące rozwiązywania problemów i najlepszych praktyk. Pamiętaj, aby je sprawdzić!