Konfigurowanie SquidGuard, włączanie reguł treści i analizowanie dzienników kalmarów - Część 6

- 4924

- 1526

- Laura Zygmunt

A Lfce (Inżynier certyfikowanego Linux Foundation) jest profesjonalistą, który ma niezbędne umiejętności instalowania, zarządzania i rozwiązywania problemów z usługami sieciowymi w systemach Linux i jest odpowiedzialny za projektowanie, wdrażanie i ciągłe utrzymanie architektury systemu w całości.

Certyfikowany inżynier Linux Foundation - Część 6

Certyfikowany inżynier Linux Foundation - Część 6 Wprowadzenie programu certyfikacji Fundacji Linux.

W poprzednich postach omówiliśmy, jak instalować Kałamarnica + Squidguard i jak skonfigurować kałamarnicę, aby właściwie obsługiwać lub ograniczać żądania dostępu. Przed przejściem, upewnij się, że przejdziesz przez te dwa samouczki i zainstaluj zarówno Squid, jak i SquidGuard Serwer proxy.

Wymagania

- Zainstaluj kalmarską i squidGuard - część 1

- Konfigurowanie serwera proxy Squid z ograniczonym dostępem - Część 5

Do czego mogę / nie mogę użyć squidguard?

Chociaż Squidguard z pewnością zwiększy i ulepszy funkcje Squid, ważne jest, aby podkreślić, co może i czego nie może zrobić.

Squidguard można użyć do:

- Ogranicz dozwolony dostęp do sieci dla niektórych użytkowników do listy zaakceptowanych/znanych serwerów i/lub adresów URL, odmawiając dostępu do innych serwerów i/lub adresów URL na czarnej liście.

- Dostęp do bloków do witryn (według adresu IP lub nazwy domeny) pasująca do listy wyrażeń regularnych lub słów dla niektórych użytkowników.

- Wymagaj użycia nazw domen/zakazania użycia adresu IP w adresach URL.

- Przekieruj zablokowane adresy URL na strony błędów lub informacji.

- Użyj odrębnych zasad dostępu na podstawie pory dnia, dnia tygodnia, daty itp.

- Wdrażaj różne reguły odrębnych grup użytkowników.

Jednak ani Squidguard, ani kałamarnicy nie mogą być używane:

- Przeanalizuj tekst w dokumentach i działaj w wyniku.

- wykryć lub blokować języki skryptowe, takie jak JavaScript, Python lub VBScript w kodzie HTML.

Czarne listy - podstawy

Czarne listy są istotną częścią SquidGuard. Zasadniczo są to zwykłe pliki tekstowe, które pozwolą na wdrożenie filtrów treści na podstawie określonych słów kluczowych. Istnieją zarówno dostępne, jak i komercyjne czarne listy, a można znaleźć linki do pobrania na stronie projektu SquidGuard Black.

W tym samouczku pokażę, jak zintegrować czarne listy dostarczone przez Sharla Secure Services z instalacją SquidGuard. Te czarne listy są bezpłatne do użytku osobistego / niekomercyjnego i są codziennie aktualizowane. Obejmują one na dzień dzisiejszy 1 700 000 wpisy.

Dla naszej wygody utwórzmy katalog, aby pobrać pakiet Blacklist.

# mkdir/opt/3rdparty # cd/opt/3rdparty # wget http: // www.szalalistyczny.de/pobrań/shalalist.smoła.GZ

Najnowszy link do pobrania jest zawsze dostępny zgodnie z podświetleniem poniżej.

Pobierz Black List SquidGuard

Pobierz Black List SquidGuard Po rozwiązaniu nowo pobranego pliku przejdziemy do czarnej listy (Bl) teczka.

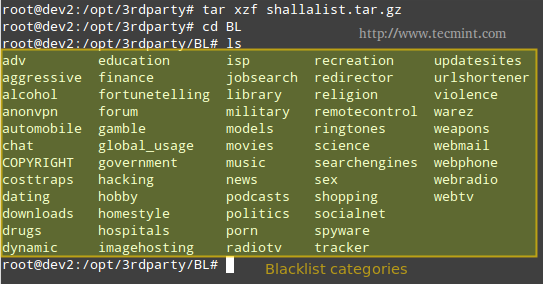

# Tar Xzf Shallalist.smoła.gz # cd bl # ls

Domeny czarnej listy Squidguard

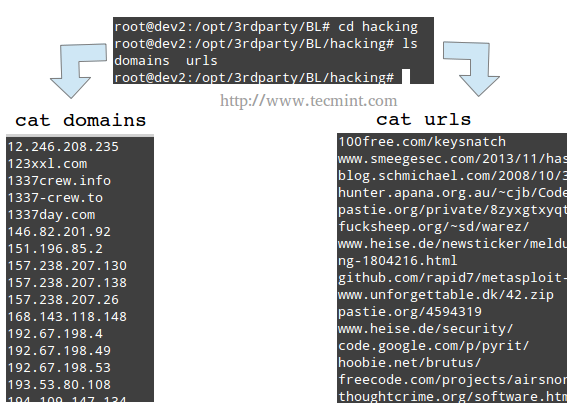

Domeny czarnej listy Squidguard Możesz pomyśleć o katalogach pokazanych na wyniku LS Jako kategorie reakcji i ich odpowiednie (opcjonalne) podkreślenia jako podkategorie, schodzące aż do określonych adresów URL i domen, które są wymienione w plikach URL I domeny, odpowiednio. Więcej informacji można znaleźć w poniższym obrazku.

Squidguard Blacklist URL domeny

Squidguard Blacklist URL domeny Instalowanie czarnych list

Instalacja całości czarna lista pakiet lub poszczególnych kategorii jest wykonywany przez kopiowanie Bl katalog lub odpowiednio jeden z jego podwodnych /var/lib/squidguard/db informator.

Oczywiście mogłeś pobrać czarna lista Tarball do tego katalogu, ale wyjaśnione wcześniej podejście daje większą kontrolę nad tym, jakie kategorie powinny być blokowane (lub nie) w określonym czasie.

Następnie pokażę ci, jak zainstalować Anonvpn, hakerstwo, I czat Czarne listy i jak skonfigurować SquidGuard, aby z nich korzystać.

Krok 1: Kopiuj rekurencyjnie Anonvpn, hakerstwo, I czat katalogi z /opt/3rdparty/Bl Do /var/lib/squidguard/db.

# cp -a/opt/3rdparty/bl/anonvpn/var/lib/squidguard/db # cp -a/opt/3rdparty/bl/hacking/var/lib/squidguard/db # cp -a/opt/3rdparty/bl BL/BL /czat/var/lib/squidguard/db

Krok 2: Użyj plików domen i adresów URL, aby utworzyć pliki bazy danych Squidguard. Należy pamiętać, że następujące polecenie będzie działać do tworzenia .db pliki dla wszystkich zainstalowanych czarnych list - nawet gdy określona kategoria ma 2 lub więcej podkategorii.

# squidguard -c

Krok 3: Zmień własność /var/lib/squidguard/db/ katalog i jego zawartość dla użytkownika proxy, aby kalmarskie mogły odczytać pliki bazy danych.

# chown -r proxy: proxy/var/lib/squidguard/db/

Krok 4: Skonfiguruj kalmar. Będziemy używać kalmarów url_rewrite_program dyrektywa w /etc/kalmar.conf poinformować Squid, aby użył squidGuard jako przepisywania / przekierowania adresu URL.

Dodaj następujący wiersz do kałamarnica.conf, Upewnij się, że /usr/bin/squidguard jest właściwą bezwzględną ścieżką w twoim przypadku.

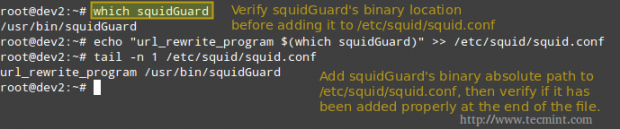

# Który squidguard # echo "url_rewrite_program $ (który squidguard)" >>/etc/squid/squid.conf # ogon -n 1/etc/kalmar.conf

Skonfiguruj kalmar

Skonfiguruj kalmar Krok 5: Dodaj niezbędne dyrektywy do pliku konfiguracyjnego SquidGuard (znajduje się w /etc/squidguard/squidguard.conf).

W celu dalszego wyjaśnienia można znaleźć w zrzucie ekranu powyżej, po następującym kodzie.

src localnet ip 192.168.0.0/24 dest anonvpn domainlist anonvpn/domeny urllist anonvpn/urls dest hacking DomainList Hacking/domeny Urllist Hacking/URLs dest chat domainList Chat/Domeny Urllist Chat/URLs acl localNet pass Pass -Pass Urllist Pass !Anonvpn !hakerstwo !czat !In-addr wszystkie przekierowują http: // www.LDS.org domyślnie przełóż lokalny brak

Krok 6: Uruchom ponownie kałamarnicę i testuj.

# Service Squid Restart [systemy oparte na Sysvinit / Upstart] # Systemctl restartuj kalmar.serwis [systemy oparte na systemietl]

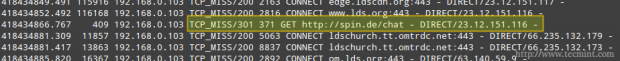

Otwórz przeglądarkę internetową w kliencie w sieci lokalnej i przejrzyj się do witryny znalezionej w dowolnym pliku czarnej listy (domeny lub adresy URL - użyjemy http: // spin.de/ porozmawiaj w poniższym przykładzie), a zostaniesz przekierowany do innego adresu URL, www.LDS.org w tym przypadku.

Możesz sprawdzić, czy żądanie zostało złożone na serwerze proxy, ale odmówiono (reakcja 301 HTTP - Poruszył się na stałe) i został przekierowany do www.LDS.org Zamiast.

Przeanalizuj dzienniki kałamarnicy

Przeanalizuj dzienniki kałamarnicy Usuwanie ograniczeń

Jeśli z jakiegoś powodu musisz włączyć kategorię, która została zablokowana w przeszłości, usuń odpowiedni katalog z /var/lib/squidguard/db i komentuj (lub usuń) powiązane ACL w Squidguard.conf plik.

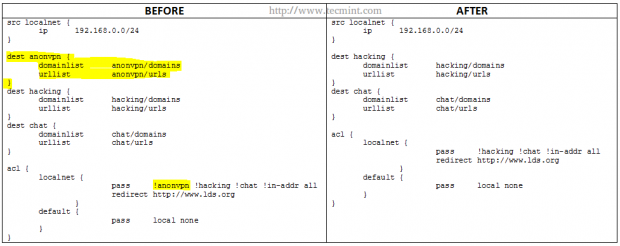

Na przykład, jeśli chcesz włączyć domeny i adresy URL na czarnej liście przez Anonvpn kategoria, musisz wykonać następujące kroki.

# rm -rf/var/lib/squidguard/db/anonvpn

I edytuj Squidguard.conf Plik w następujący sposób.

Usuń czarną listę kałamarnic

Usuń czarną listę kałamarnic Należy pamiętać, że części podświetlone na żółto poniżej ZANIM zostały usunięte w PO.

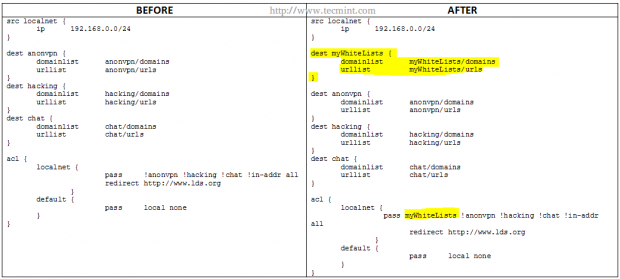

Whitelisting Ceed Ceed Domen i URL

Czasami możesz zezwolić na pewne URL Lub domeny, ale nie cały czarny katalog. W takim przypadku powinieneś utworzyć katalog o nazwie Mywhiteleists (lub jakakolwiek nazwa, którą wybierzesz) i wstaw pożądane URL I domeny pod /var/lib/squidguard/db/mywhitelists odpowiednio w plikach o nazwie adresy URL i domeny.

Następnie zainicjuj nowe zasady treści jak poprzednio,

# squidguard -c

i zmodyfikuj Squidguard.conf następująco.

Usuń adresy URL domen na czarnej liście kałamarnicy

Usuń adresy URL domen na czarnej liście kałamarnicy Tak jak poprzednio, części podświetlone na żółto wskazują zmiany, które należy dodać. Zauważ, że Mywhiteleists String musi być pierwszy w rzędzie, który zaczyna się od przepustki.

Na koniec pamiętaj o ponownym uruchomieniu kałamarnicy, aby zastosować zmiany.

Wniosek

Po wykonaniu kroków opisanych w tym samouczku powinieneś mieć mocny filtr zawartości i przekierownictwo URL działające ręce z serwisem proxy Squid. Jeśli wystąpią jakieś problemy podczas procesu instalacji / konfiguracji lub masz jakieś pytania lub komentarze, możesz zapoznać się z dokumentacją internetową SquidGuard, ale zawsze możesz upuścić nam linię za pomocą poniższego formularza, a my skontaktujemy się z Tobą jak najszybciej możliwy.

Zostań inżynierem certyfikowanym Linux- « Jak przekształcić serwer Linux w router, aby obsługiwać ruch statycznie i dynamicznie - część 10

- Jak zainstalować, bezpieczne i dostrajanie wydajności serwera bazy danych Mariadb »