Dubliczność - Utwórz szyfrowane przyrostowe kopie zapasowe w Linux

- 3431

- 222

- Juliusz Janicki

Doświadczenie pokazuje, że nigdy nie możesz być zbyt paranoikiem na temat tworzenia kopii zapasowych systemu. Jeśli chodzi o ochronę i zachowanie cennych danych, najlepiej jest przejść do końca i upewnić się, że możesz polegać na twoich kopiach kopii zapasowych, jeśli pojawi się potrzeba.

Nawet dzisiaj, gdy niektórzy dostawcy chmur i hostingów oferują zautomatyzowane kopie zapasowe dla VPS za stosunkowo niski koszt, dobrze sobie radzisz, aby stworzyć własną strategię tworzenia kopii zapasowych za pomocą własnych narzędzi, aby zaoszczędzić trochę pieniędzy, a następnie użyć ich do zakupu dodatkowego przechowywania lub Zdobądź większe VPS.

[Może się również polubił: 25 zaległych narzędzi kopii zapasowych dla systemów Linux]

Brzmi interesująco? W tym artykule pokażemy, jak używać narzędzia o nazwie Dwulicowość do tworzenia kopii zapasowych i szyfrowania plików i katalogów. Ponadto użycie przyrostowych kopii zapasowych dla tego zadania pomoże nam zaoszczędzić miejsce.

To powiedziawszy, zacznijmy.

Instalowanie narzędzia do kopii zapasowych dupliczności w Linux

Aby zainstalować dupliczność w dystrybucjach opartych na REL, będziesz musiał włączyć Epel repozytorium najpierw (możesz pominąć ten krok, jeśli używasz Fedora samo):

# Yum Update # Yum Instaluj epel-uwalanie lub # yum instaluj https: // dl.Fedoraproject.ORG/PUB/EPEL/EPEL-Relase-Latest-8.Noarch.RPM

Następnie uruchomić,

# mniam instaluj dupaliczność

Dla debiana i instrumentów pochodnych:

$ sudo apt aktualizacja $ sudo apt instal instaluj dupliczność

Teoretycznie obsługiwane jest wiele metod łączenia się z serwerem plików, chociaż tylko SSH/SCP/SFTP, dostęp do plików lokalnych, RSYNC, FTP, HSI, WebDAV i Amazon S3, w praktyce zostały przetestowane.

Po zakończeniu instalacji będziemy korzystać wyłącznie sftp w różnych scenariuszach, zarówno w celu utworzenia kopii zapasowej i przywrócenia danych.

Nasze środowisko testowe składa się z RHEL 8 pudełko (do kopii zapasowej) i Debian 11 maszyna (serwer zapasowy).

Tworzenie klawiszy SSH dla logowania bez hasła na zdalnym serwerze

Zacznijmy od utworzenia klawiszy SSH w naszym pudełku Rhel i przeniesienia ich do Debian serwer zapasowy.

Jeśli używasz SSH na innym porcie, poniższe polecenie zakłada Sshd Daemon słucha na porcie Xxxxx Na serwerze Debian. Zastępować Aaa.BBB.CCC.DDD z faktycznym adresem IP zdalnego serwera.

# ssh-keygen -t rsa # ssh-copy-id [e-mail chroniony] # ssh-copy-id -p xxxxx [e-mail chroniony]

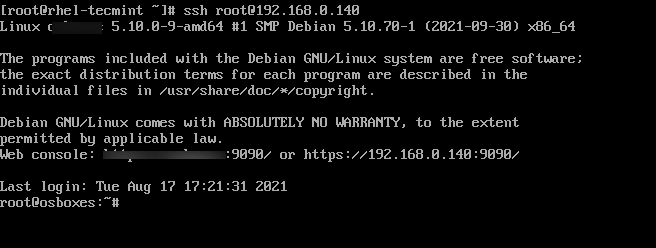

Następnie należy upewnić się, że możesz połączyć się z serwerem kopii zapasowej bez użycia hasła:

# ssh [chroniony e -mail]

Zdalne logowanie bez hasła SSH

Zdalne logowanie bez hasła SSH Teraz musimy stworzyć GPG Klucze, które będą używane do szyfrowania i odszyfrowania naszych danych:

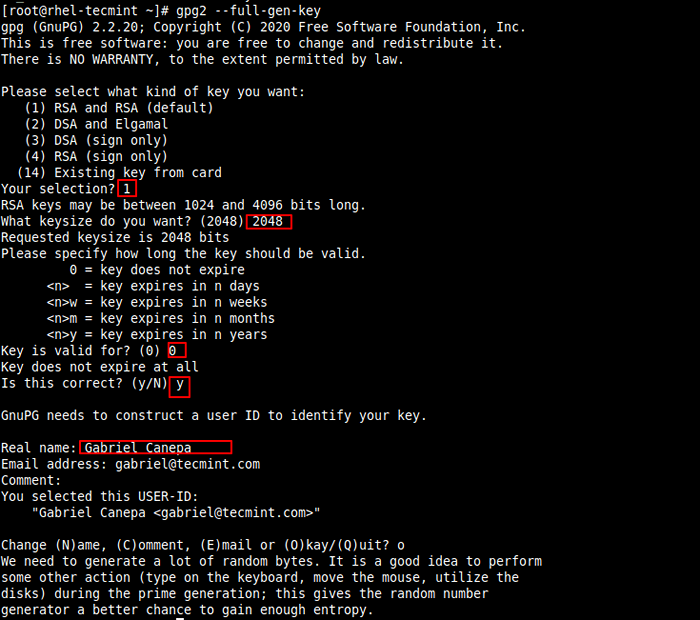

# GPG2-Full-gen-key

Zostaniesz poproszony o wejście:

- Rodzaj klucza

- Kluczowy rozmiar

- Jak długo klucz powinien być ważny

- Passowa

Utwórz klucz GPG RSA w Linux

Utwórz klucz GPG RSA w Linux Aby utworzyć entropię potrzebną do tworzenia klawiszy, możesz zalogować się na serwerze za pomocą innego okna terminala i wykonać kilka zadań lub uruchomić kilka poleceń w celu wygenerowania entropii (w przeciwnym razie będziesz musiał długo czekać na tę część tej części tej części Proces do zakończenia).

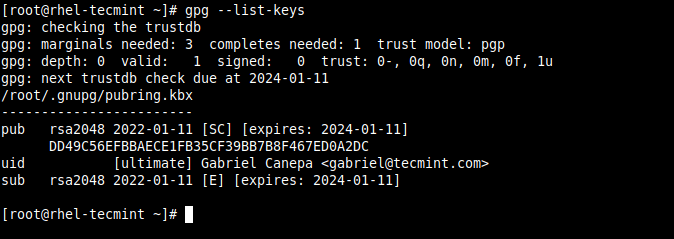

Po wygenerowaniu kluczy możesz je wymienić w następujący sposób:

# GPG--List-Keys

Wypisz klucze GPG

Wypisz klucze GPG Ciąg podświetlony na żółto powyżej jest znany jako identyfikator klucza publicznego i jest żądanym argumentem szyfrowania plików.

Tworzenie kopii zapasowej Linux z dwupalizmem

Aby zacząć prosto, wykonajmy kopię zapasową /var/log katalog, z wyjątkiem /var/log/anaconda I /var/log/sa.

Ponieważ jest to nasza pierwsza kopia zapasowa, będzie to pełne. Kolejne przebiegi utworzą przyrostowe kopie zapasowe (chyba że dodamy pełną opcję bez drobiazgów tuż obok dupaliczności w poniższym poleceniu):

# Passphrase = "Tecmint" Duplicity-encrypt-key 115B4BB13BC768B8B2704E5663C429C3DB8BAD3B-EXCLUDE/var/log/log/anaconda --xclude/var/log/sa/var/log scp: // [e-mail chroniony] // rhel8 lub # # # # # # # # # PassPhrase = "YourPasphePheHeHeHe" Duplicity-encrypt-key yourpublickeyIdhere-exclude/var/log/anaconda-exclude/var/log/sa/log scp: // [chroniony e-mail]: xxxxx // backups/rhel8

Upewnij się, że nie przegapisz podwójnego cięcia w powyższym poleceniu! Są używane do wskazania bezwzględnej ścieżki do nazywanego katalogu /kopie zapasowe/rhel8 w polu kopii zapasowej i tam, gdzie będą przechowywane pliki kopii zapasowych.

Zastępować Twój PassPhrasehere, YourPublickeyIdhere, I Zdalny serwer z podaniem, który wprowadziłeś wcześniej, identyfikator klucza publicznego GPG oraz odpowiednio IP lub nazwa hosta serwera kopii zapasowych.

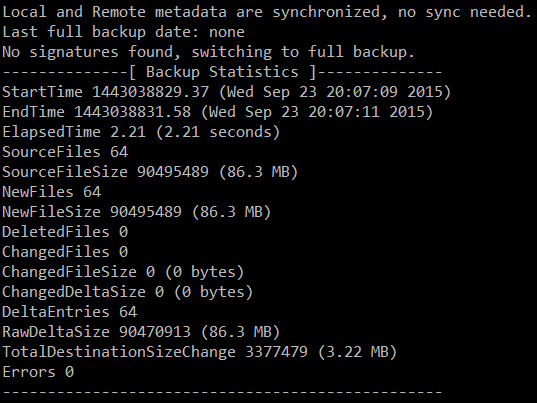

Twoje wyjście powinno być podobne do następującego obrazu:

Utwórz kopię zapasową za pomocą duplicy

Utwórz kopię zapasową za pomocą duplicy Obraz powyżej wskazuje, że suma 86.3 MB został zapasowy do 3.22 MB w miejscu docelowym. Przełączmy na serwer kopii zapasowej, aby sprawdzić naszą nowo utworzoną kopię zapasową:

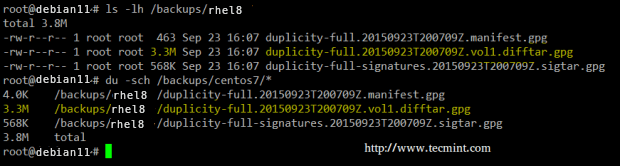

Potwierdź pliki kopii zapasowych Linux

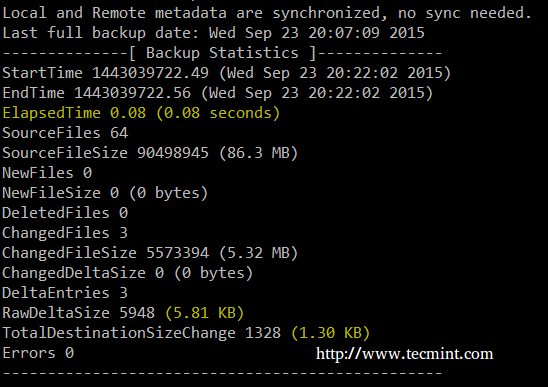

Potwierdź pliki kopii zapasowych Linux Drugi przebieg tego samego polecenia daje znacznie mniejszy rozmiar i czas kopii zapasowej:

Kompresuj kopię zapasową

Kompresuj kopię zapasową Przywracanie kopii zapasowych Linuksa za pomocą dwupliktu

Aby skutecznie przywrócić plik, katalog z jego zawartością lub całą kopię zapasową, cel nie może istnieć (dupliczność nie zastąpi istniejącego pliku ani katalogu). Aby wyjaśnić, usuńmy Cron Zaloguj się w polu Centos:

# rm -f/var/log/cron

Składnia do przywrócenia pojedynczego pliku ze zdalnego serwera jest:

# PassPhrase = "YourPassPhrasehere" Duplicity-File-to-Restore Filename sftp: // [e-mail chroniony] // backups/rhel8/gdzie/to/regeneruj/nazwa pliku/nazwa pliku

Gdzie,

- Nazwa pliku jest plik do wyodrębnienia, ze względną ścieżką do kopii zapasowej katalogu

- /gdzie/to/przywracaj jest katalogiem w systemie lokalnym, w którym chcemy przywrócić plik.

W naszym przypadku, aby przywrócić główny dziennik CRON ze zdalnej kopii zapasowej, musimy uruchomić:

# Passphrase = "yourpasphrasehere" Duplicity--File-to-Restore Cron sftp: // [e-mail chroniony]: xxxxx // backups/rhel8/var/log/cron

Dziennik CRON powinien zostać przywrócony do pożądanego miejsca docelowego.

Podobnie, możesz usunąć katalog z /var/log i przywróć go za pomocą kopii zapasowej:

# rm -rf/var/log/maila # passPhrase = "yourPasphraseHraseHeHe" Duplicity--File-to-Restore Mail sftp: // [e-mail chroniony]: xxxxx // backups/rhel8/var/log/e-mail

W tym przykładzie Poczta Katalog powinien zostać przywrócony do pierwotnej lokalizacji z całą jego zawartością.

Inne cechy dubliczności

W dowolnym momencie możesz wyświetlić listę zarchiwizowanych plików za pomocą następującego polecenia:

# Duplicty List-Current-Files sftp: // [e-mail chroniony]: xxxxx // backups/rhel8

Usuń kopie zapasowe starsze niż 6 miesięcy:

# Dulica Usuń starszy-niż 6m SFTP: // [e-mail chroniony]: XXXXX // Backups/Rhel8

Przywrócić mój plik Wewnętrzny katalog Gacanepa Ponieważ było to 2 dni i 12 godzin temu:

# Duplicity -t 2d12h--File-to-Reestore Gacanepa/Myfile sftp: // [e-mail chroniony]: xxxxx // zdalne/backups/home/gacanepa/myfile

W ostatnim poleceniu możemy zobaczyć przykład wykorzystania przedziału czasowego (jak określono -T): seria par, w których każda składa się z liczby, a następnie jedna z postaci S, M, H, D, W, M, Lub Y (Wskazując odpowiednio sekundy, minuty, godziny, dni, tygodnie, miesiące lub lata).

Streszczenie

W tym artykule wyjaśniliśmy, jak korzystać z duptliczności, narzędzie kopii zapasowej, które zapewnia szyfrowanie plików i katalogów z pudełka. Gorąco polecam spojrzeć na stronę internetową projektu Duplicity, aby uzyskać dalszą dokumentację i przykłady.

Zapewniliśmy stronę dubliczności w formacie PDF dla wygody czytania, jest również kompletnym przewodnikiem odniesienia.

Daj nam znać, jeśli masz jakieś pytania lub komentarze.

- « Jak zainstalować panel sterowania AJenti do zarządzania serwerami Linux

- Jak spalić CD/DVD w Linux za pomocą Brasero »