Dowiedz się wszystkich hostów na żywo adresy IP podłączone w sieci w Linux

- 3698

- 795

- Pan Jeremiasz Więcek

Istnieje wiele narzędzi do monitorowania sieci, które można znaleźć w ekosystemie Linux, które mogą wygenerować podsumowanie całkowitej liczby urządzeń w sieci, w tym wszystkich adresów IP i więcej.

Czasami jednak to, czego faktycznie potrzebujesz, może być prostym narzędziem wiersza poleceń, które może dostarczyć tych samych informacji, uruchamiając jedno polecenie.

Ten samouczek wyjaśni Ci, jak znaleźć wszystkie adresy IP hostów na żywo podłączone do danej sieci. Tutaj użyjemy narzędzia NMAP, aby znaleźć wszystkie adresy IP urządzeń podłączonych w tej samej sieci.

Sugerowane przeczytanie: 29 Przykłady poleceń „NMAP” dla administracji systemu/sieci

NMAP (krótka forma dla Mapper sieciowy) jest open source, potężnym i bardzo wszechstronnym narzędziem wiersza poleceń do eksploracji sieci, wykonywania skanów bezpieczeństwa, audytu sieciowego i znajdowania otwartych portów na zdalnym komputerze.

Na wypadek, gdybyś nie miał Nmap Zainstalowany w systemie, uruchom odpowiednie polecenie poniżej dla dystrybucji, aby ją zainstalować:

$ sudo yum instaluj nmap [on Czerwony kapelusz systemy oparte na] $ sudo dnf instaluj NMAP [on Fedora 22+ Wersje] $ sudo apt-get instaluj nmap [on Debian/Ubuntu systemy oparte]

Kiedyś Zainstalowany NMAP, składnia do używania jest:

$ nmap [typ skanowania…] opcje specyfikacja docelowa

Gdzie argument specyfikacja docelowa, można zastąpić przez Nazwy hosta, Adresy IP, Sieci i tak dalej.

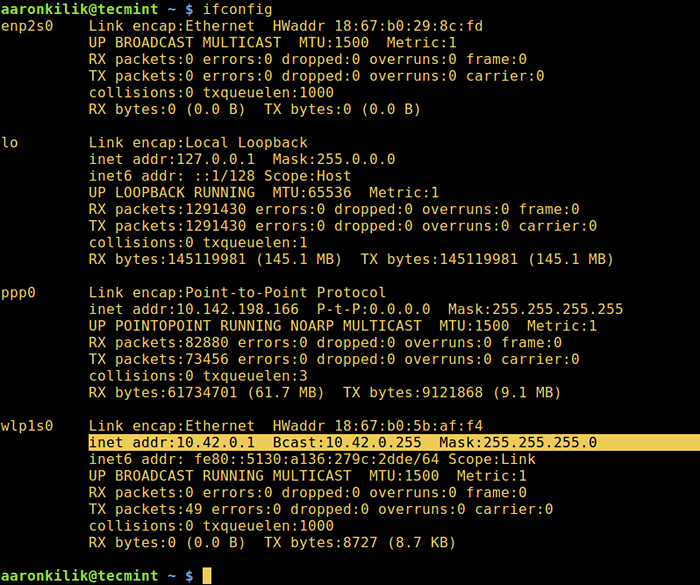

Dlatego, aby wymienić adresy IP wszystkich hostów podłączonych do danej sieci, przede wszystkim zidentyfikuj sieć i jej maskę podsieci za pomocą polecenia ifconfig lub polecenia IP:

$ ifconfig lub $ ip addr show

Znajdź szczegóły sieci w Linux

Znajdź szczegóły sieci w Linux Następnie uruchom Nmap Polecenie poniżej:

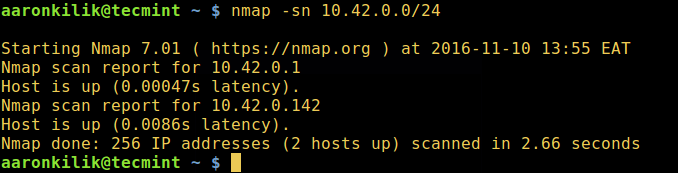

$ nmap -sn 10.42.0.0/24

Znajdź wszystkie hosty na żywo w sieci

Znajdź wszystkie hosty na żywo w sieci W powyższym poleceniu:

-Sn- to rodzaj skanowania, co oznacza skanowanie ping. Domyślnie NMAP wykonuje skanowanie portów, ale ten skanowanie wyłączy skanowanie portów.10.42.0.0/24- to sieć docelowa, zastąp ją swoją rzeczywistą siecią.

Aby uzyskać kompleksowe informacje o użytkowaniu, staraj się zajrzeć do strony NMAP Man:

$ man nmap

W przeciwnym razie uruchom NMAP bez żadnych opcji i argumentów, aby wyświetlić podsumowane informacje o użytkowaniu:

$ nmap

Ponadto, dla osób zainteresowanych uczeniem się technik skanowania bezpieczeństwa w Linux, możesz przeczytać ten praktyczny przewodnik po NMAP w Kali Linux.

Cóż, to na razie, pamiętaj, aby przesłać nam swoje pytania lub komentarze za pośrednictwem poniższego formularza odpowiedzi. Możesz także udostępnić nam inne metody wymieniania adresów IP wszystkich urządzeń podłączonych do danej sieci.

- « Zarządzaj infrastrukturą Active Directory Samba4 z systemu Windows10 przez RSAT - Część 3

- LOLCAT - Narzędzie wiersza poleceń do wysyłania tęczy kolorów w terminalu Linux »