Jak dodać ochronę antywirusową i spamową do serwera poczty postfix z CLAMAV i spamassassin - Część 3

- 3009

- 877

- Roland Sokół

W poprzednich dwóch artykułach tego Przyrostek Seria nauczyłeś się konfigurować i zarządzać bazą danych serwerów e -mail za pośrednictwem phpMyAdmin oraz jak skonfigurować postfix i Dovecot do obsługi poczty przychodzącej i wychodzącej. Ponadto wyjaśniliśmy, jak skonfigurować klienta pocztowego, takiego jak Thunderbird, dla wirtualnych kont, które wcześniej utworzyliśmy.

- Serwer poczty pocztowej i dovecot konfiguracji z mariadb - część 1

- Jak skonfigurować Postfix i Dovecot z użytkownikami wirtualnej domeny - część 2

- Zainstaluj i skonfiguruj klienta internetowego RoundCube z wirtualnymi użytkownikami w postfix - część 4

- Użyj Sagator, bramy antywirusowej/antispam, aby chronić serwer pocztowy - część 5

Ponieważ żadna konfiguracja serwera e -mail nie może być kompletna bez podjęcia środków ostrożności wobec wirusów i spamu, omówimy ten temat w bieżącym artykule.

Zintegruj CLAMAV i spamassassin, aby chronić postfix

Zintegruj CLAMAV i spamassassin, aby chronić postfix Pamiętaj, że nawet kiedy *Nix Systemy operacyjne są zwykle uważane za wolne od wirusa, są szanse, że klienci korzystające z innych systemów operacyjnych będą również połączyć się z serwerem poczty e-mail.

Z tego powodu musisz zapewnić im pewność, że podjąłeś niezbędne środki, aby chronić je w możliwym zakresie przed takimi zagrożeniami.

Konfigurowanie spamassassin dla postfix

W trakcie otrzymywania wiadomości e -mail spamassassin będzie stać między światem zewnętrznym a usługami e -mail działającymi na samym serwerze. Jeśli okaże się, zgodnie z regułami definicji i konfiguracji, że komunikat przychodzący jest spam. Zobaczmy, jak.

Główny plik konfiguracyjny to /etc/poczta/spamassassin/lokalny.por, i powinniśmy upewnić się, że dostępne są następujące opcje (dodaj je, jeśli nie są obecne lub w razie potrzeby nie są obecne):

raport_safe 0 wymagany_score 8.0 Temat rewrite_header [spam]

- Gdy Raport_safe jest ustawione na 0 (zalecana wartość), przychodzący spam jest modyfikowany tylko poprzez modyfikowanie nagłówków e -mail zgodnie z rewrite_header. Jeśli jest ustawiony 1, Wiadomość zostanie usunięta.

- Aby ustawić agresywność filtra spamu, wymagane_score Po liczbie liczb liczb całkowitych lub dziesiętnych. Im mniejsza liczba, tym bardziej wrażliwy staje się filtr. Ustawienie wymagane_score do wartości gdzieś pomiędzy 8.0 I 10.0 jest zalecany dla dużego systemu obsługującego wiele (~ 100s) konta email.

Po zapisaniu tych zmian włącz i uruchom usługę filtra spamu, a następnie zaktualizuj reguły spamu:

# Systemctl Włącz spamassassin # Systemctl start spamassassin # sa-update

Aby uzyskać więcej opcji konfiguracji, możesz odwołać się do dokumentacji, uruchamiając Perldoc Mail :: spamassassin :: conf w wierszu poleceń.

Integracja postfix i spamassassin

Aby skutecznie zintegrować Postfix i Spamassassin, będziemy musieli utworzyć dedykowanego użytkownika i grupę, aby uruchomić demon filtra spamu:

# useradd spamd -s/bin/false -d/var/log/spamassassin

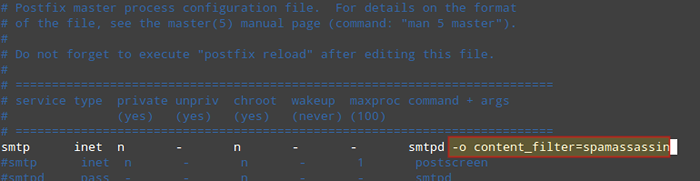

Następnie dodaj następującą linię u dołu /etc/postfix/master.por:

spamassassin Unix - n n - - flagi rur = r użytkownik = spamd argv =/usr/bin/spamc -e/usr/sbin/sendmail -oi -f $ sender $ odbiorca

I wskazać (u góry), że spamassassin będzie służył jako filtr zawartości:

-o content_filter = spamassassin

Zintegruj Postfix z spamassassin

Zintegruj Postfix z spamassassin Na koniec uruchom ponownie postfix, aby zastosować zmiany:

# Systemctl restart postfix

Aby to zweryfikować Spamassassin działa prawidłowo i wykrywa przychodzący spam, test znany jako Gtube (Ogólny test na niezamówiony e -mail zbiorczy) jest zapewniony.

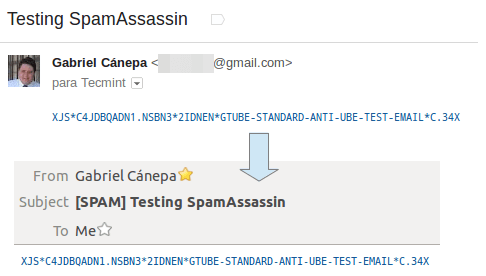

Aby wykonać ten test, wyślij wiadomość e -mail z domeny poza siecią (np. Yahoo!, Hotmail lub Gmail) na konto przebywające na twoim serwerze e -mail. Ustaw wiersz tematu na wszystko, co chcesz i dołącz następujący tekst w ciele wiadomości:

XJS*C4JDBQADN1.Nsbn3*2idnen*gtube-standard-anti-ceub-test-e-mail*c.34x

Na przykład wysłanie powyższego tekstu w ciele wiadomości z mojego konta Gmail daje następujący wynik:

Sprawdź, czy spamassassin wykrywa poczty spamowe

Sprawdź, czy spamassassin wykrywa poczty spamowe I pokazuje odpowiednie zawiadomienie w dziennikach:

# Journalctl | Grep Spam

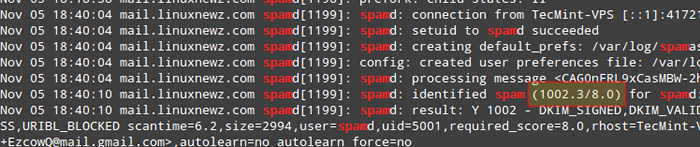

Monitoruj dzienniki poczty spamassassin

Monitoruj dzienniki poczty spamassassin Jak widać na powyższym zdjęciu, ta wiadomość e -mail otrzymała wynik spamu 1002.3. Dodatkowo możesz przetestować spamassassin od wiersza poleceń:

# spamassassin -d < /usr/share/doc/spamassassin-3.4.0/sample-spam.txt

Powyższe polecenie wytworzy niektóre naprawdę pełne wyjścia, które powinny zawierać następujące czynności:

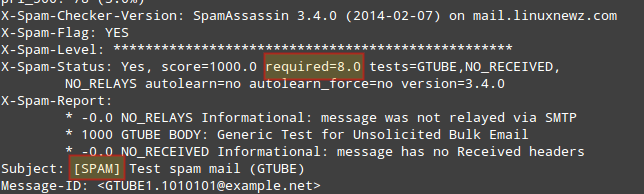

Test spamassassin spam z linii dowodzenia

Test spamassassin spam z linii dowodzenia Jeśli te testy nie zakończą się powodzenia, możesz odnieść się do przewodnika integracji spamassassin.

Uruchamianie definicji wirusa CLAMAV i aktualizacji wirusa

Na początek będziemy musieli edytować /etc/clamd.D/Scan.conf. Uzyskanie następującej wierszy:

Localsocket/var/run/clamd.Skan/clamd.skarpetka

i skomentuj lub usuń linię:

Przykład

Następnie włącz i uruchom demon skanera CLAMAV:

# Systemctl Włącz [chroniony e -mail] # Systemctl start [e -mail chroniony]

I nie zapomnij ustawić antivirus_can_scan_system Selinux Boolean to 1:

# setsebool -p antivirus_can_scan_system 1

W tym momencie warto sprawdzić status usługi:

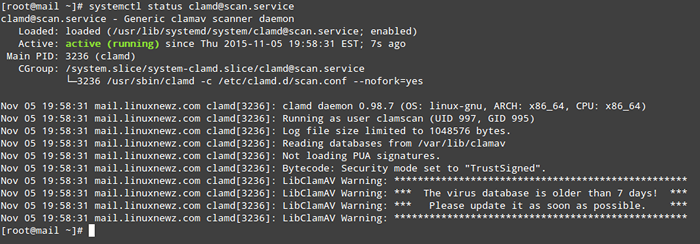

Rozpocznij i aktualizuj definicje wirusa CLAMAV

Rozpocznij i aktualizuj definicje wirusa CLAMAV Jak widać na powyższym obrazku, nasze sygnatury wirusa są starsze niż 7 dni. Aby je zaktualizować, użyjemy narzędzia o nazwie Freshclam To zostało zainstalowane jako część Zakładka CLAMAV pakiet.

Najłatwiejszym sposobem aktualizacji definicji wirusa jest praca CRON, która wykonywana jest tak często, jak to wymaga (na przykład raz dziennie, o godz 1 rano Czas serwera, jak wskazano w poniższym przykładzie, jest wystarczająco rozważany):

00 01 * * * root/usr/share/clamav/freshclam-sleep

Możesz także aktualizować definicje wirusa ręcznie, ale zanim będziesz musiał również usunąć lub skomentować następujący wiersz /etc/freshclam.conf.

Przykład

Teraz powinieneś być w stanie uruchomić:

# Freshclam

które zaktualizują definicje wirusa zgodnie z potrzebami:

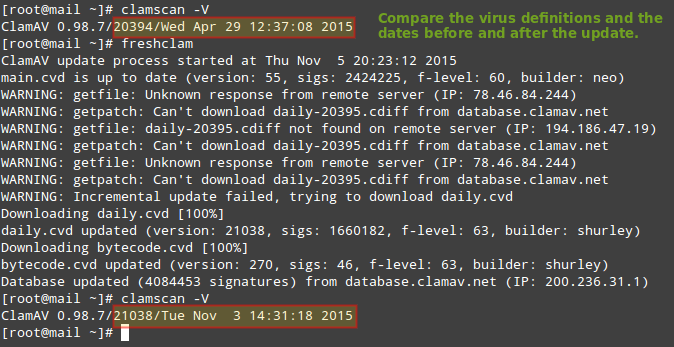

Baza danych Freshclam Aktualizacja CLAMAV

Baza danych Freshclam Aktualizacja CLAMAV Testowanie CLAMAV pod kątem wirusa w e -mailach

Do weryfikacji CLAMAV działa poprawnie, pobierzmy wirusa testowego (który możemy uzyskać z http: // www.Eicar.org/pobierz/eicar.com) do poczty [chroniony e -mail] (który znajduje się w /home/vmail/linuxnewz.com/tecmint/mailadir) W celu symulacji zainfekowanego pliku otrzymanego jako załącznik pocztowy:

# cd/home/vmail/linuxnewz.com/tecmint/mailaDir # wget http: // www.Eicar.org/pobierz/eicar.com

A następnie skanuj /home/vmail/linuxnewz.com Directory rekurencyjnie:

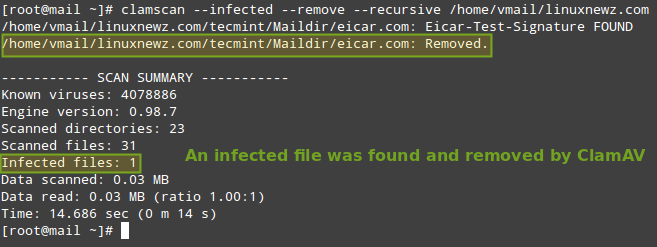

# Clamscan -Zakażony - -Remove - -Recursive/Home/Vmail/LinuxNewz.com

Skan CLAMAV dla wirusa e -mail

Skan CLAMAV dla wirusa e -mail Teraz możesz skonfigurować ten skanowanie, aby przejść przez Cronjob. Utwórz plik o nazwie /etc/cron.Codziennie/codziennieclamscan, Włóż następujące wiersze:

#!/bin/bash scan_dir = "/home/vmail/linuxnewz.com "log_file ="/var/log/clamav/codziennieclamscan.log "Touch $ log_file/usr/bin/clamscan - -inffed - -Remove - -Recursive $ scan_dir >> $ log_file

i dotacja Wykonaj uprawnienia:

# chmod +x /etc /cron.Codziennie/codziennieclamscan

Powyższy cronjob skanuje rekurencyjnie katalog serwera poczt /var/log/clamav/codziennieclamscan.dziennik (Upewnij się /var/log/clamav KATRITOR istnieje).

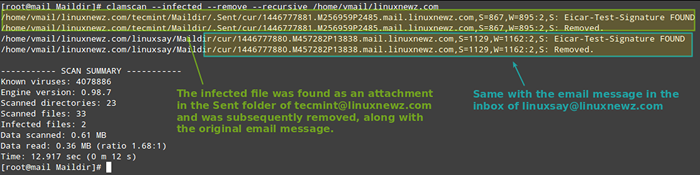

Zobaczmy, co się stanie, kiedy wyślemy Eicar.com plik z [chroniony e -mail] Do [chroniony e -mail]:

Przetestuj i znajdź wirusa w e -mailach

Przetestuj i znajdź wirusa w e -mailach Streszczenie

Jeśli wykonałeś kroki opisane w tym samouczku i w poprzednich dwóch artykułach z tej serii, masz teraz działający serwer pocztowy z ochroną spamu i antywirusowego.

ZASTRZEŻENIE: Należy pamiętać, że bezpieczeństwo serwera jest szerokim tematem i nie może być odpowiednio omówione w takiej krótkiej serii.

Z tego powodu gorąco zachęcam do zapoznania się z narzędziami używanymi w tej serii i stronami ich mężczyzn. Chociaż dołożyłem wszelkich starań, aby omówić podstawowe pojęcia związane z tym tematem, nie zakładaj, że po przejściu tej serii masz w pełni kwalifikowane do konfigurowania i utrzymania serwera e -mail w środowisku produkcyjnym.

Ta seria jest przeznaczona jako punkt wyjścia, a nie jako wyczerpujący przewodnik do administracji serwera poczty w Linux.

Prawdopodobnie pomyślisz o innych pomysłach, które mogą wzbogacić tę serię. Jeśli tak, możesz upuść nas notatkę za pomocą poniższego formularza komentarza. Pytania i inne sugestie są również doceniane - czekamy na wiadomość od Ciebie!

- « Jak uaktualnić Fedora 23 do Fedora 24 STATION

- Jak używać polecenia „Next” z AWK w Linux - część 6 »