Jak pozwolić portowi przez zaporę ogniową na Almalinux

- 1080

- 248

- Pani Janina Cieśla

Firewalld to domyślny program zapory, który jest wstępnie zainstalowany w Red Hat Enterprise Linux i jego pochodnych rozkładach Linux, takich jak Almalinux.

Domyślnie zapora jest włączona, co oznacza, że bardzo ograniczona liczba usług jest w stanie otrzymać ruch przychodzący. Jest to ładna funkcja bezpieczeństwa, ale oznacza to, że użytkownik musi być wystarczająco kompetentny, aby skonfigurować zaporę, gdy instaluje nową usługę w systemie, taką jak na przykład HTTPD lub SSH. W przeciwnym razie połączenia z Internetu nie mogą osiągnąć tych usług.

Zamiast całkowicie wyłączyć zaporę na Almalinux, możemy zezwolić na niektóre porty za pośrednictwem zapory, która pozwala połączeniom przychodzącym do naszych usług. W tym przewodniku zobaczymy, jak pozwolić porcie przez zaporę na Almalinux. Nie krępuj się, czy świeżo zainstalowałeś Almalinux, czy migrowałeś z centrów do Almalinux.

W tym samouczku nauczysz się:

- Jak zezwolić na port lub usługę za pośrednictwem zapory na Almalinux

- Jak ponownie załadować zaporę w celu uzyskania zmian

- Jak sprawdzić, jakie porty i usługi są otwarte w zaporze

- Jak zamknąć port po skonfigurowaniu go jako otwarty

- Przykłady poleceń umożliwiających najczęstsze porty za pośrednictwem zapory

Zezwalanie na port przez zaporę na Almalinux

Zezwalanie na port przez zaporę na Almalinux | Kategoria | Wymagania, konwencje lub wersja oprogramowania |

|---|---|

| System | Almalinux |

| Oprogramowanie | Firewalld |

| Inny | Uprzywilejowany dostęp do systemu Linux jako root lub za pośrednictwem sudo Komenda. |

| Konwencje | # - Wymaga, aby podane polecenia Linux są wykonywane z uprawnieniami root bezpośrednio jako użytkownik root lub za pomocą sudo Komenda$ - Wymaga, aby podane polecenia Linux zostały wykonane jako zwykły użytkownik niepewny |

Jak pozwolić portowi przez zaporę ogniową na Almalinux

Postępuj zgodnie z poniższymi instrukcjami krok po kroku, aby umożliwić porty lub usługi za pośrednictwem Firewalld na Almalinux. Zobaczysz także, jak sprawdzić otwarte porty, które skonfigurowała Firewalld.

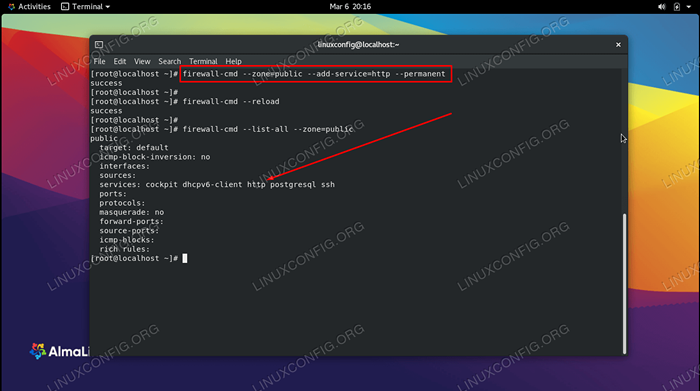

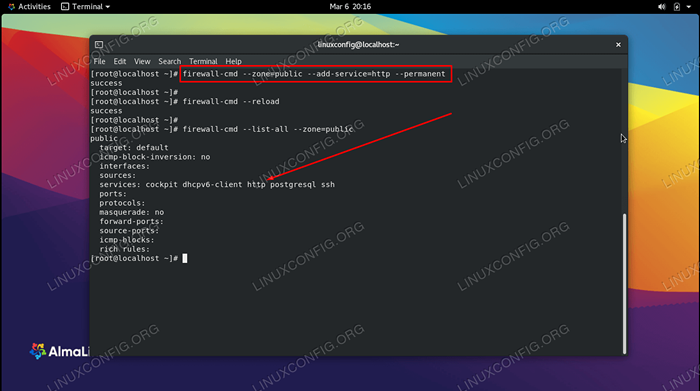

- Podczas sprawdzania otwartych portów zapory na RHEL 8 / Centos 8 Linux ważne jest, aby wiedzieć, że porty zapory można otworzyć na dwa główne różne sposoby. Po pierwsze, port zapory można otworzyć w ramach wstępnie skonfigurowanej usługi. Weźmy ten przykład, w którym otwieramy port

Httpdopublicznystrefa.# Firewall-CMD-Zone = public --add-service = http --Permanent

Oczywiście dodanie usługi HTTP do Firewalld jest odpowiednikiem otwierającego portu

80. - Po drugie, porty mogą być otwarte bezpośrednio jako niestandardowe porty użytkownika. Weźmy ten przykład, w którym otwieramy port

8080.# Firewall-CMD-Zone = public --add-port 8080/tcp --Permanent

Ponieważ 8080 nie ma powiązanej usługi, konieczne jest określenie numeru portu, a nie nazwa usługi, jeśli chcemy otworzyć ten port.

- Aby sprawdzić, które porty serwisowe są otwarte, wykonaj następujące polecenie.

# Firewall-CMD-Zone = public--list-services Cockpit DHCPV6-CLIENT HTTP HTTPS SSH

Powyższe usługi (Cockpit, DHCP, HTTP, HTTPS i SSH) mają otwarte odpowiednie numery portów.

- Aby sprawdzić, które numery portów są otwarte, użyj tego polecenia.

# Firewall-CMD-Zone = public--list-porty 20/TCP 8080/TCP

Powyższe porty,

20I8080, są otwarte na przychodzący ruch. - Po zezwoleniu na swoje porty i usługi za pośrednictwem zapory, będziemy musieli ponownie załadować zaporę zapory, aby zmiany uległy awarii. Wszystkie zasady z

--stałyOpcja stanie się teraz częścią konfiguracji czasu wykonywania. Reguły bez tej opcji zostaną odrzucone.# Firewall-CMD--RELOOD

- Możemy również zobaczyć listę wszystkich otwartych usług i portów za pomocą

--lista-allopcja.# Firewall-CMD--liter-all public (aktywny) Cel: Domyślna inwersja ICMP-block: Bez interfejsów: ENS160 Źródła: Usługi: Cockpit DHCPV6-CLIENT HTTP Porty SSH: 443/TCP Protokoły: MasQuerade: Bez napastników: Porty źródłowe: ICMP-BLOCKS: Rich reguły:

- Zauważ, że Firewalld współpracuje ze strefami. W zależności od tego, z której strefy korzysta z interfejsu sieciowego, może być konieczne dodanie dozwolonego portu do tej konkretnej strefy. Pierwszy krok powyżej pokazuje, jak dodać regułę do strefy „publicznej”. Aby zobaczyć reguły tej strefy, kontynuuj korzystanie z

--strefa =składnia.# Firewall-Cmd--liter-all --Zone = public public (aktywny) Cel: Domyślna inwersja ICMP-BLOCK: Brak interfejsów: ENS160 Źródła: Usługi: Cockpit DHCPV6-CLIENT HTTP Porty SSH: 443/TCP Protocols: MasQuerade: Brak portów przyszłości: Porty źródłowe: ICMP-BLOCKS: Rogie zasady:

- Jeśli musisz zamknąć jeden z wcześniej skonfigurowanych otwartych portów, możesz użyć następującej składni polecenia. W tym przykładzie zamykamy port dla HTTPS.

# Firewall-CMD-Zone = public --Permanent--Remove-Service = https

To wszystko. Aby dowiedzieć się więcej o Firewalld i Firewall-CMD Polecenie Linux, sprawdź nasz dedykowany przewodnik po wprowadzeniu do Firewalld i Firewall-CMD.

Wspólne przykłady portu

Użyj poniższych poleceń jako łatwego przewodnika odniesienia, aby umożliwić niektóre z najczęstszych usług za pośrednictwem zapory na Almalinux.

- Pozwól HTTP przez zaporę ogniową.

# Firewall-CMD-Zone = public --add-service = http --Permanent

- Pozwól HTTPS przez zaporę.

# Firewall-CMD-Zone = public --add-service = https --Permanent

- Pozwól MySQL przez zaporę.

# Firewall-CMD-Zone = public --add-service = mysql --Permanent

- Pozwól SSH przez zaporę.

# Firewall-CMD-Zone = public --add-service = ssh --Permanent

- Pozwól DNS przez zaporę.

# Firewall-CMD-Zone = public --add-service = dns --permanent

- Zezwalaj na PostgreSQL przez zaporę ogniową.

# Firewall-CMD-Zone = public --add-service = postgresql --Permanent

- Pozwól Telnet za pośrednictwem zapory.

# Firewall-CMD-Zone = public --add-service = telnet --Permanent

Zamykanie myśli

W tym przewodniku widzieliśmy, jak zezwolić na port lub usługę za pośrednictwem zapory na Almalinux. Obejmowało to użycie polecenia Firewall-CMD powiązanego z Firewalld, co ułatwia proces, gdy znamy właściwą składnię do użycia. Widzieliśmy także wiele przykładów umożliwiania wielu najczęstszych usług za pośrednictwem zapory. Pamiętaj, aby zwrócić szczególną uwagę na strefę, do której stosujesz nowe zasady.

Powiązane samouczki Linux:

- Jak wyłączyć/włączyć zaporę ogniową na Almalinux

- Jak zdefiniować niestandardową strefę zapory

- Linux: Ustaw ssh

- Rzeczy do zainstalowania na Ubuntu 20.04

- Jak pokazać/sprawdzić otwarte porty na Ubuntu Linux

- Zainstaluj zaporę ogniową w systemie Centos Linux

- GNU/Linux Ogólne Przewodnik po rozwiązywaniu problemów dla początkujących

- Pobierz Linux

- Jak używać polecenia TCPDUMP w Linux

- Jak monitorować aktywność sieciową w systemie Linux