Jak zablokować ataki SSH Brute Force za pomocą Sshguard

- 4828

- 1408

- Pan Jeremiasz Więcek

Sshguard to demon typu open source, który trawia gospodarzem ataków z powodu brutalnej siły. Osiąga to poprzez monitorowanie i agregację dzienników systemowych, wykrywanie ataków i blokowanie atakujących za pomocą jednego z zapasów zapory Linux: iptables, Firewalld, pf, I IPFW.

Początkowo zaprojektowany w celu zapewnienia dodatkowej warstwy ochrony dla usługi OpenSsh, Sshguard chroni także szeroki zakres usług, takich jak VSFTPD I Przyrostek. Rozpoznaje kilka formatów dziennika, w tym pliki Syslog, Syslog-NG i RAW.

[Możesz także polubił: Jak zabezpieczyć i utwardzić serwer OpenSsh]

Sshguard jest dość podobny do Fail2ban tylko, że jest napisany C (Fail2ban jest napisane Pyton), jest lżejszy i zapewnia mniej funkcji.

W tym przewodniku pokażemy, w jaki sposób możesz zainstalować i skonfigurować Sshguard zablokować Ssh Brut Force Ataki na serwerze Linux.

Krok 1: Zainstaluj Sshguard w Linux

Zaczynamy od instalacji Sshguard na Linux.

Zainstaluj Sshguard na Debian/Ubuntu

Najpierw zaktualizuj listy pakietów, a następnie zainstaluj Sshguard z domyślnych repozytoriów za pomocą APT Package Manager.

$ sudo apt aktualizacja $ sudo apt instal instaluj sshguard

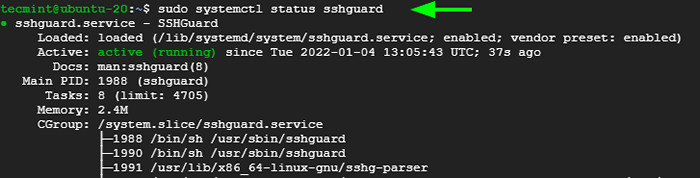

Po zainstalowaniu, Sshguard Usługa zaczyna się automatycznie i możesz zweryfikować to za pomocą polecenia:

$ sudo Systemctl Status Sshguard

Sprawdź Sshguard w Ubuntu

Sprawdź Sshguard w Ubuntu Zainstaluj Sshguard w RHEL Systems

Dla dystrybucji opartych na RHEL, takich jak Centos, Skalisty, I Almalinux, Zacznij od zainstalowania Epel Repozytorium podane w poniższym poleceniu.

$ sudo dnf instaluj https: // dl.Fedoraproject.ORG/PUB/EPEL/EPEL-Relase-Latest-8.Noarch.RPM lub $ sudo dnf instaluj epel-uwalnianie

Z Epel na miejscu, śmiało i zainstaluj Sshguard Korzystanie z menedżera pakietów DNF.

$ sudo dnf instaluj sshguard

Po zainstalowaniu, uruchom i ustaw Sshguard Aby rozpocząć uruchamianie systemu lub ponowne uruchomienie.

$ sudo systemctl start sshguard $ sudo systemctl włącz sshguard

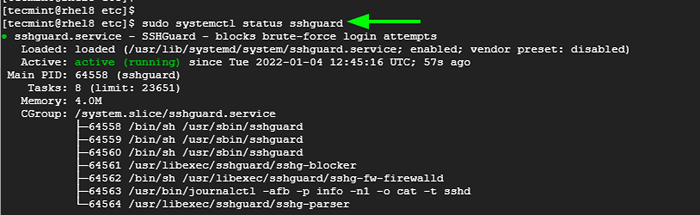

Pamiętaj, aby to zweryfikować Sshguard działa zgodnie z oczekiwaniami.

$ sudo Systemctl Status Sshguard

Sprawdź Sshguard w Rhel

Sprawdź Sshguard w Rhel Krok 2: Konfiguracja SSHGUARD na Linux

Sshguard aktywnie monitoruje /var/log/auth.dziennik, /var/log/bezpiecznie Systemd Journal i SYSLOG-NG pliki dziennika dla nieudanych prób logowania.

Dla każdej nieudanej próby logowania zdalny host jest zakazany przez ograniczony czas, który domyślnie ustawia się 120 sekundy. Następnie czas zakazu rośnie o 1.5 Z każdą kolejną nieudaną próbą logowania.

Czas, w którym obrażające hosty są zakazane, oprócz innych parametrów jest określony w Sshguard.conf plik. Możesz uzyskać dostęp do pliku konfiguracyjnego za pomocą edytora vim, jak pokazano.

$ sudo vim/etc/sshguard/sshguard.conf

W dystrybucjach opartych na RHEL plik konfiguracyjny znajduje się na następującej ścieżce.

$ sudo vim /etc /sshguard.conf

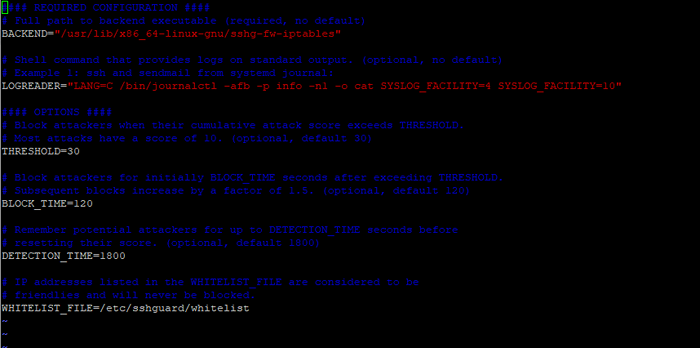

Oto próbka pliku konfiguracyjnego po wyświetleniu z Ubuntu / Debian.

Plik konfiguracyjny sshguard

Plik konfiguracyjny sshguard Skoncentrujmy się na głównej opcji.

- Backend Dyrektywa wskazuje na pełną ścieżkę wykonywalnego zaplecza. W tym przykładzie to widzimy Iptables jest ustawiony jako domyślny backend zapory.

- PRÓG Dyrektywa blokuje atakujących, gdy ich wynik ataku przekracza określoną wartość.

- Block_Time Opcja to liczba sekund, w których atakujący jest zablokowany po każdej kolejnej próbie logowania nieudanego. Domyślnie jest to ustawione na 120 po pierwszej próbie. Wzrasta to wraz z każdą kolejną próbą logowania nieudanego.

- Detection_time Opcja odnosi się do czasu w sekundach, podczas których atakujący jest zarejestrowany lub zapamiętany przez system przed zresetowaniem wyniku.

- Whitelist_file Punkt opcji do pełnej ścieżki pliku białej, który zawiera hosty, które nie powinny być na czarnej liście./li>

Krok 3: Skonfiguruj Sshguard, aby blokować ataki SSH Brute Force

Odeprzeć brutalna siła ataki, musisz skonfigurować na następujących zaporach zaporowych do pracy Sshguard.

Blok ataków SSH za pomocą UFW

Jeśli masz zainstalowany UFW i włączony w swoim Ubuntu / Debian system, zmodyfikuj /etc/ufw/wcześniej.zasady plik.

$ sudo vim itp./ufw/wcześniej.zasady

Dodaj następujące wiersze tuż po Pozwól All on Loopback Sekcja.

# Zezwalaj na Loopback -a ufw -before -input -i lo -j akceptuj -a ufw -before -output -o lo -J zaakceptuj # ręczne kontrolę dla sshd do sshguard: sshguard -[0: 0] -A ufw -Before -input -p tcp -dport 22 -J sshguard

Zapisz plik i uruchom ponownie UFW.

$ sudo systemctl restart ufw

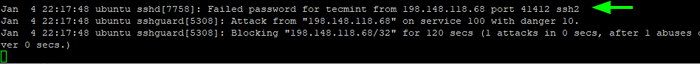

Teraz spróbuj zalogować się na serwerze z innego systemu z niewłaściwymi poświadczeniami i zauważ, że zostaniesz zablokowany na 120 sekund po pierwszej nieudanej próbie logowania.

Możesz to zweryfikować, sprawdzając Auth.dziennik plik dziennika.

$ sudo ogon -f/var/log/auth.dziennik

Sprawdź ataki SSH Brute Force

Sprawdź ataki SSH Brute Force Po następnej nieudanej próbie dziennika, czas bloku wzrasta do 240 Wtedy kilka sekund 480 Wtedy kilka sekund 960 sekundy i tak dalej.

Block SSH atakuje za pomocą Firewalld

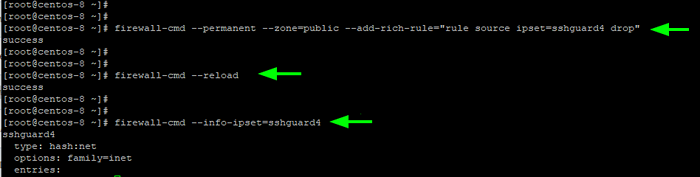

Jeśli prowadzisz Firewalld, upewnij się, że jest on skonfigurowany i włączony. Następnie wykonaj następujące polecenie, aby włączyć Sshguard w preferowanej strefie.

$ sudo firewall-cmd --Permanent --zone = public --add-rich-rule = "Źródło reguły ipset = sshguard4 upuść"

Aby zastosować zmiany, ponownie załaduj Firewalld I Sshguard.

$ sudo firewall-cmd--reload $ sudo systemctl restart sshguard

Następnie sprawdź regułę w następujący sposób:

$ sudo firewall-cmd--info-iPset = sshguard4

Sprawdź Sshguard w Firewalld

Sprawdź Sshguard w Firewalld Block SSH atakuje za pomocą iptables

Jeśli nadal używasz Iptables, Najpierw stwórz nową regułę łańcucha dla Sshguard W Iptables zacząć blokować złych facetów.

# iptables -n sshguard

Następnie zaktualizuj WEJŚCIE łańcuch do bezpośredniego ruchu Sshguard i zablokuj cały ruch z nikczemnymi imprezami.

# iptables -a input -J sshguard

Aby zablokować określone porty, takie jak Ssh, MUZYKA POP, I Imap od sprawców uruchamiających polecenie:

# iptables -a wejście -m Multiport -p TCP - -Destination -Porty 22,110,143 -J SSHGUARD

I wreszcie, zapisz regułę, aby zmiany w życie wejdały.

# iptables-save>/etc/iptables/iptables.zasady

Krok 4: Jak zablokować hosty Whitelist Ssh

Aby białoistować zablokowany host, po prostu określ jego nazwę hosta lub adres IP w pliku Whitelist, który znajduje się w:

/etc/sshguard/biała - Ubuntu/Debian /etc/sshguard.Whitelist - Dystrybucje oparte na REL

Następnie pamiętaj o ponownym uruchomieniu Sshguard Demon i zapora zapory, aby zmiany mają zastosowanie.

W tym przewodniku pokazaliśmy, jak możesz zablokować Ssh Ataki bruteforce za pomocą Sshguard Demon w serwerach Linux. Twoja opinia jest mile widziana.

- « Jak zainstalować PowerShell na Fedora Linux

- Jak zainstalować panel sterowania AJenti do zarządzania serwerami Linux »