Jak zmienić port SSH w Linux

- 2044

- 101

- Natan Cholewa

Ssh Lub Bezpieczna skorupa Daemon to protokół sieciowy, który służy do wykonywania zdalnie zabezpieczonego dziennika do systemów Linux za pośrednictwem zabezpieczonego kanału za pośrednictwem niezabezpieczonych sieci przy użyciu silnej kryptografii.

Jednym z najbardziej podstawowych użyteczności protokołu SSH jest możliwość dostępu. Jednak protokół SSH może oferować inne implementacje, takie jak możliwość tworzenia zabezpieczonych tuneli TCP przez protokół, do zdalnego i bezpiecznego przesyłania plików między maszynami lub działanie jako serwis FTP taki jak serwis.

Standardowy port używany przez usługę SSH to 22/TCP. Jednak możesz chcieć zmienić domyślny port SSH na serwerze Linux, aby osiągnąć pewne bezpieczeństwo poprzez zapomnienie, ponieważ standard 22/TCP Port jest stale skierowany do luk w zabezpieczeniach przez hakerów i botów w Internecie.

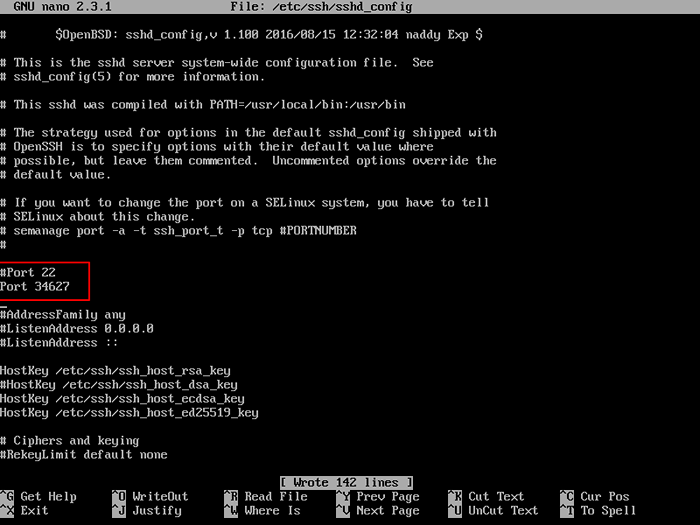

Aby zmienić domyślny port serwisowy SSH w Linux, najpierw musisz otworzyć główny plik konfiguracyjny SSH Daemon do edycji z ulubionym edytorem tekstu, wydając poniższe polecenie i dokonaj następujących zmian.

# vi/etc/ssh/sshd_config

W sshd_config złożyć, przeszukaj i skomentuj linię, która zaczyna się od Port 22, dodając hashtag (#) przed linią. Poniżej tej linii dodaj nową linię portu i określ żądany port do wiązania SSH.

W tym przykładzie skonfigurujemy usługę SSH do wiązania i słuchania na porcie 34627/TCP. Upewnij się, że wybierzesz losowy port, najlepiej wyższy niż 1024 (Najwyższa granica standardowych dobrze znanych portów). Maksymalny port, który można skonfigurować dla SSH 65535/TCP.

#Port 22 Port 34627

Zmień port SSH w Linux

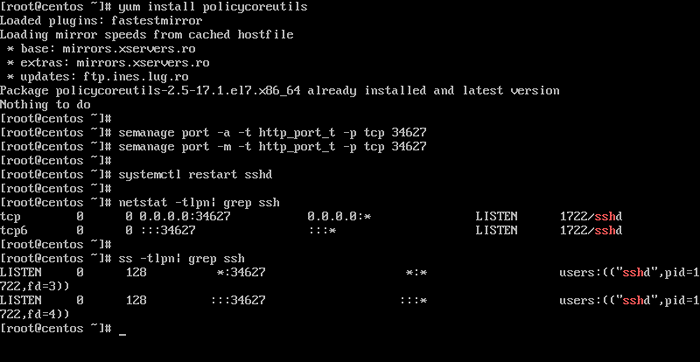

Zmień port SSH w Linux Po dokonaniu powyższych zmian uruchom ponownie demona SSH, aby odzwierciedlić zmiany i wydać Netstat lub polecenie ss Aby potwierdzić, że usługi SSH słucha w nowym porcie TCP.

# Systemctl restart ssh # netstat -tlpn | GREP SSH # SS -tlpn | Grep Ssh

W Centos Lub Rhel Rozkłady oparte na systemie Linux, zainstaluj PolicyCoreUtils pakować i dodaj poniższe zasady, aby rozluźnić zasady SELINUX, aby demon SSH mógł powiązać w nowym porcie.

# Yum Instal PolicyCoreUtils # semanage port -a -t ssh_port_t -p tcp 34627 # semanage port -m -t ssh_port_t -p tcp 34627 # Systemctl restart sshd # netstat -tlpn | GREP SSH # SS -tlpn | Grep Ssh

Sprawdź nowy port SSH

Sprawdź nowy port SSH Nie zapomnij również, aby zaktualizować reguły zapory specyficzne dla własnej instalowanej dystrybucji Linux, aby umożliwić ustanowienie połączeń przychodzących na nowym dodanym porcie SSH.

- « Jak uzyskać dokładny czas serwera w centroos

- Jak zainstalować najnowsze sterowniki NVIDIA na Ubuntu »