Jak sprawdzić i łatać podatność procesora Meltdown w Linux

- 4667

- 1003

- Maurycy Napierała

Krach to podatność na poziom na poziomie układu, która łamie najbardziej fundamentalną izolację między programami użytkowników a systemem operacyjnym. Umożliwia programowi dostęp do jądra systemu operacyjnego i innych obszarów pamięci oraz być może ukraść poufne dane, takie jak hasła, krypto-key i inne tajemnice.

Widmo to wada bezpieczeństwa na poziomie wiórów, która rozbija izolację między różnymi programami. Umożliwia hakerowi nakłanianie programów bezbłędnych do wycieku swoich poufnych danych.

Te wady wpływają na urządzenia mobilne, komputery osobiste i systemy chmurowe; W zależności od infrastruktury dostawcy chmury może być możliwe dostęp do danych od innych klientów.

Natknęliśmy się na użyteczny skrypt powłoki, który skanuje Twój system Linuksa, aby sprawdzić, czy twoje jądro ma znane prawidłowe łagodzenie Krach I Widmo ataki.

Spectre-Meltdown-Checker to prosty skrypt powłoki, aby sprawdzić, czy system Linux jest wrażliwy na 3 „Wykonanie spekulacyjne" CVE (Wspólne luki i ekspozycje), które zostały upublicznione na początku tego roku. Po jego uruchomie.

Opcjonalnie, jeśli zainstalowałeś wiele jądra i chcesz sprawdzić jądro, którego nie uruchamiasz, możesz określić obraz jądra w wierszu poleceń.

Znacząco spróbuje wykryć łagodzenie, w tym backportowane łatki nie wanilii, nie biorąc pod uwagę numeru wersji jądra reklamowanego w systemie. Zauważ, że należy uruchomić ten skrypt z uprawnieniami root, aby uzyskać dokładne informacje, korzystając z polecenia sudo.

$ git clone https: // github.COM/Speed47/Spectre-Meltdown-Checker.Git $ CD Spectre-Meltdown-Checker/ $ sudo ./Spectre-Meltdown-Checker.cii

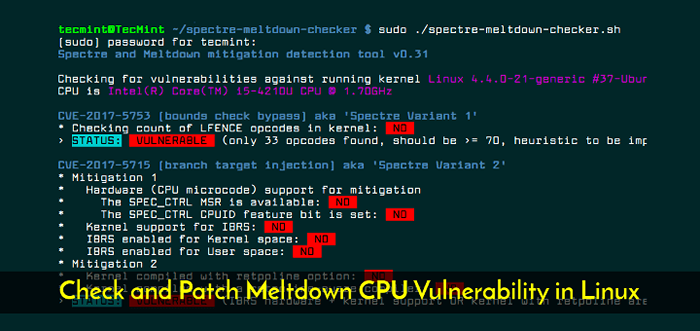

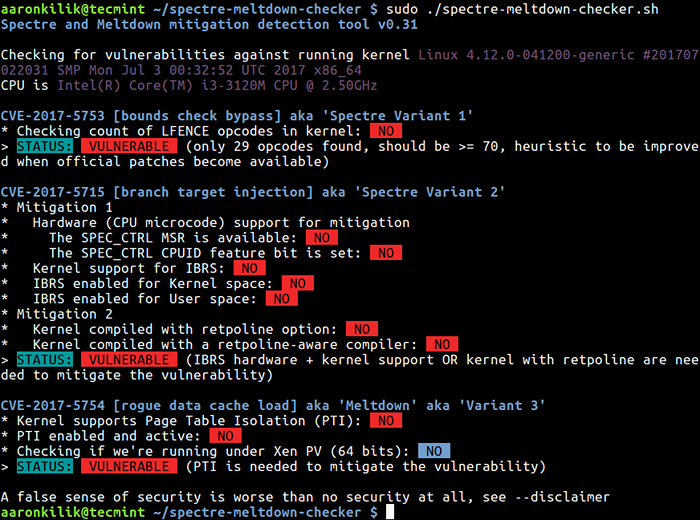

Sprawdź luki w krachu i widma

Sprawdź luki w krachu i widma Z wyników powyższego skanu nasze jądro testowe jest podatne na 3 cves. Ponadto, oto kilka ważnych punktów, na które należy zwrócić uwagę na temat tych błędów procesora:

- Jeśli twój system ma wrażliwy procesor i uruchamia bezmocnione jądro, nie jest bezpieczna praca z poufnymi informacjami bez szansy na wyciek informacji.

- Na szczęście istnieją łatki oprogramowania przeciwko Meltdown i Spectre, ze szczegółami podanymi na stronie głównej Meltdown i Spectre Research.

Najnowsze jądra Linux zostały przeprojektowane w celu zdefiniowania tych błędów bezpieczeństwa procesora. Dlatego zaktualizuj wersję jądra i ponowne uruchomienie serwer do zastosowania aktualizacji, jak pokazano.

Aktualizacja $ sudo yum [na Centos/Rhel] $ sudo DNF Aktualizacja [na fedora] $ sudo apt -get aktualizacja [na debian/ubuntu] # pacman -syu [on arch Linux]

Po ponownym uruchomieniu koniecznie skanuj z Spectre-Meltdown-Checker.cii scenariusz.

Podsumowanie CVE można znaleźć z repozytorium Github Spectre-Meltdown-Checker.