Jak sprawdzić integralność plików i katalogu za pomocą „Aide” w Linux

- 3546

- 692

- Klaudia Woś

W naszym mega przewodnik po utwardzaniu i zabezpieczeniu Centos 7, zgodnie z sekcją „chronić system wewnętrznie”, Jedno z przydatnych narzędzi bezpieczeństwa, które wymieniliśmy dla wewnętrznej ochrony systemu przed wirusami, korzeniami, złośliwym oprogramowaniem i wykrywaniem nieautoryzowanych działań jest Doradca.

Doradca (Zaawansowane środowisko wykrywania włamań) to małe, ale potężne, bezpłatne narzędzie do wykrywania włamań open source, które wykorzystuje predefiniowane reguły do sprawdzenia integralności plików i katalogu w systemach operacyjnych podobnych do UNIX, takich jak Linux. Jest to niezależny binarny statyczny dla uproszczonych konfiguracji monitorowania klienta/serwera.

Jest bogaty w funkcje: używa zwykłego tekstu konfiguracyjnego i bazy danych, co ułatwia użycie; Obsługuje kilka algorytmów podsumowania wiadomości, takich jak między innymi MD5, SHA1, RMD160, TIGER; obsługuje wspólne atrybuty plików; Obsługuje również potężne wyrażenia regularne do selektywnego uwzględnienia lub wykluczenia plików i katalogów do zeskanowania.

Można go również skompilować z wyjątkową obsługą kompresji GZIP, POSIX ACL, SELINUX, XATTRS i rozszerzonego systemu plików.

Aide działa poprzez utworzenie bazy danych (która jest po prostu migawką wybranych części systemu plików), z reguł wyrażeń regularnych zdefiniowanych w plikach konfiguracyjnych (. Po zainicjowaniu tej bazy danych możesz zweryfikować integralność plików systemowych przeciwko niej. Ten przewodnik pokaże, jak zainstalować i korzystać z Aide w Linux.

Jak zainstalować pomoc w Linux

Aido.

# apt Zainstaluj pomoc [na Debian/Ubuntu] # yum instaluj pomoc [na RHEL/CENTOS] # DNF Zainstaluj AIDE [ON FEDORA 22+] # ZYPPER Zainstaluj [na OpenSuse] # Emerge Aide [on Gentoo]

Po jego zainstalowaniu głównym plik konfiguracyjnym jest /etc/pomoc.conf. Aby wyświetlić zainstalowaną wersję, a także parametry czasu, uruchom poniższe polecenie na terminalu:

# AIDE -V

Przykładowy wyjście

AIDE 0.14 Opracowano z następującymi opcjami: with_mmap with_posix_acl with_selinux with_prelink with_xattr with_lstat64 with_readdir64 with_zlib with_gcrypt with_audit config_file = "/etc/aide.konf ”

Możesz otworzyć konfigurację za pomocą swojego ulubionego edytora.

# vi /etc /aide.conf

Ma dyrektywy, które definiują lokalizację bazy danych, lokalizację raportu, reguły domyślne, katalogi/pliki, które mają być zawarte w bazie danych.

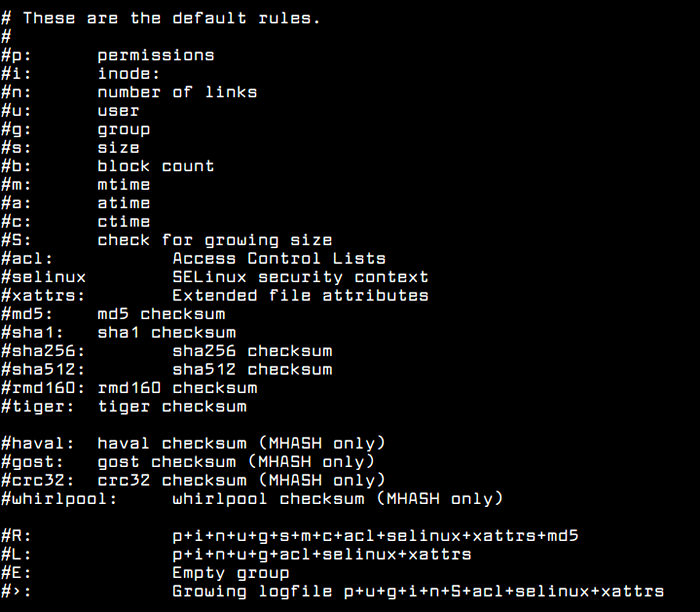

Zrozumienie domyślnych zasad pomocniczych

Domyślne reguły pomocy

Domyślne reguły pomocy Korzystając z powyższych reguł domyślnych, możesz zdefiniować nowe reguły niestandardowe w doradca.conf na przykład plik.

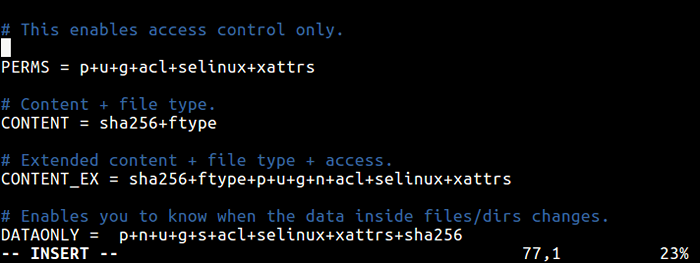

Perms = p+u+g+acl+selinux+xattrs

Perms Reguła jest używana wyłącznie do kontroli dostępu, wykryje wszelkie zmiany w plikach lub katalogach na podstawie uprawnień do plików/katalogu, użytkownika, grupy, uprawnień kontroli dostępu, kontekstu Selinux i atrybutów plików.

To sprawdzi tylko treść pliku i typ pliku.

Content = SHA256+FTYPE

Jest to rozszerzona wersja poprzedniej reguły, sprawdza rozszerzoną zawartość, typ i dostęp.

Content_ex = SHA256+FTYPE+P+U+G+N+ACL+SELINUX+XATTRS

DataSonly Zasada poniżej pomoże wykryć wszelkie zmiany danych we wszystkich plikach/katalogu.

DataSonly = P+N+U+G+S+ACL+SELINUX+XATTRS+SHA256

Skonfiguruj reguły AIDE

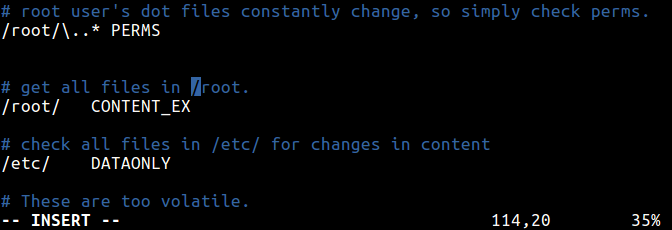

Skonfiguruj reguły AIDE Definiowanie zasad oglądania plików i katalogów

Po zdefiniowaniu reguł możesz określić plik i katalogi do oglądania. Biorąc pod uwagę powyższą regułę perm, ta definicja sprawdzi uprawnienia wszystkich plików w katalogu głównym.

/root/\… * Perms

To sprawdzi wszystkie pliki w /źródło katalog dla wszelkich zmian.

/ root/ content_ex

Aby pomóc w wykryciu wszelkich zmian danych we wszystkich plikach/katalogu poniżej /itp/, Użyj tego.

/ etc/ dataonly

Skonfiguruj reguły pomocy dla systemu plików

Skonfiguruj reguły pomocy dla systemu plików Korzystanie z AIDE do sprawdzania integralności plików i katalogu w Linux

Zacznij od zbudowania bazy danych w stosunku do kontroli, które zostaną wykonane za pomocą --w tym flaga. Oczekuje się, że zostanie to zrobione przed podłączeniem systemu z siecią.

Poniższa polecenie utworzy bazę danych zawierającą wszystkie pliki wybrane w pliku konfiguracyjnym.

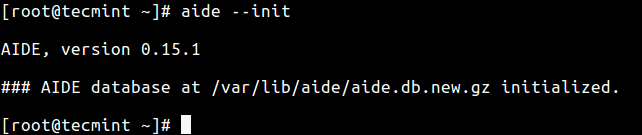

# Aide -init

Zainicjuj bazę danych Aide

Zainicjuj bazę danych Aide Następnie zmień nazwę bazy danych na /var/lib/aid/aid.db.GZ Przed przystąpieniem, używanie tego polecenia.

# mv/var/lib/aid/aide.db.nowy.GZ/var/lib/aid/aide.db.GZ

Zaleca się przeniesienie bazy danych do bezpiecznej lokalizacji, prawdopodobnie w mediach tylko do odczytu lub na innych maszynach, ale upewnij się, że aktualizujesz plik konfiguracyjny, aby odczytać.

Po utworzeniu bazy danych możesz teraz sprawdzić integralność plików i katalogów za pomocą --sprawdzać flaga.

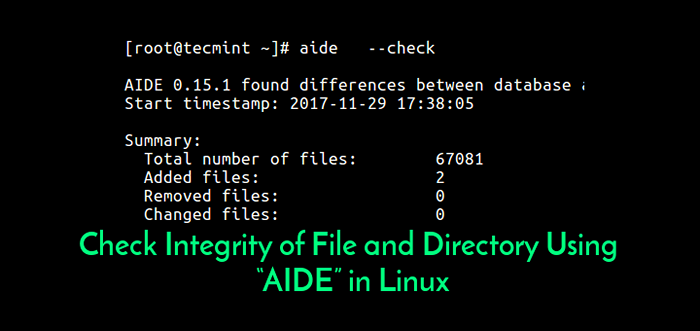

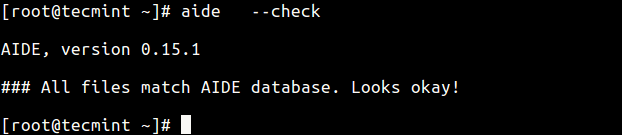

# Aide -Check

Odczytuje migawkę w bazie danych i porównuje ją z plikami/katalogami. Jeśli znajdzie zmiany w miejscach, których możesz się nie spodziewać, generuje raport, który możesz następnie przejrzeć.

Uruchom kontrolę integralności pliku

Uruchom kontrolę integralności pliku Ponieważ w systemie plików nie wprowadzono żadnych zmian, otrzymasz tylko wyjście podobne do tego powyżej. Teraz spróbuj utworzyć niektóre pliki w systemie plików, w obszarach zdefiniowanych w pliku konfiguracyjnym.

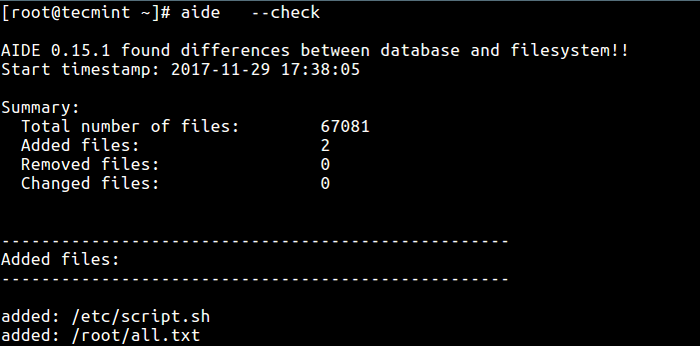

# vi /etc /skrypt.sh # dotknij wszystkie.tekst

Następnie uruchom ponownie czek, który powinien zgłosić pliki dodane powyżej. Wyjście tego polecenia zależy od części skonfigurowanego systemu plików do sprawdzania, może to być długa nadgodzin.

# Aide -Check

Sprawdź zmiany systemu plików

Sprawdź zmiany systemu plików Musisz regularnie uruchamiać kontrole pomocników, a w przypadku wszelkich zmian w już wybranych plikach lub dodaniu nowych definicji plików w pliku konfiguracyjnym, zawsze aktualizuj bazę danych za pomocą --aktualizacja opcja:

# AIDE -Update

Po uruchomieniu aktualizacji bazy danych, aby użyć nowej bazy danych do przyszłych skanów, zawsze zmień ją do zmiany nazwy /var/lib/aid/aid.db.GZ:

# mv/var/lib/aid/aide.db.nowy.GZ/var/lib/aid/aide.db.GZ

To wszystko na teraz! Ale zwróć uwagę na te ważne punkty:

- Jedną z charakterystycznych dla większości systemów detekcji włamań, jest to, że nie będą one zapewnić rozwiązań dla większości otworów pętli bezpieczeństwa w systemie. Pomagają jednak w złagodzeniu procesu reakcji wtargnięcia, pomagając administratorom systemu w badaniu wszelkich zmian w plikach/katalogach systemowych. Dlatego zawsze powinieneś być czujny i nadal aktualizować swoje obecne środki bezpieczeństwa.

- Zdecydowanie zaleca się zachowanie nowo utworzonej bazy danych, pliku konfiguracyjnego i pomocy binarnej w bezpiecznej lokalizacji, takiej jak media tylko do odczytu (możliwe, jeśli zainstalujesz ze źródła).

- Aby uzyskać dodatkowe bezpieczeństwo, rozważ podpisanie konfiguracji i/lub bazy danych.

Aby uzyskać dodatkowe informacje i konfiguracje, zobacz jego stronę Man lub sprawdź stronę domową AIDE: http: //.Źródło.internet/

- « 12 Mysql/Mariadb Security Najlepsze praktyki dla Linux

- Jak zainstalować koszyk na zakupy X w Linux »