Jak skonfigurować klient LDAP do podłączenia uwierzytelniania zewnętrznego

- 1042

- 140

- Roland Sokół

LDAP (Krótkie dla Lekki protokół dostępu do katalogu) to standard branżowy, szeroko stosowany zestaw protokołów do dostępu do usług katalogowych.

Usługa katalogu w prostych słowach to scentralizowana, oparta na sieci baza danych zoptymalizowana pod kątem dostępu. Przechowuje i zapewnia dostęp do informacji, które muszą być udostępniane między aplikacjami lub są wysoce rozproszone.

Usługi katalogów odgrywają ważną rolę w opracowywaniu aplikacji intranetowych i internetowych, pomagając udostępniać informacje o użytkownikach, systemach, sieciach, aplikacjach i usługach w całej sieci.

Typowy przypadek użycia dla LDAP ma zaoferować scentralizowane przechowywanie nazw użytkowników i haseł. Umożliwia to różnym aplikacjom (lub usługom) łączenie się z serwerem LDAP w celu sprawdzania poprawności użytkowników.

Po skonfigurowaniu pracy LDAP serwer, musisz zainstalować biblioteki na kliencie, aby się z nim podłączyć. W tym artykule pokażemy, jak skonfigurować klienta LDAP do połączenia z zewnętrznym źródłem uwierzytelniania.

Mam nadzieję, że masz już działające środowisko serwera LDAP, jeśli nie skonfigurujesz serwera LDAP do uwierzytelniania LDAP.

Jak zainstalować i skonfigurować klienta LDAP w Ubuntu i Centos

W systemach klientów musisz zainstalować kilka niezbędnych pakietów, aby mechanizm uwierzytelniania był poprawnie funkcjonowany za pomocą serwera LDAP.

Skonfiguruj klienta LDAP w Ubuntu 16.04 i 18.04

Najpierw zacznij od zainstalowania niezbędnych pakietów, uruchamiając następujące polecenie.

$ sudo appt aktualizacja && sudo apt instontuj libnss-ldap libpam-ldap ldap-utils nscd

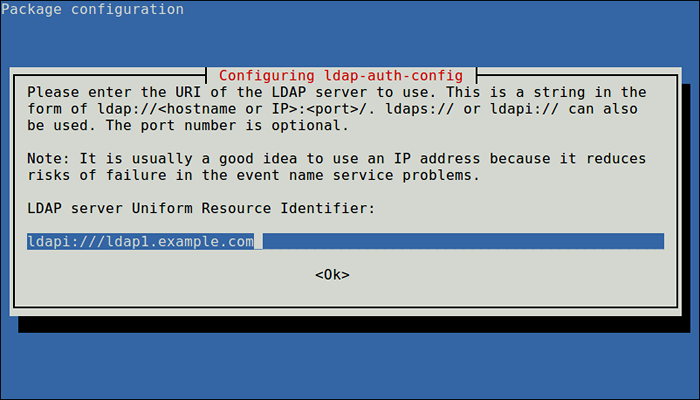

Podczas instalacji zostaniesz poproszony o szczegóły LDAP serwer (podaj wartości zgodnie ze środowiskiem). Zauważ, że LDAP-Auth-Config Pakiet, który jest automatycznie zainstalowany, wykonuje większość konfiguracji w oparciu o wprowadzane dane wejściowe.

Wprowadź URI serwera LDAP

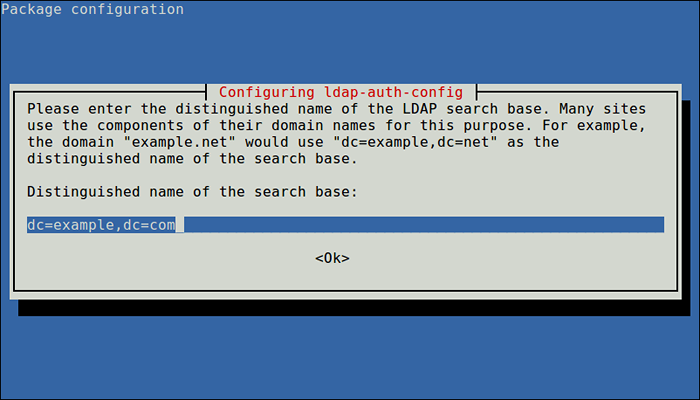

Wprowadź URI serwera LDAP Następnie wprowadź nazwę bazy wyszukiwania LDAP, możesz użyć komponentów ich nazw domen w tym celu, jak pokazano na zrzucie ekranu.

Wprowadź bazę wyszukiwania LDAP

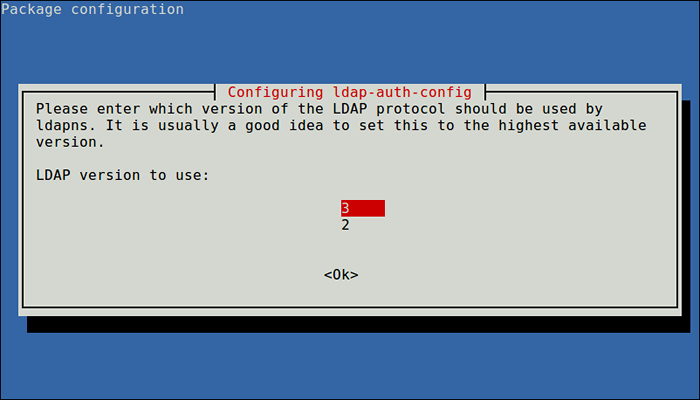

Wprowadź bazę wyszukiwania LDAP Wybierz także wersję LDAP do użycia i kliknij OK.

Wybierz wersję LDAP

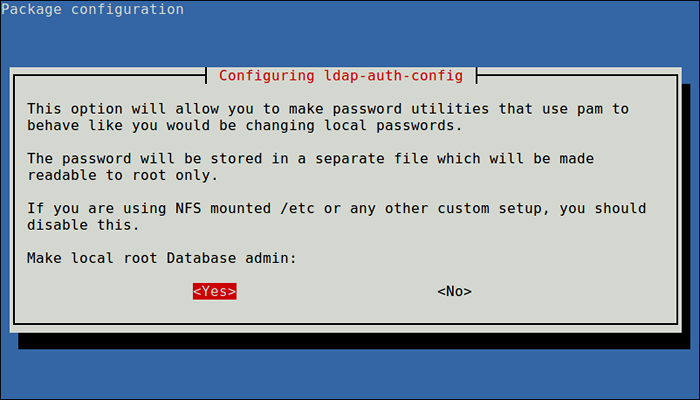

Wybierz wersję LDAP Teraz skonfiguruj opcję, aby umożliwić użycie narzędzi haseł Pam zachowywać się tak, jakbyś zmieniał lokalne hasła i kliknij Tak kontynuować…

Zrób lokalną administrator bazy danych głównych

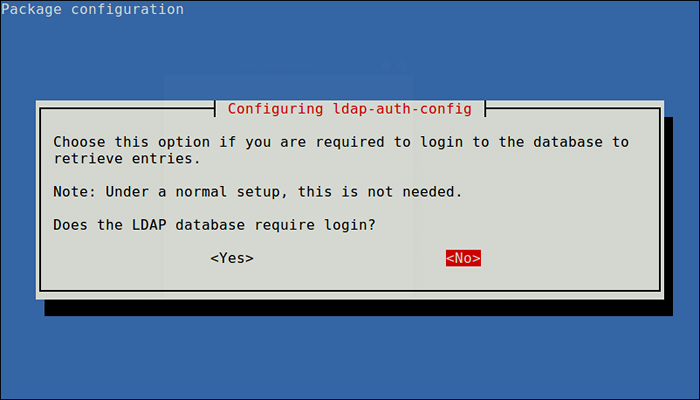

Zrób lokalną administrator bazy danych głównych Następnie wyłącz wymóg logowania do bazy danych LDAP za pomocą następnej opcji.

Wyłącz logowanie do bazy danych LDAP

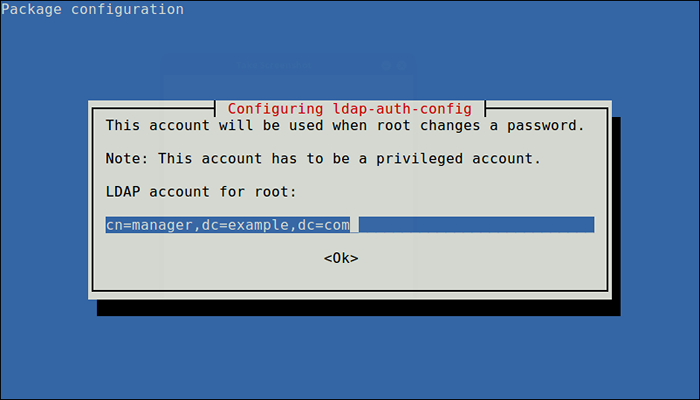

Wyłącz logowanie do bazy danych LDAP Zdefiniuj także konto LDAP dla root i kliknij OK.

Zdefiniuj konto LDAP dla root

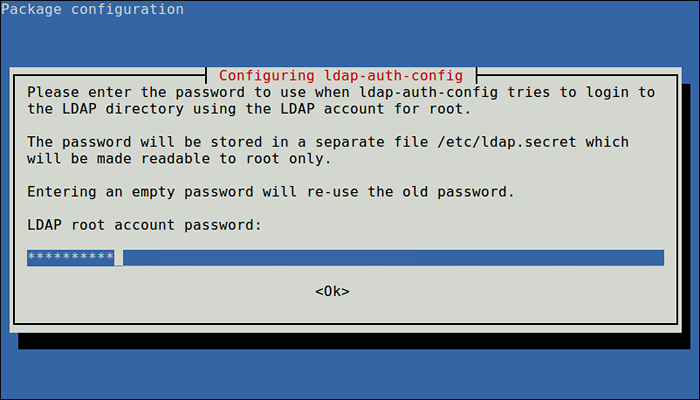

Zdefiniuj konto LDAP dla root Następnie wprowadź hasło do użycia, kiedy LDAP-Auth-Config Próbuje zalogować się do katalogu LDAP za pomocą konta LDAP dla root.

Wprowadź hasło roota LDAP

Wprowadź hasło roota LDAP Wyniki okna dialogowego będą przechowywane w pliku /etc/ldap.conf. Jeśli chcesz dokonać jakichkolwiek zmian, otwórz i edytuj ten plik za pomocą ulubionego edytora wiersza poleceń.

Następnie skonfiguruj profil LDAP dla NSS, uruchamiając.

$ sudo auth -client -config -t nss -p lac_ldap

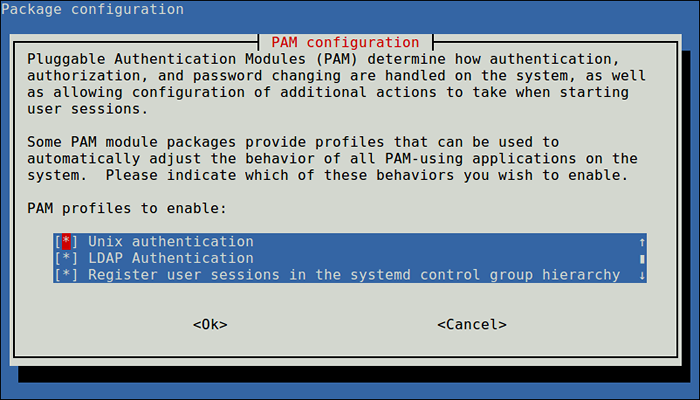

Następnie skonfiguruj system do używania LDAP do uwierzytelniania, aktualizując konfiguracje PAM. Z menu wybierz LDAP i wszelkie inne potrzebne mechanizmy uwierzytelniania. Powinieneś teraz być w stanie zalogować się za pomocą poświadczeń opartych na LDAP.

$ sudo pam-autout-update

Skonfiguruj mechanizm uwierzytelniania PAM

Skonfiguruj mechanizm uwierzytelniania PAM Jeśli chcesz, aby katalog domowy użytkownika został utworzony automatycznie, musisz wykonać jeszcze jedną konfigurację w pliku PAM ze wspólną sesją.

$ sudo vim /etc /pam.D/Wspólna sesja

Dodaj tę linię do niej.

Wymagana sesja PAM_MKHOMEDIR.Więc skel =/etc/skel uMask = 077

Zapisz zmiany i zamknij plik. Następnie uruchom ponownie NCSD (Nazwa Demon pamięci podręcznej serwisowej) Usługa z następującym poleceniem.

$ sudo systemctl restart nscd $ sudo systemctl włącz NSCD

Notatka: Jeśli używasz replikacji, klienci LDAP będą musieli odwołać się do wielu serwerów określonych w /etc/ldap.conf. Możesz określić wszystkie serwery w tym formularzu:

URI ldap: // ldap1.przykład.com ldap: // ldap2.przykład.com

To oznacza, że żądanie zostanie przekazane i czy Dostawca (LDAP1.przykład.com) staje się nie reagujący, Konsument (LDAP2.przykład.com) będzie próbował się dotrzeć, aby to przetworzyć.

Aby sprawdzić wpisy LDAP dla konkretnego użytkownika z serwera, uruchom Getent Command, Na przykład.

$ getent passwd tecmint

Jeśli powyższe polecenie wyświetla szczegóły określonego użytkownika z /etc/passwd Plik, komputer klienta jest teraz skonfigurowany do uwierzytelniania się z serwerem LDAP, powinieneś być w stanie zalogować się za pomocą poświadczeń opartych na LDAP.

Skonfiguruj klienta LDAP w Centos 7

Aby zainstalować niezbędne pakiety, uruchom następujące polecenie. Zauważ, że w tej sekcji, jeśli obsługujesz system jako użytkownik administracyjny nie-root, użyj polecenie sudo Aby uruchomić wszystkie polecenia.

# Yum Update && Yum Zainstaluj OpenLDap OpenLDap-CLUSS NSS-PAM-LDAPD

Następnie włącz systemowi uwierzytelnianie systemu klienta za pomocą LDAP. Możesz użyć Authconfig narzędzie, które jest interfejsem do konfigurowania zasobów uwierzytelniania systemu.

Uruchom następujące polecenie i wymień przykład.com z twoją domeną i dc = przykład, dc = com z kontrolerem domeny LDAP.

# Authconfig --enableldap --enableldapauth --ldapserver = LDAP.przykład.com --ldapbasedn = "dc = przykład, dc = com" --enablemkhomedir -update

W powyższym poleceniu, --Enablemkhomedir Opcja tworzy lokalny katalog domowy użytkownika w pierwszym połączeniu, jeśli nie istnieje.

Następnie sprawdź, czy wpisy LDAP dla konkretnego użytkownika z serwera, na przykład Tecmint.

$ getent passwd tecmint

Powyższe polecenie powinno wyświetlić szczegóły określonego użytkownika z /etc/passwd Plik, który oznacza, że komputer kliencka jest teraz skonfigurowany do uwierzytelniania się z serwerem LDAP.

Ważny: Jeśli SELINUX jest włączony w systemie, musisz dodać regułę, aby umożliwić automatyczne tworzenie katalogów domowych Mkhomedir.

Aby uzyskać więcej informacji, zapoznaj się z odpowiednią dokumentacją z katalogu dokumentów OpenLDAP Software.

Streszczenie

LDAP, jest szeroko stosowanym protokołem do zapytania i modyfikowania usługi katalogowej. W tym przewodniku pokazaliśmy, jak skonfigurować klienta LDAP do połączenia z zewnętrznym źródłem uwierzytelniania, w maszynach klientów Ubuntu i Centos. Możesz zostawić wszelkie pytania lub komentarze, które możesz mieć poniżej formularza zwrotnego.

- « Jak skonfigurować i utrzymać wysoką dostępność/grupowanie w Linux

- Jak monitorować bezpieczeństwo serwera Linux za pomocą Osquery »