Jak skonfigurować PAM do audytu aktywności użytkownika powłoki

- 2620

- 110

- Ignacy Modzelewski

To jest nasza bieżąca seria audytu Linux, w czwartej części tego artykułu wyjaśnimy, jak skonfigurować Pam do kontroli Linux tty Wejście (rejestrowanie aktywności użytkownika powłoki) dla określonych użytkowników za pomocą korzystających z pam_tty_audit narzędzie.

Linux Pam (Moduły uwierzytelniania wtyczki) jest wysoce elastyczną metodą wdrażania usług uwierzytelniania w aplikacjach i różnych usługach systemowych; wyłonił się z oryginalnego PAM UNIX.

Dzieli funkcje uwierzytelnienia na cztery główne moduły zarządzania, a mianowicie: moduły konta, Moduły uwierzytelniania, moduły hasła I moduły sesji. Szczegółowe wyjaśnienie tych grup zarządzania jest poza zakresem tego samouczka.

Auditd narzędzie używa pam_tty_audit Moduł PAM w celu włączenia lub wyłączenia audytu Tty wejście dla określonych użytkowników. Po skonfigurowaniu użytkownika do kontroli, pam_tty_audit Działa w połączeniu z Auditd Aby śledzić akcje użytkowników na terminalu, a jeśli są skonfigurowane, przechwytywaj dokładne klawisze, które tworzy użytkownik, a następnie rejestrować je w /var/log/audyt/audyt.dziennik plik.

Konfigurowanie PAM do kontroli wejścia użytkownika TTY w Linux

Możesz skonfigurować Pam do kontroli konkretnych użytkowników Tty Wejście w /etc/pam.D/System-Auth I /etc/pam.D/Password-Auth pliki, używając opcji Włącz. Z drugiej strony, zgodnie z oczekiwaniami, wyłącz wyłącza go dla określonych użytkowników w poniższym formacie:

Wymagana sesja PAM_TTY_AUDIT.Więc wyłącz = nazwa użytkownika, nazwa użytkownika2… włącz = nazwa użytkownika, nazwa użytkownika2…

Aby włączyć rejestrowanie rzeczywistych klawiszy użytkownika (w tym przestrzenie, tylne przestrzenie, klawisze powrotne, klawisz sterowania, klawisz Usuń i inne), dodaj log_passwd Opcja wraz z innymi opcjami, korzystając z tego formularza:

Wymagana sesja PAM_TTY_AUDIT.więc wyłącz = nazwa użytkownika, nazwa użytkownika2… enable = nazwa użytkownika log_passwd

Ale zanim wykonasz jakiekolwiek konfiguracje, zauważ, że:

- Jak widać w powyższej składni, możesz przekazać wiele nazw użytkowników do opcji Włącz lub wyłącz.

- Każda opcja wyłącznia lub włączona zastępuje poprzednią przeciwną opcję, która pasuje do tej samej nazwy użytkownika.

- Po włączeniu audytu TTY jest odziedziczony przez wszystkie procesy zainicjowane przez zdefiniowanego użytkownika.

- Jeśli rejestrowanie klawiszy jest aktywowane, wejście nie jest rejestrowane natychmiast, ponieważ audyt Tty najpierw przechowuje klawisze w buforze i zapisuje zawartość bufora w danych odstępach czasu lub po wyrażeniu audytowanego użytkownika, do logowania użytkownika, do /var/log/audyt/audyt.dziennik plik.

Spójrzmy na przykład poniżej, w którym skonfigurujemy pam_tty_audit Aby zarejestrować działania użytkownika Tecmint w tym klawisze, we wszystkich terminachach, jednocześnie wyłączamy kontrolę TTY dla wszystkich innych użytkowników systemu.

Otwórz te dwa następujące pliki konfiguracyjne.

# vi /etc /pam.D/System-Auth # VI/ETC/PAM.D/Password-Auth

Dodaj następujący wiersz do plików konfiguracyjnych.

Wymagana sesja PAM_TTY_AUDIT.więc wyłącz =* enable =Tecmint

I aby uchwycić wszystkie klawiszy wprowadzone przez użytkownika Tecmint, Możemy dodać log_passwd Pokazana opcja A.

Wymagana sesja PAM_TTY_AUDIT.więc wyłącz =* enable =TecMint log_passwd

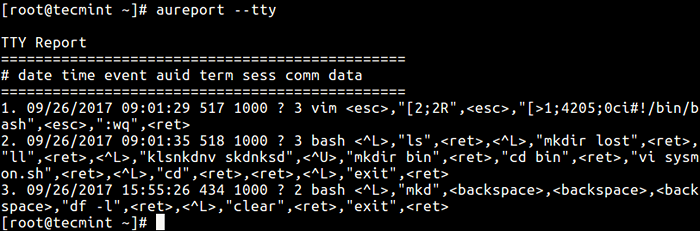

Teraz zapisz i zamknij pliki. Następnie zobacz Auditd plik dziennika dla dowolnego nagranego wejścia TTY za pomocą narzędzia Aureport.

# aureport - -tty

Audyt użytkownika TTY w Linux

Audyt użytkownika TTY w Linux Z powyższego wyjścia można zobaczyć użytkownika Tecmint którego UID Jest 1000 użył edytora vi/vim, utworzył katalog o nazwie kosz i przeprowadził się do niego, wyczyściłem terminal i tak dalej.

Aby wyszukać dzienniki wejściowe TTY odwołane z znaczkami czasowymi równymi lub po określonym czasie, użyj -TS Aby określić datę/godzinę rozpoczęcia i -te Aby ustawić datę/godzinę zakończenia.

Poniżej przedstawiono przykład:

# aureport - -tty -ts 09/25/2017 00:00:00 -te 09/26/2017 23:00:00 # aureport - -tty -ts ten tydzień

Możesz znaleźć więcej informacji w pam_tty_audit Strona Man.

# Man Pam_tty_audit

Sprawdź po przydatnych artykułach.

- Skonfiguruj „Bez hasła uwierzytelnianie klawiszy SSH” z Putty na serwerach Linux

- Konfigurowanie uwierzytelnienia opartego na LDAP w RHEL/Centos 7

- Jak skonfigurować uwierzytelnianie dwuskładnikowe (Google Authenticator) dla loginów SSH

- Logowanie bez hasła SSH za pomocą ssh keygen w 5 prostych krokach

- Jak uruchomić polecenie „sudo” bez wprowadzania hasła w Linux

W tym artykule opisaliśmy, jak skonfigurować PAM do kontroli danych wejściowych dla określonych użytkowników w CentOS/RHEL. Jeśli masz jakieś pytania lub dodatkowe pomysły do udostępnienia, skorzystaj z komentarza od dołu.

- « Tmout - automatyczne logout Linux Shell, gdy nie ma żadnej aktywności

- Zainstaluj kompletny serwer pocztowy z Postfix i Webmail w Debian 9 »