Jak kontrolować ruch internetowy za pomocą pamięci podręcznej Squid i routera Cisco w Linux

- 4250

- 257

- Tacjana Karpiński

Jednym z ważnych zadań w sieci jest kontrola i zarządzanie sztabami Surfing Traffic, istnieje wiele rozwiązań, które mogą obsługiwać ten problem, jednym z najlepszych rozwiązań jest użycie pamięci podręcznej Squid na komputerze Linux. Kałamarnicy może sprawdzić, ograniczać i buforować przemyt internetowy z jednej sieci do innej sieci na przykład z LAN do Internetu.

Kontrola ruchu za pomocą routera kałamarnic i Cisco w centro

Kontrola ruchu za pomocą routera kałamarnic i Cisco w centro Istnieje kilka sposobów przekierowania żądań sieci klienta na maszynę Squid, w tym artykule pokażemy, jak przekierować ruch internetowy z routera Cisco na maszynę do pamięci podręcznej Squid WCCP protokół.

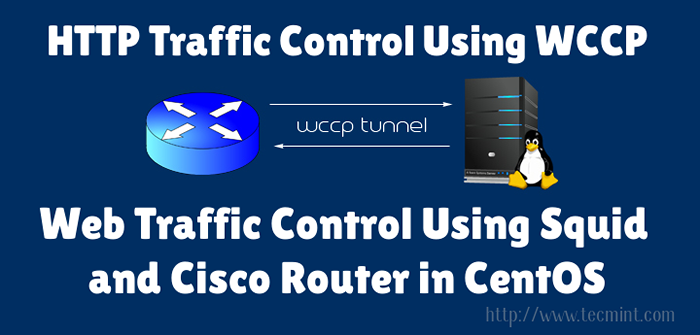

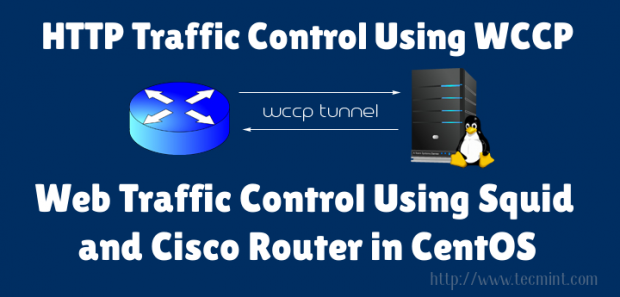

Poniższe zdjęcie jest przykładem podstawowego scenariusza.

Kontrola ruchu internetowego za pomocą routera Squid Cisco

Kontrola ruchu internetowego za pomocą routera Squid Cisco Jak widać w powyższym zdjęciu, wszystkie handel internetową klienta najpierw trafia Router Cisco (To jest ich domyślna brama), a następnie routerze cicho przekierowuje pakiety na maszynę do kalmarów, teraz kalmary może odgrywać swoje role, główną rolą jest buforowanie zawartości sieci, ograniczenie dostępu na podstawie domen, przedziałów czasowych, adresów IP, rozmiaru plików itp

Przeanalizujemy konfigurację tego scenariusza w dwóch głównych krokach, najpierw powinniśmy zainstalować i skonfigurować Squid i Linux, a następnie skonfigurować router do przekierowania pakietów ruchu internetowego do kalmary WCCP protokół.

Środowisko testowe

W tym scenariuszu używam Centos 6.5 jako mój serwer Linux i Cisco 2691 Jako mój system routera.

System operacyjny: Centos 6.5 Aplikacja: Kałamarnica Router: Cisco 2691

Krok 1: Instalowanie pamięci podręcznej Squid

Squid jest dostępna w domyślnym repozytorium Centos, Najpierw instalujemy go przy użyciu uroczego polecenia Yum, a następnie rozpoczynamy ich usługi i wreszcie ustawiamy automatyczne rozpoczęcie usługi Squid.

# Yum -y instaluj kalmar

Krok 2: Przygotowanie pamięci podręcznej Squid

Teraz musimy zmienić domyślne zachowania systemu operacyjnego Centos, musimy włączyć przekazywanie pakietów i wyłączyć filtr ścieżki odwrotnej (RPF), umożliwiamy przekazywanie pakietów, aby Centos działał jako przezroczysty napastnik (jak A router).

Pozwól, że wyjaśnię bardziej szczegółowo, gdy handlarz dostaje się w centroos, ma ich adresy źródłowe i docelowe, na przykład, gdy klient wpisuje www.przykład.com W jego przeglądarce generuje pakiet żądania HTTP i ma źródło adresu IP komputera klienta (jak 192.168.1.20) i docelowy adres IP przykład.com serwer (jak 2.2.2.2).

Tak więc, gdy pakiet otrzymał przez CentOS, wykrywa się jako niewłaściwy pakiet, ponieważ adres IP Centos nie jest adresem docelowym pakietu, z powodów bezpieczeństwa Centos upuszcza pakiet, ale chcemy, aby kalmary działali w trybie przezroczystym. Mówimy tę sytuację CentoS, umożliwiając miksturę przekazywania pakietów.

Następnie powinniśmy wyłączyć filtrowanie ścieżki odwrotnej, aby Centos zaakceptował pakiety, które nie są dostępne za pomocą maszyny do kalmarskiej lub pakietów IT, które nie mają adresu IP w tej samej podsieci komputera kalmarskiego.

# nano /etc /sysctl.conf

internet.IPv4.ip_forward = 1 #set to 1 dla włączania funkcji przekazywania pakietów internet.IPv4.conf.domyślny.RP_FILTER = 0 # Ustaw na 0, aby wyłączyć zachowanie filtra odwrotnej ścieżki

Następnie musimy utworzyć Gre interfejs na komputerze centu, za co?? Pozwól, że wyjaśnię więcej, WCCP protokół działa przez Gre Tunel, oznacza to, że językiem między routerem a kalmarską jest GRE, więc centos musi mieć interfejs GRE dla pakietów GRE w przypadku de-kapsułek.

Powinniśmy utworzyć plik konfiguracyjny dla interfejsu GRE w „/etc/sysconfig/network-script/ifcfg-gre0" ścieżka.

Wprowadź poniżej kody IFCFG-GRE0 plik konfiguracyjny.

Urządzenie = GRE0 bootproto = statyczny iPaddr = 10.0.0.2 #UNIBULUJEJ adres IP w sieci sieciowej = 255.255.255.252 onboot = tak ipv6init = nie

Po utworzeniu Gre interfejs musimy ponownie uruchomić usługę sieciową.

# Uruchom ponownie sieć usług

Krok 3: Konfigurowanie pamięci podręcznej Squid

Musimy powiedzieć akceptowanie Squid WCCP Pakiety z routera. Wprowadź poniżej kody /etc/kalmar.conf plik.

HTTP_PORT 3128 Przechwytanie # Zdefiniuj Port Listening Słuchanie WCCP2_ROUTER 192.168.1.254 #IP

Zapisz plik konfiguracyjny i uruchom ponownie usługę Squid.

# Service Squid Restart

Kałamarnica słuchaj pakietów w 3128 port, ale numer portu docelowego naszego pakietu to 80, Więc do zmiany portu docelowego 80 Do 3128, Musimy stworzyć Nat Zasada zintegrowanej zapory ogniowej (to nazwana iptable).

# iptables -t Nat -a Prerouting -i Gre0 -p Tcp - -dport 80 -J przekierowanie -do -port 3128 # iptables -t Nat -a posttrouting -j masquerade

Krok 4: Konfiguracje routera Cisco

Najpierw powinniśmy włączyć WCCP na routerze Cisco.

R1 (config)# ip WCCP Wersja 2, a następnie musimy użyć ACL do wprowadzania komputera pamięci podręcznej Squid do routera R1 (Config)# IP List Access-list Standard Squid-Machine R1 (config-std-nacl)# host zezwolenia 192.168.1.10

Następnie definiujemy kolejną listę dostępu do dwóch różnych celów najpierw, z wyjątkiem KAŁAMARNICA handlarze z przekierowania przez WCCP protokół (jeśli nie, wpadamy w nieskończoną pętlę!!) Po drugie, który zdefiniujemy Lan Maklety, przez które chcemy przejść WCCP I KAŁAMARNICA.

R1 (config) #IP-a-a-list Lan-Traffics R1 (config-ext-nacl) #deny ip host 192.168.1.10 Dowolne #prevent Squid, aby uzyskać pętlę R1 (config-ext-nacl) #Permit TCP 192.168.1.0 0.0.0.255 dowolne równe www #Define LAN Traffic

Po utworzeniu naszej listy dostępu musimy skonfigurować protokół WCCP na routerze.

R1 (config)# IP WCCP Web-Cache Redirect-List Lan-Traffic Group-List Squid Machine

Każda sprawa jest gotowa na ostatni krok, musimy powiedzieć routerowi, że w którym interfejsie/interfejsach musi przekierowywać handel za pomocą konfiguracji WCCP.

R1 (config) #interface fastethernet 0/0 r1 ((config-if)# ip WCCP Web-cache przekieruj w

Streszczenie

Czas podsumować wszystkie polecenia i teksty w kilku wierszach w celu lepszego zrozumienia, zgodnie z scenariuszem przekierowujemy sztabowe pakiety surfingowe (czyli na porcie TCP 80) z Router (To jest domyślna brama klientów) w kierunku maszyny do pamięci podręcznej Squid za pomocą protokołu WCCP.

Wszystkie te procesy miały miejsce w milczeniu i nie ma dodatkowej konfiguracji po stronie klienta. Abyśmy mogli kontrolować i ustawiać zasady dotyczące handlu internetowego w sieci LAN. Na przykład możemy uzyskać dostęp do surfowania internetowego w ograniczonym czasie, ograniczyć maksymalny rozmiar pobierania, zdefiniować naszą niestandardową listę czarnej i białej listy, generować pełne raporty z wykorzystania aktywności internetowej itp.

Jednym z interesujących faktów w tym scenariuszu jest to, że maszyna Squid idzie w routerze w dół, wykrywa ten problem i przestaje przekierowywać pakiety, abyś mógł cieszyć się z zero-downtime w swojej sieci.

Jeśli masz jakieś pytania dotyczące tego artykułu, zostaw odpowiedź za pośrednictwem poniższego pola komentarza.

- « Korzystanie ze skryptów powłoki do automatyzacji zadań konserwacji systemu Linux - Część 4

- Linux sztuki grają w grę w Chrome, tekst na mowę, zaplanuj zadanie i oglądaj polecenia w Linux »