Jak utworzyć tylko użytkownika SFTP w Ubuntu i Debian

- 4082

- 769

- Maurycy Napierała

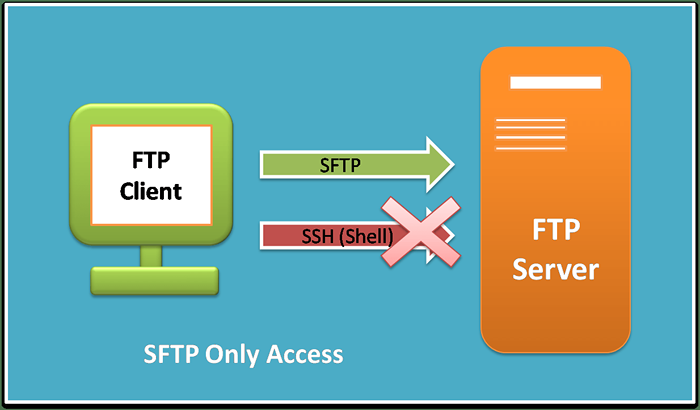

SFTP (SSH File Transfer Protocol) to bezpieczny protokół plików używany do dostępu, zarządzania i przesyłania plików przez zaszyfrowaną sesję transportową SSH. Tutaj tylko użytkownik SFTP oznacza utworzenie konta, aby uzyskać dostęp tylko do serwera za pośrednictwem SFTP. Ten użytkownik nie ma dostępu do powłoki ssh. Umożliwia to bezpieczny kanał w celu zapewnienia ograniczonego dostępu do określonych plików i katalogów.

Ten post na blogu opisuje utworzenie użytkowników tylko SFTP bez dostępu do systemów Ubuntu i Debian Systems.

Krok 1- Tworzenie nowego użytkownika

Przede wszystkim utwórz konto użytkownika w swoim systemie, aby użyć jako użytkownika SFTP. Poniższe polecenie utworzy nowe konto wymienione sftpuser bez dostępu do skorupy. Możesz zmienić wybraną nazwę użytkownika

sudo adduser -Shell /bin /false sfpuser Polecenie będzie monitowane o ustawienie hasła dla nowego konta.

Krok 2 - Utwórz katalog dla SFTP

Teraz utwórz strukturę katalogu, która ma być dostępna przez użytkownika SFTP.

sudo mkdir -p/var/sftp/pliki Tutaj pozwolimy użytkownikom uzyskać dostęp tylko do katalogu „plików”.

Teraz zmień własność akta katalog do sftpuser. Aby użytkownicy SFTP mogli czytać i pisać tylko w tym katalogu. Żadne pliki poza tym katalogiem nie będą dostępne.

sudo chown sftpuser: sftpuser/var/sftp/pliki I ustaw właściciela i właściciela grupy /var/sftp zapuszczać korzenie. Użytkownik root ma dostęp do odczytu/zapisu na ten dostęp. Członkowie grupy i inne konta odczytują tylko uprawnienia.

sudo chown root: root /var /sftpsudo chmod 755 /var /sftp

Ograniczy użytkowników SFTP do pisania plików pod /var/sftp informator.

Krok 3 - Skonfiguruj SSHD tylko dla SFTP

/etc/ssh/sshd_config to główny plik konfiguracyjny serwera OpenSsh. Uważaj na zmianę tego pliku konfiguracyjnego, ponieważ każdy błąd może prowadzić do utraty połączenia.

Edytuj plik konfiguracyjny SSH w edytorze tekstu:

sudo vim/etc/ssh/sshd_config Następnie dodaj następujące ustawienia na końcu pliku.

Dopasuj użytkownika sftpuser forceCommand Wewnętrzne SFTP hasło Authentiction Tak chrootdirectory /var /sftp permitTunnel no reagentagent fordacie

Zapisz plik i zamknij.

Dyrektywy to:

- Dopasuj użytkownika Definiuje nazwę użytkownika, na której zastosowano tylko konfiguracje SFTP. W naszym przypadku jest to: sftpuser

- ForceCommand Internal-SFTP egzekwuj tylko SFTP dostęp do użytkownika i ogranicz dostęp do skorupy.

- HasłoAuthentication Tak umożliwia uwierzytelnianie hasła użytkownikowi.

- Chrootdirectory /var /sFTP Ogranicz użytkownika do katalogów dostępu tylko w tym katalogu. Tutaj /var /sftp jest działaniem jako główny katalog użytkownika.

- Udogodnienie Wadze nr Określa, czy przekazanie SSH-Agent jest dozwolone. Domyślnie jest tak.

- Zezwolenie dla nr Określa, czy przekazanie TCP jest dozwolone. Domyślnie jest tak.

- X11 wściekłość nr Określony, gdzie zastosowanie graficzne jest dozwolone

Uruchom ponownie usługę SSH, aby zastosować nowe ustawienia:

sudo systemctl restart ssh Otóż to. Udało Ci się utworzyć instrukcje utworzenia użytkownika tylko dla SFTP w systemach opartych na debian.

Krok 4 - Wskazówki dotyczące bezpieczeństwa (opcje)

Oto kilka podstawowych, ale ważnych wskazówek dotyczących bezpieczeństwa dla kont SFTP w środowisku produkcyjnym.

- Uruchom serwer SSH w niestandardowym porcie

- Zaznacz uwierzytelnianie hasła i skonfiguruj uwierzytelnianie oparte na kluczu

- Upewnij się, że zapora jest ograniczona tylko do określonych adresów IP

- I aktualizuj pakiet OpenSSH

Wniosek

Ten samouczek opisuje tworzenie użytkowników tylko SFTP w systemie Ubuntu. Wyłączy dostęp do powłoki dla tych samych użytkowników, aby ograniczyć tylko do określonego katalogu.

- « Początkowa konfiguracja serwera z Debian 10/9/8

- Jak utworzyć tylko użytkownika SFTP w Ubuntu 20.04 »