Jak szyfrować dyski za pomocą luków w Fedora Linux

- 3737

- 877

- Igor Madej

W tym artykule krótko wyjaśnimy na temat szyfrowania bloków, konfiguracji kluczy zunifikowanych Linux (Luks) i opisuje instrukcje utworzenia zaszyfrowanego urządzenia blokowego w Fedora Linux.

Blokuj szyfrowanie urządzenia

Szyfrowanie urządzeń blokowych służy do zabezpieczenia danych na urządzeniu blokowym poprzez szyfrowanie ich i do odszyfrowania danych, użytkownik musi dostarczyć hasło lub klucz do dostępu. Daje to dodatkowe mechanizmy bezpieczeństwa, ponieważ zabezpiecza on zawartość urządzenia, nawet jeśli zostało ono fizycznie oderwane od systemu.

Wprowadzenie do Luksa

Luks (Linux Unified Clwanit) jest standardem dla szyfrowania urządzeń blokowych w systemie Linux, który działa poprzez ustanowienie formatu danych dla danych i zasady zarządzania pasynami/kluczami. Przechowuje wszystkie niezbędne informacje konfiguracyjne w nagłówku partycji (znane również jako Nagłówek Luksa), umożliwiając w ten sposób bezproblemowo transport lub migrację danych.

Luks użyj podsystemu mapera urządzenia jądra z DM-CRYPT moduł zapewniający mapowanie niskiego poziomu, które zawiera szyfrowanie i deszyfrowanie danych urządzenia. Możesz użyć programu CryptsetUp do wykonywania zadań na poziomie użytkownika, takich jak tworzenie i dostęp do szyfrowanych urządzeń.

Przygotowanie urządzenia blokowego

Poniższe instrukcje pokazują kroki w celu utworzenia i skonfigurowania zaszyfrowanych urządzeń blokowych po instalacji.

Zainstaluj CryptsetUp pakiet.

# DNF Zainstaluj CryptsetUp-Luks

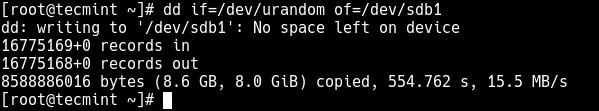

Następnie wypełnij urządzenie losowymi danymi przed jego zaszyfrowaniem, ponieważ znacznie zwiększy to siłę szyfrowania za pomocą następujących poleceń.

# dd if =/dev/urandom o =/dev/sdb1 [powolny z wysokiej jakości losowymi danymi] lub # badblocks -C 10240 -S -w -t losowe -v/dev/sdb1 [szybki z wysokiej jakości losowymi danymi]

Wypełnij urządzenie losowymi danymi

Wypełnij urządzenie losowymi danymi Ostrzeżenie: Powyższe polecenia zniszczą wszelkie istniejące dane na urządzeniu.

Formatowanie szyfrowanego urządzenia

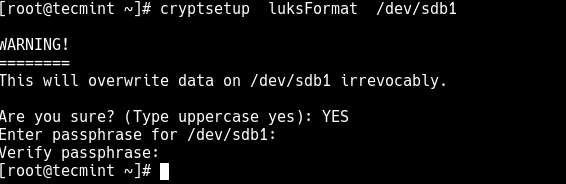

Następnie użyj CryptsetUp narzędzie wiersza polecenia do sformatowania urządzenia jako DM-CRYPT/LUKS Urządzenie zaszyfrowane.

# CryptsetUp Luksformat /Dev /Sdb1

Po uruchomieniu polecenia zostaniesz poproszony o wejście TAK (w wielkim poziomie) w celu dwukrotnego dostarczania frazy, aby urządzenie zostało sformatowane do użycia, jak pokazano na poniższym zrzucie ekranu.

Urządzenie formatowe za pomocą luków

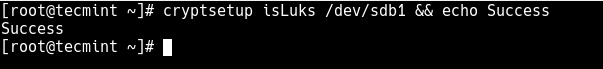

Urządzenie formatowe za pomocą luków Aby sprawdzić, czy operacja zakończyła się powodzeniem, uruchom następujące polecenie.

# CryptsetUp Isluks /dev /sdb1 && Echo Success

Sprawdź formatowanie urządzenia

Sprawdź formatowanie urządzenia Możesz wyświetlić podsumowanie informacji o szyfrowaniu urządzenia.

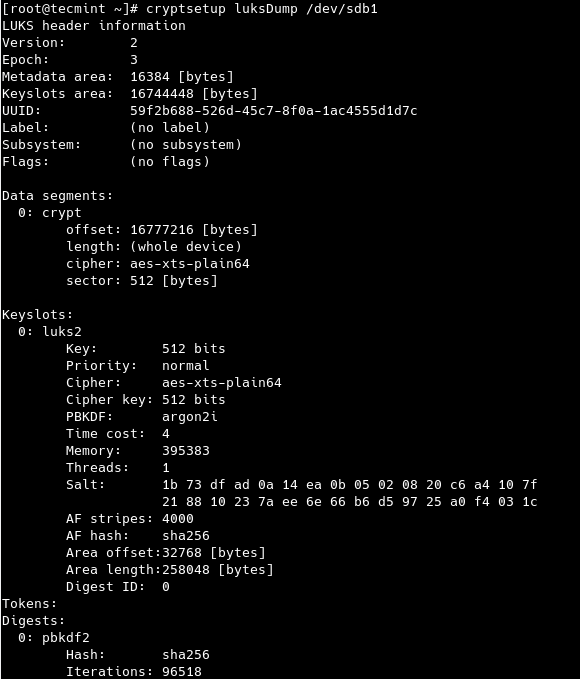

# CryptsetUp Luksdump /Dev /Sdb1

Informacje o szyfrowaniu urządzenia

Informacje o szyfrowaniu urządzenia Tworzenie mapowania, aby umożliwić dostęp do odszyfrowanej treści

W tej sekcji skonfigurujemy, jak uzyskać dostęp do odszyfrowanej zawartości urządzenia zaszyfrowanego. Utworzymy mapowanie za pomocą mapera urządzenia jądra. Zaleca się stworzenie znaczącej nazwy tego mapowania, coś w rodzaju Luk-uuid (Gdzie jest zastąpiony urządzeniem Luks uuidUniwersalny identyfikator).

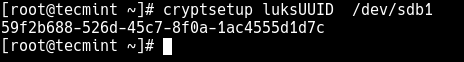

Aby uzyskać zaszyfrowane urządzenie Uuid, Uruchom następujące polecenie.

# CryptsetUp Luksuuid /dev /sdb1

Zdobądź urządzenie UUID

Zdobądź urządzenie UUID Po uzyskaniu Uuid, Możesz utworzyć nazwę mapowania, jak pokazano (zostaniesz poproszony o wprowadzenie ekologicznej frazy utworzonej wcześniej).

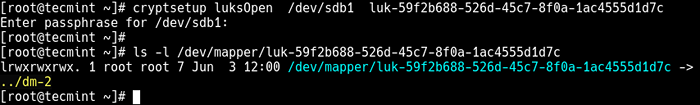

# CryptsetUp Luksopen /Dev /SDB1 LUK-59F2B688-526D-45C7-8F0A-1AC4555D1D7C

Jeśli polecenie zakończy się powodzeniem, węzeł urządzenia wywołany /dev/mapper/luk-59f2b688-526d-45c7-8f0a-1ac4555d1d7c który reprezentuje odszyfrowane urządzenie.

Utwórz nazwę mapowania urządzeń

Utwórz nazwę mapowania urządzeń Urządzenie blokowe, które właśnie zostało utworzone, można odczytać i zapisać, jak każde inne niezaszyfrowane urządzenie blokowe. Możesz zobaczyć informacje o zmapowanym urządzeniu, uruchamiając następujące polecenie.

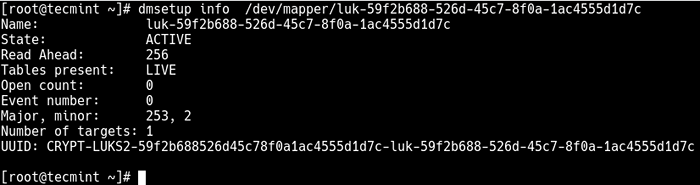

# DMSETUP INFO/Dev/Mapper/LUK-59F2B688-526D-45C7-8F0A-1AC4555D1D7C

Sprawdź zmapowane informacje o urządzeniu

Sprawdź zmapowane informacje o urządzeniu Tworzenie systemów plików na urządzeniu zmapowanym

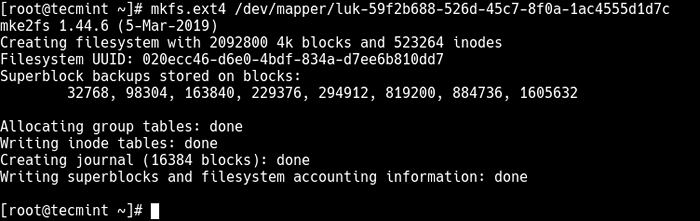

Teraz przyjrzymy się, jak utworzyć system plików na mapowanym urządzeniu, co pozwoli ci użyć zmapowanego węzła urządzenia, tak jak każde inne urządzenie blokowe.

Aby utworzyć system plików ext4 na mapowanym urządzeniu, uruchom następujące polecenie.

# mkfs.ext4/dev/mapper/luk-59f2b688-526d-45c7-8f0a-1ac4555d1d7c

Utwórz system plików ext4 na mapowanym urządzeniu

Utwórz system plików ext4 na mapowanym urządzeniu Aby zamontować powyższy system plików, utwórz punkt montażowy dla E.G /MNT/Encrypted-Device a następnie zamontuj w następujący sposób.

# mkdir -p/mnt/encrypted-device # Mount/dev/mapper/luk-59f2b688-526d-45c7-8f0a-1ac4555d1d7c/mnt/snickpted-device/

Dodaj informacje o mapowaniu do /etc /crypttab i /etc /fstab

Następnie musimy skonfigurować system, aby automatycznie skonfigurować mapowanie urządzenia, a także zamontować go w czasie rozruchu.

Powinieneś dodać informacje o mapowaniu w /etc/crypttab plik w następującym formacie.

LUK-59F2B688-526D-45C7-8F0A-1AC4555D1D7C UUID = 59F2B688-526D-45C7-8F0A-1AC4555D1D7C Brak

W powyższym formacie:

- LUK-59F2B688-526D-45C7-8F0A-1AC4555D1D7C - to nazwa mapowania

- UUID = 59F2B688-526D-45C7-8F0A-1AC4555D1D7C - to nazwa urządzenia

Zapisz plik i zamknij go.

Następnie dodaj następujący wpis do /etc/fstab Aby automatycznie zamontować zmapowane urządzenie w rozruchu systemowym.

/dev/mapper/luk-59f2b688-526d-45c7-8f0a-1ac4555d1d7c/mnt/encrypted-device ext4 0 0

Zapisz plik i zamknij go.

Następnie uruchom następujące polecenie do Aktualizacja SystemD Jednostki wygenerowane z tych plików.

# SystemCtl Demon-Reload

Nagłówki zapasowe Luksa

Na koniec omówimy, jak poprzeć nagłówki Luksa. Jest to kluczowy krok, aby uniknąć utraty wszystkich danych w zaszyfrowanym urządzeniu blokowym, w przypadku, gdy sektory zawierające nagłówki LUKS są uszkodzone przez błąd użytkownika lub awarię sprzętu. To działanie pozwala na odzyskanie danych.

Aby wykonać kopię zapasową nagłówków Luksa.

# mkdir/root/backups # cryptsetUp luksheaderbackup--header-backup-file luks-headers/dev/mapper/luk-59f2b688-526d-45c7-8f0a-1ac455d1d7c

I przywrócić nagłówki Luksa.

# CryptsetUp Luksheaderrestore--Header-Backup-plik/root/backups/LUKS-Headers/Dev/Mapper/LUK-59F2B688-526D-45C7-8F0A-1AC4555D1D7C

To wszystko! W tym artykule wyjaśniliśmy, jak szyfrować urządzenia blokowe za pomocą Luks W Fedora Linux dystrybucja. Czy masz jakieś zapytania lub komentarze dotyczące tego tematu lub przewodnika, użyj poniższego formularza opinii.

- « Konfigurowanie bezpiecznego serwera FTP za pomocą SSL/TLS na Ubuntu

- Najlepsze klienci FTP dla Linux »