Jak szyfrować pełny dysk podczas instalowania Ubuntu 22.04

- 1309

- 57

- Roland Sokół

Dystrybucje Linux wykonały świetną robotę, aby uzyskać dodatkową ochronę, wprowadzając pełne szyfrowanie dysku i bycie liderem rynku.

Ubuntu jest również pakowany z licznymi funkcjami, a szyfrowanie dysku jest jednym z nich. Włączenie pełnego szyfrowania dysku ma kluczowe znaczenie dla tych, którzy chcą zabezpieczyć swoje prywatne dane za wszelką cenę, nawet jeśli twoje urządzenie jest skradzione, ponieważ wymaga wprowadzenia kodu pasów przy każdym rozruchu.

Pełne szyfrowanie dysku można włączyć tylko podczas instalacji systemu operacyjnego, ponieważ pełne szyfrowanie dysku zostanie zastosowane do każdej partycji dysku, która obejmuje również partycję rozruchu i wymiany. I to jest powód, dla którego jesteśmy zobowiązani do włączenia go od początku instalacji.

Ten samouczek krok po kroku poprowadzi Cię, w jaki sposób możesz włączyć pełne szyfrowanie dysku Ubuntu 22.04 I w tym celu wykorzystamy LVM (Logiczne zarządzanie woluminami) I Luks (do celów szyfrowania).

Wymagania wstępne:

- BOOTABLE USB DRES.

- Połączenie internetowe z wystarczającą przepustowością do pobrania dużych plików.

- UEFI włączona płyta główna.

Ale zanim przejdziemy do tego procesu, zróbmy krótki pomysł na temat zalet i wad Szyfrowanie dysku.

Plusy i wady szyfrowania dysku

Każda funkcja jest pakowana z zaletami i wadami, a ma to również zastosowanie w przypadku szyfrowania dysku. Więc zawsze dobrym pomysłem jest wiedzieć, czego się spodziewać, a co nie z kroków, które zrobią.

Profesjonaliści:

- Chroni twoje poufne dane przed kradzieżą - Tak, jest to najbardziej ekscytująca funkcja szyfrowania dysku, ponieważ Twoje prywatne dane będą zawsze zabezpieczone, nawet jeśli Twój system zostanie skradziony. Ten punkt jest bardziej odpowiedni w przypadku urządzeń mobilnych, takich jak laptopy, które mają większe szanse na skradzenie.

- Zapisuje dane przed nadzorem - Szanse na zhakowanie systemu są minimalne w Linuksie, ale można to zrobić, jeśli użytkownik nie jest wystarczająco inteligentny, aby chronić się przed rybnymi oszustwami. Nawet jeśli komputer jest atakowany, haker nie będzie w stanie uzyskać dostępu do twoich danych, co jest kolejnym dowodem na to.

Cons:

- Wpływ na wydajność - Można to zastosować tylko do systemów z kilkoma zasobami, ponieważ nowoczesny komputer może obsłużyć szyfrowanie bez żadnego problemu, ale nadal znajdziesz trochę wolniej odczytu i zapisu podczas użytkowania.

Według nas, pełne szyfrowanie dysku jest zawsze mądrym wyborem, ponieważ oferuje wiele profesjonalistów, podczas gdy łatwo jest pokonać wady za pomocą kilku zasobów. Więc jeśli nie masz nic przeciwko niewielkim spadku wydajności dla lepszego bezpieczeństwa, zacznijmy proces szyfrowania.

Szyfrowanie całego dysku w Ubuntu 22.04

To jest przyjazny przewodnik dla początkujących i ma to prowadzić przez każdy krok, podczas gdy zaawansowani użytkownicy mogą nadal z niego skorzystać.

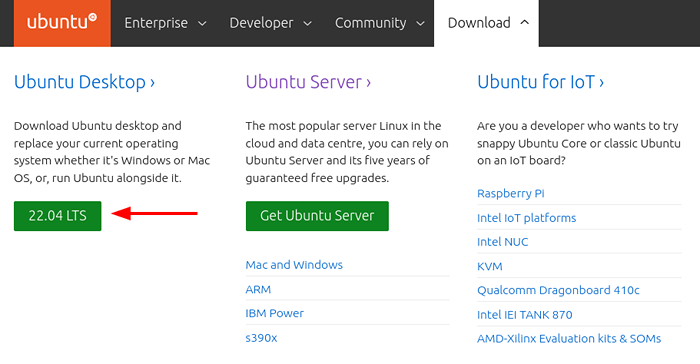

Krok 1: Pobierz Ubuntu 22.04 ISO

Odwiedź oficjalną stronę pobierania Ubuntu i wybierz Ubuntu 22.Wersja 04 LTS, który automatycznie zacznie go pobierać.

Pobierz pulpit Ubuntu

Pobierz pulpit Ubuntu Krok 2: Utwórz rozruchowy dysk USB Ubuntu

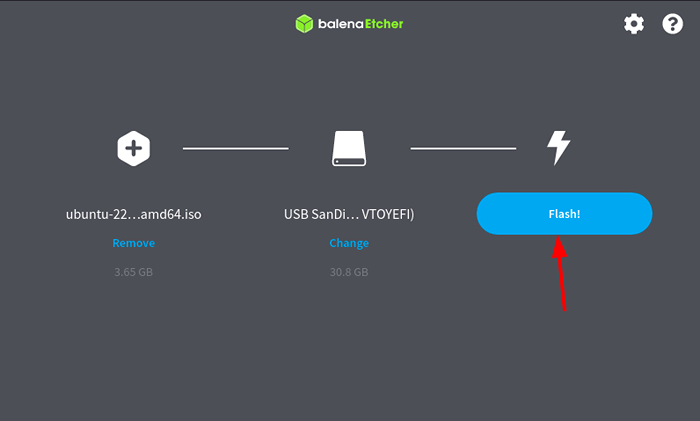

Do flashowania Ubuntu ISO Zdjęcie na dysku USB, będziemy używać Etcher Balena, który automatycznie wykryje system operacyjny, którego obecnie używasz. Po zakończeniu instalacji Etcher Balena, zainstaluj ją w swoim systemie.

Aby spalić plik ISO, otwórz Balenaetcher i wybierz „Flash z pliku„Opcja i wybierz niedawno pobrane Ubuntu 22.04 ISO plik.

Następnie wybierz dysk, na którym chcemy flashować plik ISO. Wybierz "Wybierz cel„Opcja i wymieniono wszystkie zamontowane napędy w twoim systemie. Z dostępnych opcji wybierz USB Lub płyta DVD prowadzić.

Flash Ubuntu ISO na USB

Flash Ubuntu ISO na USB Po pomyślnym flashowaniu naszych USB Dźwięk, czas uruchomić z dysku USB. Aby uruchomić z USB, ponownie uruchomić system i używać F10, F2, F12, F1, Lub Del Podczas gdy system sięguje. Stamtąd musisz wybrać swój USB jako dysk rozruchowy.

Krok 3: Rozpocznij instalację Ubuntu za pomocą dysku USB

Po uruchomieniu USB, Możemy przejść do części partycjonowania i szyfrowania. Może to przytłoczyć niektórych nowych użytkowników, ponieważ może wyglądać skomplikowane, ale musisz po prostu wykonać każdy krok, a system zaszyfrowałby system w mgnieniu oka.

NOTATKA: Niektóre polecenia są różne dla NVME SSD Użytkownicy, więc przeczytaj instrukcję przed zastosowaniem polecenia, ponieważ je oddzieliśmy w razie potrzeby.

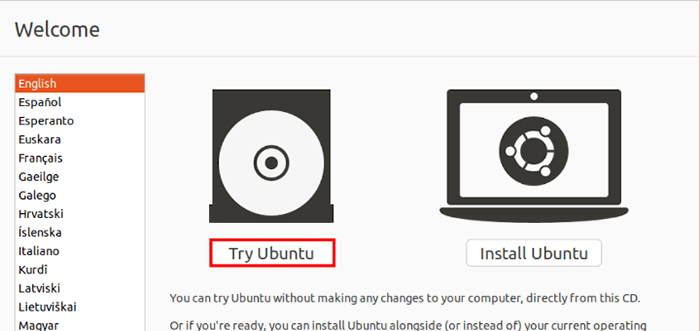

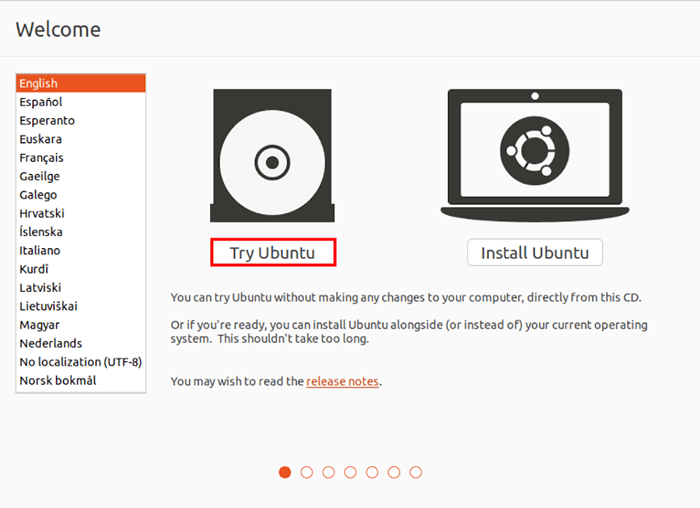

Po uruchomieniu Ubuntu, Otrzymasz dwie opcje: Wypróbuj Ubuntu I Zainstaluj Ubuntu. Gdy zamierzamy szyfrować partycje, musimy korzystać z środowiska na żywo. Więc wybierz pierwszą opcję oznaczoną „Wypróbuj Ubuntu".

Wypróbuj Ubuntu Live

Wypróbuj Ubuntu Live Kliknij Zajęcia Usytuowany u góry po lewej i wpisz Szukaj Terminal. Naciśnij Enter w pierwszym wyniku, a dla nas otworzy terminal. Następnie przejdź do użytkownika root, ponieważ wszystkie polecenia, z których będziemy używane, będą wymagały uprawnień administracyjnych.

$ sudo -i

Ponieważ nadchodzące polecenia będą bardzo polegać GRZMOTNĄĆ, Przełączmy się z naszej domyślnej powłoki na GRZMOTNĄĆ przez następujące polecenie:

# Bash

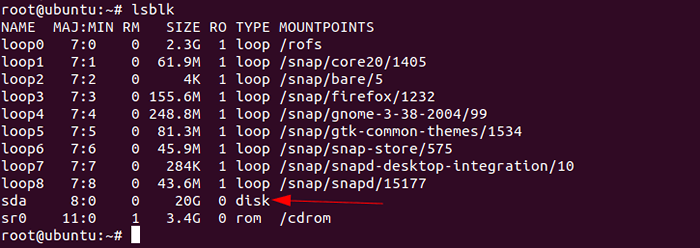

Następnie określ cel instalacji, musimy wymienić wszystkie zamontowane urządzenia pamięci według następującego polecenia:

# lsblk

Urządzenia do przechowywania

Urządzenia do przechowywania Możesz łatwo zidentyfikować partycję docelową według wielkości, aw większości przypadków zostanie ona nazwana SDA I VDA. W moim przypadku jest to SDA o wielkości 20 GB.

Przyprzykuj nazwy zmiennych na urządzenie docelowe (dla dysków HDD i SATA)

Ta sekcja ma zastosowanie do Ciebie tylko wtedy, gdy używasz HDD Do Sata SSDS. Więc jeśli jesteś kimś wyposażonym NVME SSD, Przydzielanie nazw zmiennych wyjaśniono w poniższym kroku.

Jak nazywa się moje urządzenie docelowe SDA, Muszę użyć następującego polecenia:

# Eksport dev = "/dev/sda"

Przyprzykuj nazwy zmiennych do urządzenia docelowego (tylko dla SSD NVME)

Jeśli jesteś kimś, kto używa NVME, Schemat nazewnictwa dla urządzenia docelowego będzie jako /dev/nvme $ kontroler n $ przestrzeń nazw p $ parition Więc jeśli jest tylko jedna partycja, prawdopodobnie miałaby podobną nazwę do danego polecenia:

# Eksport dev = "/dev/nvme0n1"

Teraz skonfigurujmy zmienną dla zaszyfrowanego mapera urządzenia według następującego polecenia:

#Eksportuj dm = "$ dev ##*/"

Każde urządzenie NVME będzie potrzebne 'P' W sufiks, więc użyj podanych poleceń, aby dodać sufiks:

# Export DevP = "$ dev $ (if [[" $ dev "= ~" nvme "]]; następnie echo" p "; fi)" # eksport dm = "$ dm $ (if [[" $ Dm "= ~" nvme "]]; następnie echo" p "; fi)"

Krok 4: Utwórz nową partycję GPT

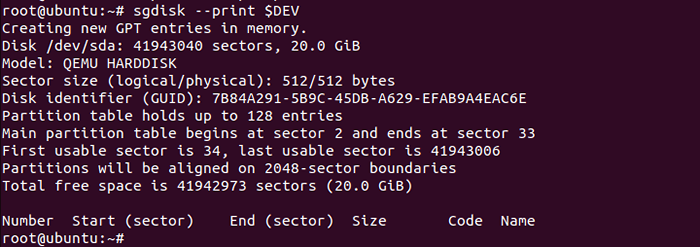

Aby stworzyć nowy Gpt Tabela partycji, będziemy korzystać sgdidk narzędzie z następującym poleceniem:

# sgdisk --print $ dev

Utwórz nową partycję GPT

Utwórz nową partycję GPT Teraz możemy bezpiecznie usunąć wszystkie dostępne dane, ale jeśli instalujesz ten system wraz z istniejącymi partycjami, unikaj tego kroku.

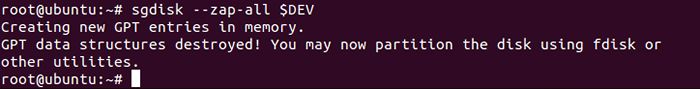

Aby sformatować dane, użyj następującego polecenia:

# sgdisk-Zap-all $ dev

Sformatuj dane na dysku

Sformatuj dane na dysku Krok 5: Utwórz nową partycję do instalacji

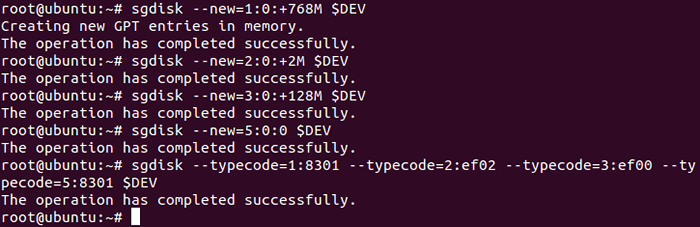

Zamierzamy przydzielić 2 MB partycja dla podstawowego obrazu Gruba w trybie BIOS, 768 MB PARTICJA UTODNIKA i 128 MB dla systemu plików EFI, a pozostałe miejsce zostanie przydzielone użytkownikowi, w którym można przechowywać żądane dane.

Użyj podanych poleceń jeden po drugim, aby podzielić dysk:

# sgdisk --New = 1: 0:+768m $ dev # sgdisk --New = 2: 0:+2m $ dev # sgdisk --New = 3: 0:+128m $ dev # sgdisk --New = 5: 0: 0 $ dev # sgdisk -TypeCode = 1: 8301 -TypeCode = 2: ef02 --Typecode = 3: ef00 --Typecode = 5: 8301 $ dev

Utwórz partycję do instalacji

Utwórz partycję do instalacji Aby zmienić nazwę partycji, użyj podanych poleceń:

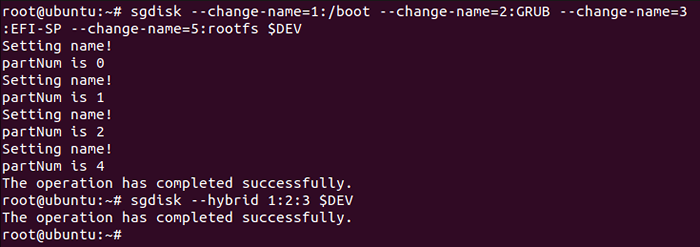

# sgdisk --change-nazwa = 1:/boot --change-nazwa = 2: Grub --change-nazwa = 3: efi-sp --change-nazwa = 5: rootfs $ dev # sgdisk--hybrid 1: 2: 3 $ dev

Zmień nazwę partycji

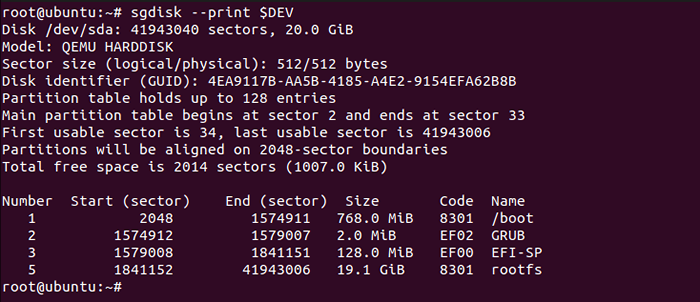

Zmień nazwę partycji Aby wymienić niedawno utworzone partycje, użyj następującego polecenia:

# sgdisk --print $ dev

Lista partycji

Lista partycji Krok 6: Szyfrowanie partycji rozruchu i systemu operacyjnego

Tylko dla dysków HDD i SATA

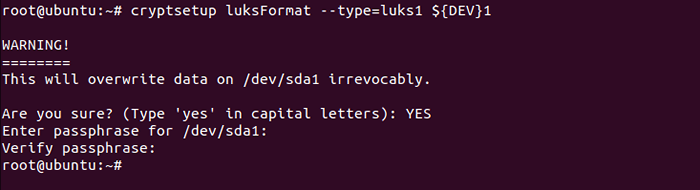

Rozpocznijmy proces szyfrowania, szyfrując partycję rozruchową. Musisz wpisać TAK we wszystkich czapkach, gdy prosi o twoją zgodę.

# CryptsetUp Luksformat --Type = luks1 $ dev 1

Szyfrować partycję rozruchową

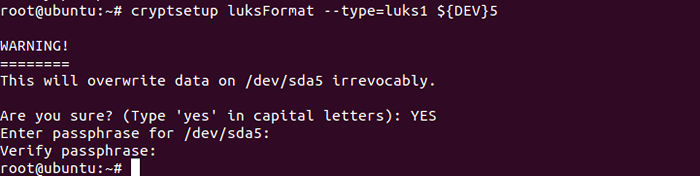

Szyfrować partycję rozruchową Teraz zaszyfrowajmy partycję systemu operacyjnego następującym poleceniem:

# CryptsetUp Luksformat --Type = luks1 $ dev 5

Szyfruj partycję OS

Szyfruj partycję OS Aby uzyskać dalszą instalację, musimy odblokować szyfrowane partycje za pomocą następujących poleceń do odblokowania partycji rozruchowych i systemowych.

# cryptsetUp Open $ dev 1 luks_boot # cryptsetUp Open $ dev 5 $ dm 5_crypt

Tylko dla NVME SSDS

Ten krok ma zastosowanie tylko wtedy, gdy system jest wyposażony NVME SSD. Użyj następujących poleceń, aby szyfrować partycje rozruchu i systemu operacyjnego:

# cryptsetUp luksformat --type = luks1 $ devp 1 # cryptsetUp luksformat --type = luks1 $ devp 5

Teraz odblokujmy zaszyfrowane partycje, ponieważ musimy przetwarzać dalsze przetwarzanie w instalacji.

# cryptsetUp Open $ devp 1 luks_boot # cryptsetUp Open $ devp 5 $ dm 5_crypt

Krok 7: Sformatuj partycje

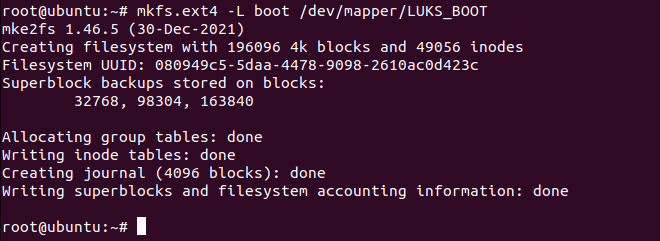

Jest to jeden z najważniejszych kroków, jakby nie został wykonany, instalator wyłączy możliwość zapisywania systemu plików. Użyj następującego polecenia, aby rozpocząć formatowanie:

# mkfs.ext4 -l boot/dev/mapper/luks_boot

Formatowanie partycji

Formatowanie partycji Formatowanie partycji EFI-SP (tylko dla dysków HDD i SATA)

Jeśli Twój system jest wyposażony w dysk HDD i SATA SSD, użyj następującego polecenia, aby sformatować go w FAT16:

# mkfs.vfat -f 16 -n efi -sp $ dev 3

Formatowanie partycji EFI-SP (tylko dla SSD NVME)

Jeśli więc Twój system korzysta z SSD NVME, możesz łatwo sformatować partycję trzeciej za pomocą następującego polecenia:

# mkfs.vfat -f 16 -n efi -sp $ devp 3

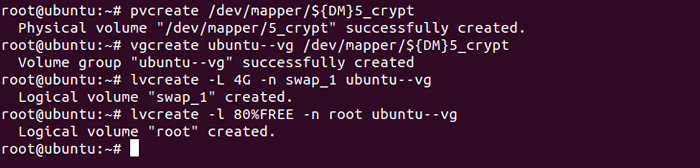

Krok 8: Utwórz logiczne grupy woluminów

LVM jest jedną z tych funkcji, które podziwiam. Nawet jeśli nie używasz funkcji LVM, włączenie go nie zaszkodzi Twojemu systemowi, a w przyszłości, jeśli potrzebujesz żadnej funkcji, którą zapewnia LVM, możesz używać ich bez żadnych problemów.

Tutaj będziemy przydzielić 4GB do zamieniać partycja, która będzie korzystać z miejsca na dysku, gdy w systemie zabraknie pamięci. Przydzielamy również 80% wolnej przestrzeni źródło więc użytkownik może wykorzystać jego przestrzeń dysku do maksymalnego potencjału.

Oczywiście możesz to zmienić według przypadków użycia, a nawet zmodyfikować w przyszłości. Użyj podanych poleceń jeden po drugim, a Twój system będzie gotowy do LVM w krótkim czasie:

# pvcreate/dev/mapper/$ dm 5_crypt # vgCreate Ubuntu -vg/dev/mapper/$ dm 5_crypt # lvCreate -l 4G -n swap_1 ubuntu -vg # lvCreate -l 80%darmowe -n root. Ubuntu-vg

Utwórz logiczne grupy woluminów

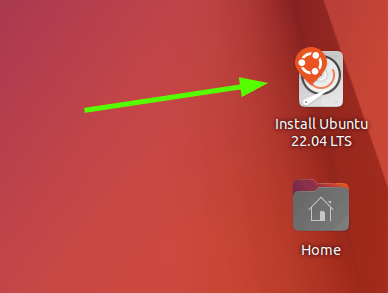

Utwórz logiczne grupy woluminów Krok 9: Uruchom instalator Ubuntu

Czas rozpocząć Ubuntu instalator. Po prostu zminimalizuj instalatora, a znajdziesz instalator na ekranie głównym.

Instalator Ubuntu

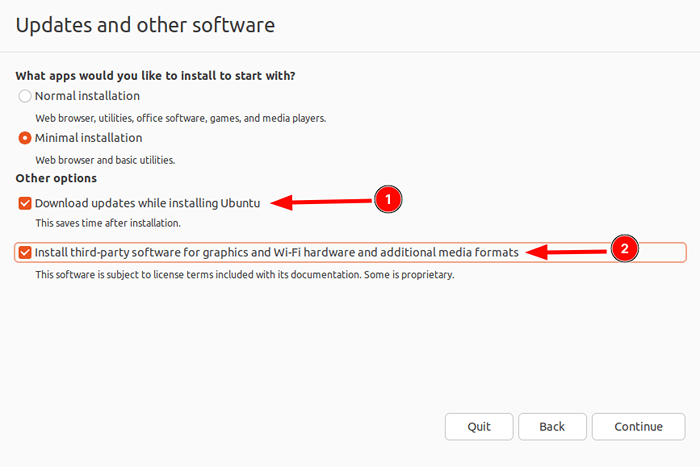

Instalator Ubuntu Niezależnie od tego, czy wybierasz normalną instalację, czy minimalną, zależy to od Ciebie, ale należy wybrać niektóre opcje, aby uzyskać lepsze wrażenia, a które instalują aktualizacje oraz sterowniki i kodeki zewnętrzne, które z pewnością poprawi Twoje wrażenia użytkownika i zapisują Czas po instalacji.

Wybierz aktualizacje Ubuntu

Wybierz aktualizacje Ubuntu W sekcji typu instalacji wybierz opcję oznaczoną „Coś innego„Co pomoże nam zarządzać partycjami, które właśnie stworzyliśmy ręcznie.

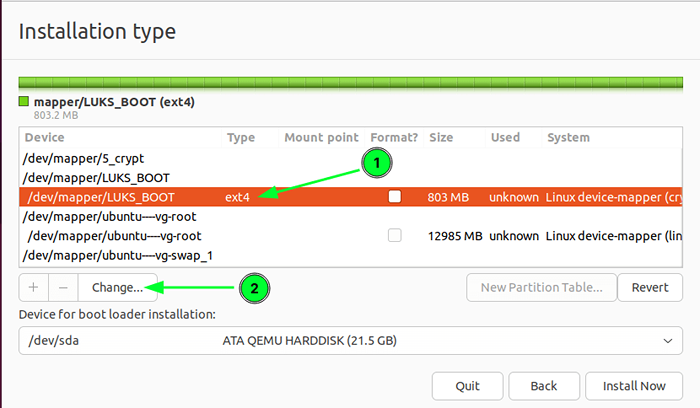

Tutaj znajdziesz wiele partycji o tej samej nazwie. Możesz łatwo zidentyfikować oryginał, ponieważ instalator wspomina o wziętych rozmiarach. Teraz zacznijmy od Luks_boot.

Wybierać Luks_boot i kliknij przycisk Zmień.

Wybierz typ instalacji Ubuntu

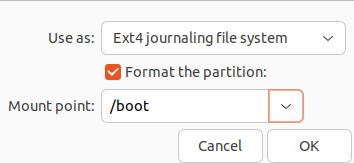

Wybierz typ instalacji Ubuntu Teraz wybierz Ext4 System plików dziennika w pierwszej opcji. Włącz format opcji partycji i w Mount Point, wybierz /uruchomić.

Utwórz partycję rozruchową

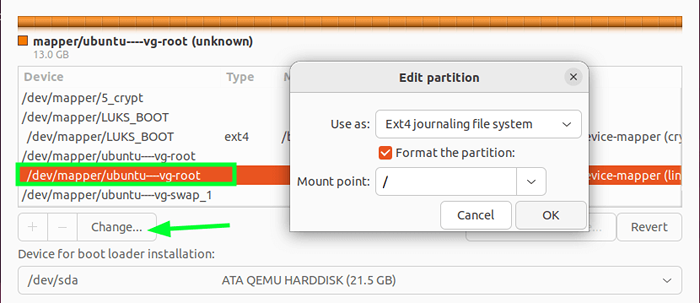

Utwórz partycję rozruchową Podobnie wybierz Ubuntu-VG-Root i kliknij przycisk Zmień. Tutaj wybierz system plików ext4 w pierwszej opcji. Włącz format opcji partycji, aw ostatnim wybierz „/” opcja.

Utwórz partycję root

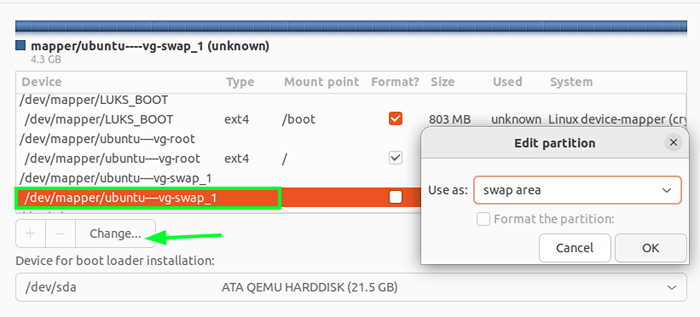

Utwórz partycję root Teraz wybierz Ubuntu-VG-SWAP_1 i kliknij przycisk Opcje. Wybierz opcję obszaru zamiany i to wszystko.

Utwórz partycję zamiany

Utwórz partycję zamiany Sfinalizuj zmiany i wybierz swoją bieżącą lokalizację.

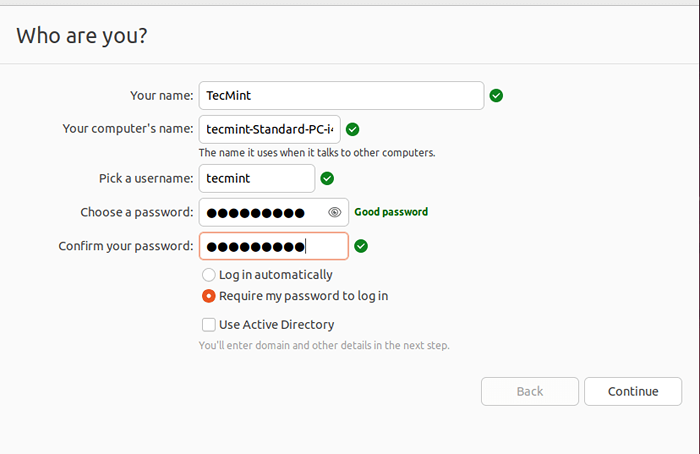

Po utworzeniu użytkownika nie klikaj przycisku Instaluj teraz, ponieważ zamierzamy zastosować niektóre polecenia tuż po utworzeniu nowego użytkownika. Utwórz użytkownika z silnym hasłem.

Utwórz konto użytkownika

Utwórz konto użytkownika Krok 10: Włącz szyfrowanie w Grub

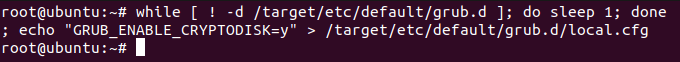

Zaraz po utworzeniu użytkownika otwórz terminal i użyj podanych poleceń, ponieważ włączymy szyfrowanie ŻARCIE Przed rozpoczęciem instalacji:

# chwila [ ! -d/cel/etc/default/grub.D ]; spać 1; zrobione; echo "Grub_enable_cryptodisk = y">/targ.D/Lokalny.CFG

Włącz szyfrowanie w Grub

Włącz szyfrowanie w Grub Po zakończeniu instalacji kliknij kontynuuj testowanie, ponieważ przechodzimy do niektórych zmian, które nadal wymagają od nas użycia napędu rozruchowego.

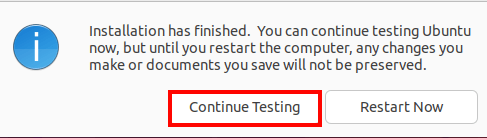

Wykończenie instalacji Ubuntu

Wykończenie instalacji Ubuntu Krok 11: Konfiguracja po instalacji Ubuntu

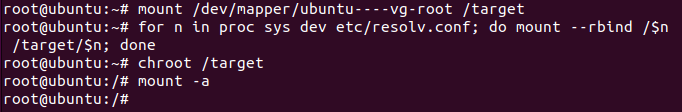

W tej sekcji zamierzamy zamontować dyski, zainstalować wymagane pakiety i wprowadzić niezbędne zmiany, aby szyfrowanie działało. Więc otwórz swój terminal i postępuj zgodnie z podanymi krokami:

Utwórz chroot-Environment

Chroot służy do dostępu do partycji, na których właśnie zainstalowaliśmy Ubuntu. Użyj podanych poleceń, z których jedne polega na montażu napędu i tworzeniu chroot-środowiska.

# Mount/dev/mapper/ubuntu ---- vg-root/tarm.conf; do Mount - -Rbind /$ n /targ /$ n; Zrobione # chroot /tar

Utwórz środowisko chroot

Utwórz środowisko chroot Zainstaluj pakiet CryptsetUp-Initramfs

CryptsetUp Pakiet będzie odpowiedzialny za odblokowanie zaszyfrowanych plików w czasie rozruchu i możemy łatwo go zainstalować według podanego polecenia:

# apt Zainstaluj -y CryptsetUp -initramfs

Dodaj pliki kluczowe i obsługujące skrypty

Plik kluczowy zostanie użyty do sprawdzania kodu podań do deszyfrowania i jest zapisany o /uruchomić/ który jest również zaszyfrowaną partycją. Użyj podanego polecenia, aby kontynuować:

# echo "keyfile_pattern =/etc/luks/*.KeyFile ">>/etc/cryptsetup-initramfs/conf-hook # echo" UmAk = 0077 ">>/etc/initramfs-na -ols/initramfs.conf

Utwórz plik kluczowy i dodaj go do luksów

Utworzymy plik kluczowy 512 bajtów, sprawić, że jest bezpieczny, a także dodamy zaszyfrowane tomy. Możesz to osiągnąć, wykorzystując podane polecenia:

# mkdir/etc/luks # dd if =/dev/urandom o =/etc/luks/boot_os.Keyfile BS = 512 Count = 1 # chmod u = rx, go-rwx/etc/luks # chmod u = r, go-rwx/etc/luks/boot_os.Keyfile

Dodawanie kluczy do boot_os.Plik i krypttab (tylko dla dysków HDD i SATA)

To ma być jeden z ostatnich kroków, ponieważ jesteśmy bardzo bliscy skutecznego szyfrowania naszego systemu. Użyj następującego polecenia, aby dodać klawisze w boot_os.klucz plik.

# CryptsetUp Luksaddkey $ dev 1/etc/luks/boot_os.Keyfile # cryptsetup luksaddkey $ dev 5/etc/luks/boot_os.Keyfile

Aby dodać klucze do Crypttab, użyj następującego polecenia:

# echo "luks_boot uuid = $ (BLKID -S UUID -o Wartość $ dev 1)/etc/luks/boot_os.Keyfile luks, odrzuć ">>/etc/crypttab # echo" $ dm 5_crypt uuid = $ (BLKID -S UUID -o Wartość $ dev 5)/etc/luks/boot_os.Keyfile Luks, odrzuć ">> /etc /crypttab

Dodawanie kluczy do boot_os.Plik i krypttab (tylko dla SSD NVME)

Jeśli używasz SSD NVME, możesz użyć następującego polecenia, aby dodać klucze o boot_os.plik:

# CryptsetUp Luksaddkey $ devp 1/etc/luks/boot_os.Klucz # CryptsetUp Luksaddkey $ devp 5/etc/luks/boot_os.Keyfile

Podobnie, aby dodać klucze do Crypttab, użyj następującego polecenia:

# echo "luks_boot uuid = $ (BLKID -S UUID -o Wartość $ devp 1)/etc/luks/boot_os.Keyfile luks, odrzuć ">>/etc/crypttab # echo" $ dm 5_crypt uuid = $ (BlKid -s uuid -o wartość $ devp 5)/etc/luks/boot_os.Keyfile Luks, odrzuć ">> /etc /crypttab

Zaktualizuj pliki inicialramfs

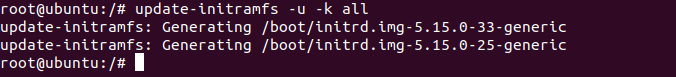

Teraz aktualizujmy Initialramfs Pliki, ponieważ dodają odblokowanie skryptów i pliku klawisza według następującego polecenia:

# aktualizacja initramfs -u -k

Zaktualizuj pliki inicialramfs

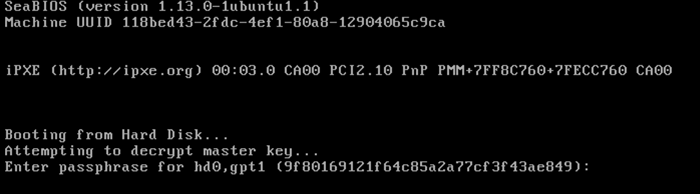

Zaktualizuj pliki inicialramfs Teraz ponownie uruchom swój system, a dostaniesz Cię do montażu z frazy GRUB, aby uruchomić system.

Passowa fraza Ubuntu Grub

Passowa fraza Ubuntu Grub Główną intencją tego przewodnika było ułatwianie procedury, w której nawet początkujący może zabezpieczyć swój system, włączając pełne szyfrowanie dysku Ubuntu.

- « 5 najlepszych platform do hostowania projektów tworzenia stron internetowych

- Jak modyfikować zmienne jądra Linux za pomocą polecenia Sysctl »