Jak szyfrować partycję w Linux

- 4560

- 405

- Klaudia Woś

Jednym z najlepszych sposobów ochrony plików w systemie Linux jest włączenie szyfrowania dysku twardego. Możliwe jest zaszyfrowanie całego dysku twardego lub partycji, który zapewni każdemu plik, który będzie tam bezpieczny. Bez prawidłowego klucza deszyfrowania, wścibskie oczy będą mogły zobaczyć kryptyczne bełkot.

W tym przewodniku omówimy instrukcje dotyczące używania LUKS do szyfrowania partycji Linux. Niezależnie od tego, jakiego dystrybucja Linux, te kroki powinny działać tak samo. Śledź razem z nami poniżej, aby uzyskać skonfigurowane szyfrowanie partycji we własnym systemie.

W tym samouczku nauczysz się:

- Jak zainstalować CryptsetUp na głównych dystrybucjach Linux

- Jak utworzyć zaszyfrowaną partycję

- Jak zamontować lub zdemontować partycję zaszyfrowaną

- Jak skonfigurować szyfrowanie dysku podczas instalacji Linux

Jak skonfigurować, zamontować i uzyskiwać dostęp do szyfrowanej partycji na Linux

Jak skonfigurować, zamontować i uzyskiwać dostęp do szyfrowanej partycji na Linux | Kategoria | Wymagania, konwencje lub wersja oprogramowania |

|---|---|

| System | Każda dystrybucja Linux |

| Oprogramowanie | LUKS, CryptsetUp |

| Inny | Uprzywilejowany dostęp do systemu Linux jako root lub za pośrednictwem sudo Komenda. |

| Konwencje | # - Wymaga, aby podane polecenia Linux są wykonywane z uprawnieniami root bezpośrednio jako użytkownik root lub za pomocą sudo Komenda$ - Wymaga, aby podane polecenia Linux zostały wykonane jako zwykły użytkownik niepewny |

Zainstaluj CryptsetUp na głównych dystrybucjach Linux

Aby rozpocząć, będziemy musieli zainstalować niezbędne pakiety w naszym systemie, aby skonfigurować szyfrowanie partycji. Zauważ, że niektóre z tego oprogramowania mogą być już domyślnie zainstalowane, ale ponowne uruchamianie poleceń nie ma krzywdy. Użyj odpowiedniego polecenia poniżej, aby zainstalować pakiety w menedżerze pakietów systemu.

Aby zainstalować CryptsetUp na Ubuntu, Debian i Linux Mint:

$ sudo apt Zainstaluj CryptsetUp

Aby zainstalować CryptsetUp na Centos, Fedora, Almalinux i Red Hat:

$ sudo dnf instaluj CryptsetUp

Aby zainstalować CryptsetUp na Arch Linux i Manjaro:

$ sudo pacman -s cryptsetup

Utwórz szyfrowaną partycję

Będziemy konfigurować partycję zaszyfrowaną 10 GB na osobnym dysku twardym. Możesz łatwo dostosować niektóre z poniższych poleceń, jeśli chcesz stworzyć większą partycję lub jeśli twoja partycja jest nazwana inaczej niż nasza itp.

OSTRZEŻENIEPoniższe polecenia całkowicie usuną twoją partycję. Jeśli masz ważne pliki na dysku, przenieś je do bezpiecznej lokalizacji przed wykonaniem poniższych kroków. Następnie możesz przenieść je z powrotem na (teraz zaszyfrowaną) partycję.

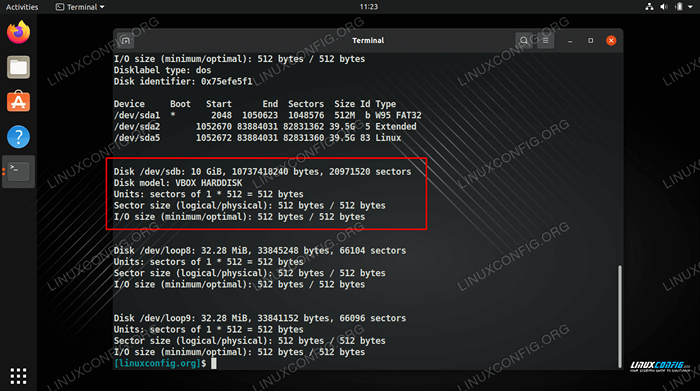

- Możesz zidentyfikować partycję lub dysku twardym, który chcesz zaszyfrować, uruchamiając

FdiskKomenda. Pozwoli ci to zobaczyć, jak odwołuje się dysk twardy w systemie i zanotuj nazwę przyszłych poleceń.# Fdisk -l

- Jak widać na powyższym zrzucie ekranu, dysk twardy, z którym będziemy współpracować

/dev/sdb. Możemy teraz użyć CryptsetUp, aby utworzyć partycję, uruchamiając następujące polecenie. Podczas wykonywania tego polecenia zostaniesz poproszony o przepustkę. Pamiętaj, aby wybrać bardzo bezpieczne, ale pamiętne hasło. Twoje dane zostaną utracone, jeśli zapomnisz to hasło, a dane są podatne na kradzież, jeśli wybierzesz hasło, które można łatwo pęknąć.# CryptsetUp Luksformat /Dev /SDB

Domyślne opcje tego polecenia powinny wystarczyć, ale możesz określić inną szyfer, rozmiar klucza, skrót i więcej szczegółów, jeśli chcesz. Sprawdź stronę CryptsetUp Man, aby uzyskać szczegółowe informacje.

- Następnie otworzymy głośność na maper urządzenia. W tym momencie zostaniemy poproszeni o frazę, którą właśnie skonfigurowaliśmy w poprzednim kroku. Będziemy również musieli określić nazwę, którą chcemy odwzorować naszą partycję. Możesz wybrać dowolną nazwę, którą uważasz za wygodne. Po prostu zadzwonimy „zaszyfrowani”.

# CryptsetUp Open /dev /sdb zaszyfrowany Enter PassPhraze dla /dev /sdb:

- Teraz umieścimy system plików na dysku. To właśnie sprawi, że będzie dostępny i zapisany dla normalnych zadań użytkownika. W tym samouczku użyjemy po prostu systemu plików ext4. Prawdopodobnie też będziesz chciał go użyć.

# mkfs.ext4/dev/mapper/szyfrowany

Widzimy nazwę naszego dysku twardego, który chcemy zaszyfrować, zwróć uwagę na przyszłe polecenia

Widzimy nazwę naszego dysku twardego, który chcemy zaszyfrować, zwróć uwagę na przyszłe polecenia  Szyfrowanie urządzenia i wprowadzanie pensji

Szyfrowanie urządzenia i wprowadzanie pensji  Tworzenie systemu plików na dysku twardym

Tworzenie systemu plików na dysku twardym Po utworzeniu systemu plików dysk jest gotowy do użycia. Instrukcje dotyczące zamontowania zaszyfrowanej partycji znajdują się w sekcji.

Jak zamontować lub zdemontować partycję zaszyfrowaną

Aby ręcznie zamontować lub nie zamontować partycji zaszyfrowanej, musimy użyć zwykłego uchwyt I Umount polecenia, ale także CryptsetUp Komenda. Oto jak zamontować naszą zaszyfrowaną partycję do /MNT/Szyfrowany teczka.

# cryptsetUp -Type luks open/dev/sdb szyfrowane # montowanie -t ext4/dev/mapper/encrypted/mnt/szyfrowane

Aby odłączyć partycję zaszyfrowaną, użyliśmy dwóch następujących poleceń, które również zamkną mapowane urządzenie.

# Umount /Mnt /Szyfrowanie # CryptsetUp Zamknij szyfrowane

Możemy również skonfigurować automatyczne montaż, dzięki czemu zaszyfrowana partycja jest zamontowana za każdym razem, gdy zalogujemy się do systemu, ale będzie ona wymagała pseudonimu, aby ukończyć montaż. Aby to zrobić, będziemy musieli edytować /etc/fstab I /etc/crypttab akta.

Dodaj następujący wiersz do /etc/fstab plik. Tutaj mówimy systemowi, gdzie zamontować naszą szyfrowaną partycję, którą określliśmy jako /MNT/Szyfrowany.

/dev/mappe/encrypted/mnt/szyfrowane ext4 domyślne 0 0

Dodanie nazwy mapera urządzenia i katalogu do pliku FSTAB

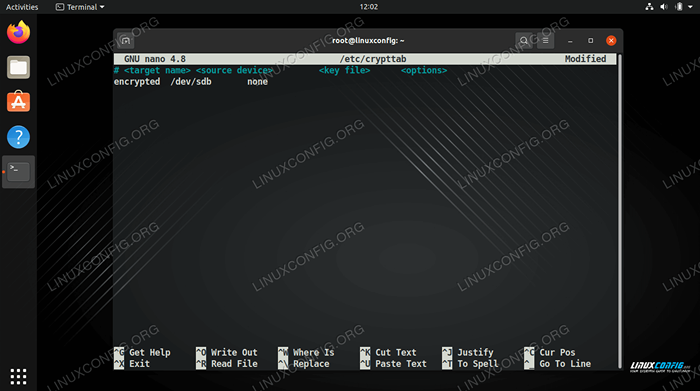

Dodanie nazwy mapera urządzenia i katalogu do pliku FSTAB Następnie edytuj /etc/crypttab Plik i dodaj następujący wiersz. Tutaj określamy nazwę naszego mapowania urządzeń, a także nazwę urządzenia partycji. Piszemy również „Brak”, ponieważ nie chcemy określić pliku klucza.

szyfrowane /dev /sdb brak

Dodaj automatyczne montaż do pliku Crypttab Config

Dodaj automatyczne montaż do pliku Crypttab Config Teraz, gdy nasz system się uruchomi, zobaczymy monit, który prosi nas o hasło do zamontowania zaszyfrowanej partycji.

Jesteśmy poproszeni o hasło podczas uruchamiania, aby zamontować partycję zaszyfrowaną

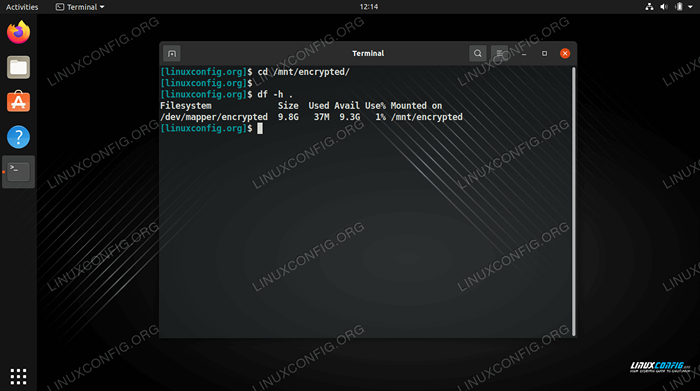

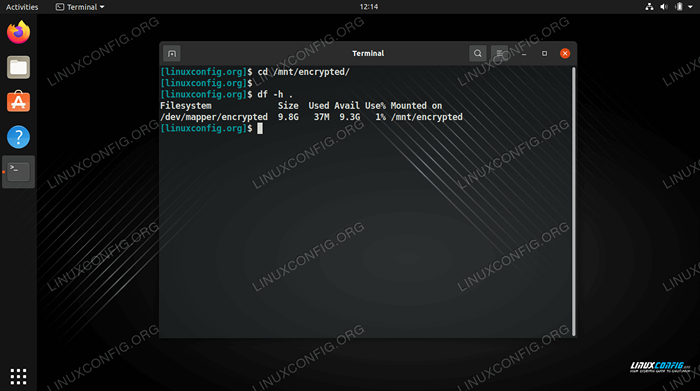

Jesteśmy poproszeni o hasło podczas uruchamiania, aby zamontować partycję zaszyfrowaną Jak widać poniżej, po ponownym uruchomieniu nasza zaszyfrowana partycja została zamontowana i jest dostępna w skonfigurowanym katalogu, /MNT/Szyfrowany. Upewnij się, że ten katalog (lub którykolwiek używasz) istnieje przed próbą zamontowania tam partycji.

Dostęp do naszej zaszyfrowanej partycji, która już automatycznie zamontowała dla nas

Dostęp do naszej zaszyfrowanej partycji, która już automatycznie zamontowała dla nas Jak skonfigurować szyfrowanie dysku podczas instalacji Linux

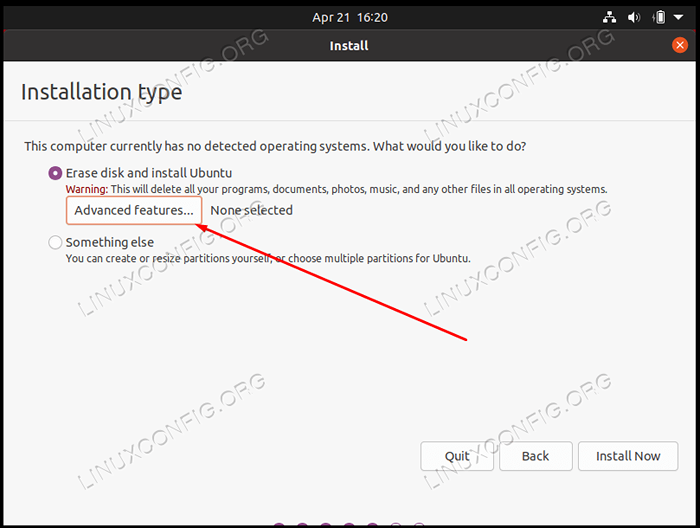

Należy pamiętać, że wiele dystrybucji Linux oferuje pełne szyfrowanie dysku, gdy najpierw instalujesz system operacyjny. Musisz tylko upewnić się, że wybierzesz tę opcję, gdy przechodzisz podpowiedzi instalacji. Zwykle jest to w tym samym menu, co partycjonowanie i inne opcje konfiguracji dysku twardego.

Na przykład w systemie Ubuntu musisz najpierw wybrać „zaawansowane funkcje” w menu partycjonowania.

Wybierz menu zaawansowane funkcje, aby skonfigurować szyfrowanie

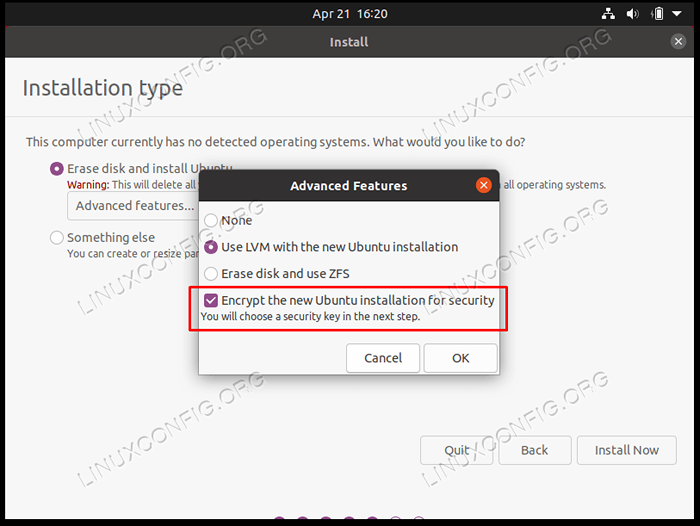

Wybierz menu zaawansowane funkcje, aby skonfigurować szyfrowanie A następnie wybierz opcję „Zaszypuj nową instalację Ubuntu dla bezpieczeństwa” w następnym menu.

Wybierz LVM dla nowej instalacji Linux, a następnie możesz włączyć szyfrowanie dysku twardego dla bezpieczeństwa

Wybierz LVM dla nowej instalacji Linux, a następnie możesz włączyć szyfrowanie dysku twardego dla bezpieczeństwa Te ustawienia skonfigurują zaszyfrowany dysku twardym w taki sam sposób, jak w tym przewodniku.

Zamykanie myśli

W tym przewodniku widzieliśmy, jak skonfigurować zaszyfrowaną partycję Luksa, aby chronić nasze pliki w Linux. Widzieliśmy również, jak ręcznie i automatycznie zamontować partycję. Możesz postępować zgodnie z tym przewodnikiem, niezależnie od tego, czy konfigurujesz nową instalację Linux, czy masz istniejącą instalację, do której chcesz dodać szyfrowanie dysku. Jest to jeden z najłatwiejszych i najbezpieczniejszych sposobów ochrony plików i trzymania ich tylko dla oczu.

Powiązane samouczki Linux:

- Rzeczy do zainstalowania na Ubuntu 20.04

- Pełne szyfrowanie dysku z Veracrypt na Ubuntu Linux

- Rzeczy do zrobienia po zainstalowaniu Ubuntu 20.04 Focal Fossa Linux

- Jak używać pliku jako klucza urządzenia LUKS

- Jak podzielić napęd USB w Linux

- Jak podzielić dysk na Linuksie

- Jak korzystać z Dysku Google w Linux

- Jak używać luków z odłączonym nagłówkiem

- Jak sformatować dysk w Linux

- Najlepszy Linux Distro dla programistów

- « Bash - przekieruj zarówno standardowe wyjście, jak i błąd standardowy do tego samego pliku

- Jak zainstalować vscode open source bez telemetrii w Linux »