Jak znaleźć wszystkie nieudane próby logowania SSH w Linux

- 3677

- 444

- Natan Cholewa

Każda próba zalogowania się do serwera SSH jest śledzona i rejestrowana w pliku dziennika przez demon RSYSLOG w Linux. Najbardziej podstawowym mechanizmem wymieniającym wszystkie nieudane próby loginów SSH w Linux jest kombinacja wyświetlania i filtrowania plików dziennika za pomocą polecenia CAT lub polecenia GREP.

Aby wyświetlić listę nieudanych login. Upewnij się, że te polecenia są wykonywane z uprawnieniami root.

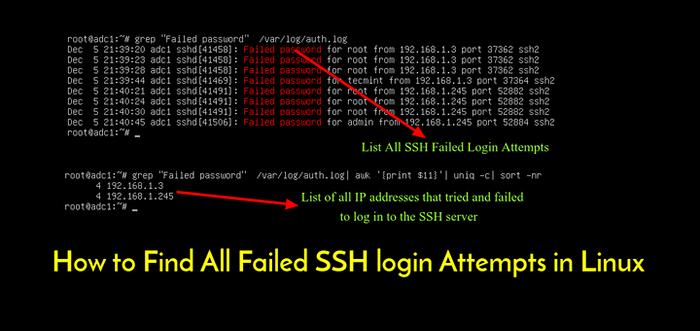

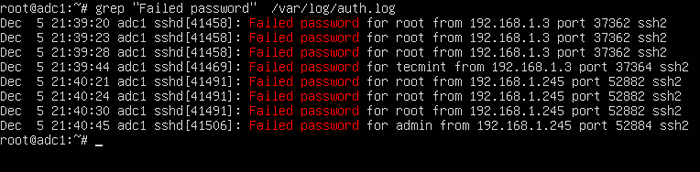

Najprostszym poleceniem do wymienienia wszystkich nieudanych loginów SSH jest to, że pokazano poniżej.

# grep „nieudane hasło”/var/log/auth.dziennik

Lista wszystkich nieudanych prób logowania SSH

Lista wszystkich nieudanych prób logowania SSH Ten sam wynik można również osiągnąć, wydając polecenie CAT.

# cat/var/log/auth.Log | GREP „nieudane hasło”

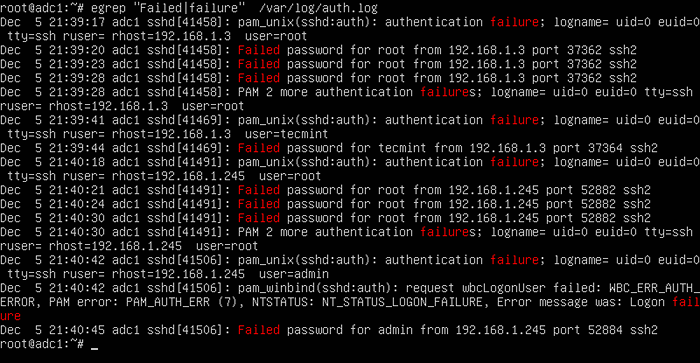

Aby wyświetlić dodatkowe informacje o nieudanych loginach SSH, wydaj polecenie, jak pokazano w poniższym przykładzie.

# egrep „nieudany | niepowodzenie”/var/log/auth.dziennik

Znajdź nieudane loginy SSH

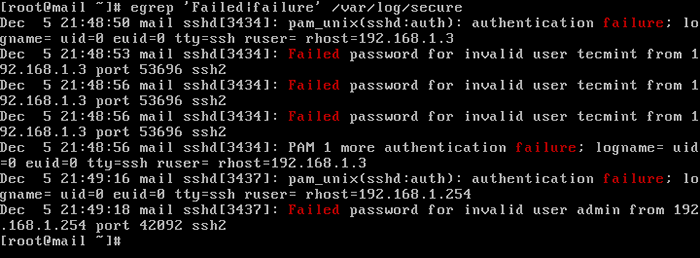

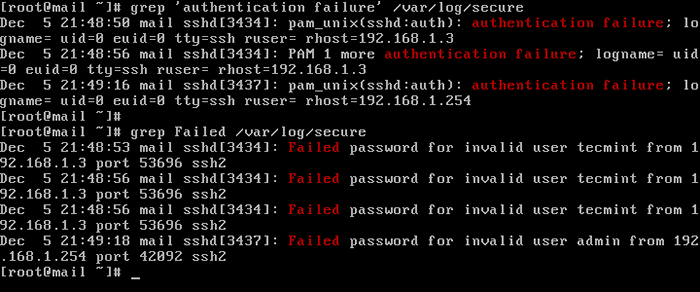

Znajdź nieudane loginy SSH W Centos Lub Rhel, Nieudane sesje SSH są rejestrowane w /var/log/bezpiecznie plik. Wydaj powyższe polecenie oparte na tym pliku dziennika, aby zidentyfikować nieudane loginy SSH.

# egrep „nieudany | awaria”/var/log/bezpieczeństwo

Znajdź nieudane loginy SSH w Centos

Znajdź nieudane loginy SSH w Centos Nieco zmodyfikowana wersja powyższego polecenia w celu wyświetlania nieudanych loginów SSH w Centos lub Rhel jest następująca.

# grep „nieudany”/var/log/bezpieczny # grep „Awaria uwierzytelnienia”/var/log/bezpieczna

Znajdź logowania do uwierzytelnienia SSH

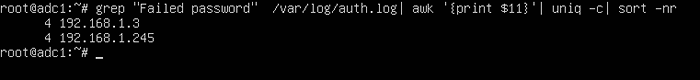

Znajdź logowania do uwierzytelnienia SSH Aby wyświetlić listę wszystkich adresów IP, które wypróbowały i nie udało się zalogować na serwerze SSH wraz z liczbą nieudanych prób każdego adresu IP, wydaj poniższe polecenie.

# grep „nieudane hasło”/var/log/auth.Log | awk 'drukuj 11 $' | uniq -c | sort -nr

Znajdź adresy IP nieudanych login

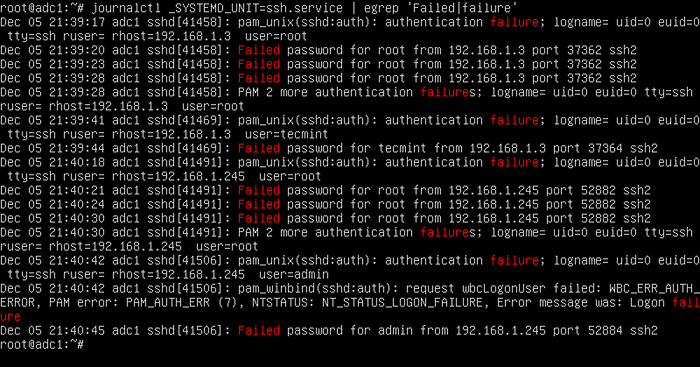

Znajdź adresy IP nieudanych login W nowszych dystrybucjach Linux można zapytać o plik dziennika wykonawczego utrzymywanego przez Demon SystemD za pośrednictwem Journalctl Komenda. Aby wyświetlić wszystkie nieudane próby logowania SSH, powinieneś przekupić wynik przez Grep filtr, jak pokazano w poniższych przykładach polecenia.

# Journalctl _Systemd_unit = ssh.usługa | egrep „nieudany | porażka” # Journalctl _Systemd_unit = sshd.usługa | egrep „nieudany | porażka” #in Rhel, centos

Znajdź nieudane loginy SSH w czasie rzeczywistym

Znajdź nieudane loginy SSH w czasie rzeczywistym W Centos Lub Rhel, Wymień jednostkę demona SSH Sshd.praca, Jak pokazano w poniższych przykładach polecenia.

# Journalctl _Systemd_unit = sshd.usługa | grep „porażka” # Journalctl _Systemd_unit = sshd.usługa | Grep „nieudany”

Po zidentyfikowaniu adresów IP, które często uderzają w serwer SSH w celu zalogowania się do systemu za pomocą podejrzanych kont użytkowników lub nieprawidłowych kont użytkowników, należy zaktualizować reguły systemu zapory, aby zablokować nieudane próby SSH, lub użyć specjalistycznych Oprogramowanie, takie jak porażka, zarządzanie tymi atakami.