Jak zhakować własny system Linux

- 3323

- 675

- Juliusz Sienkiewicz

Hasła są jedynymi kryteriami systemu Bezpieczeństwo Dla większości System. A jeśli chodzi o Linux, Jeśli znasz hasło roota jesteś właścicielem maszyny. Hasła są jako Bezpieczeństwo zmierzyć dla BIOS, Zaloguj sie, Dysk, Aplikacja, itp.

Linux jest uważany za najbardziej Bezpieczny system operacyjny Być zhakowanym lub pękniętym, a w rzeczywistości tak jest, nadal będziemy omawiać niektóre z pętli i wyczyń System Linux. Będziemy używać Centos Linux W całym artykule jako artykuł w celu złamania bezpieczeństwa własnej maszyny.

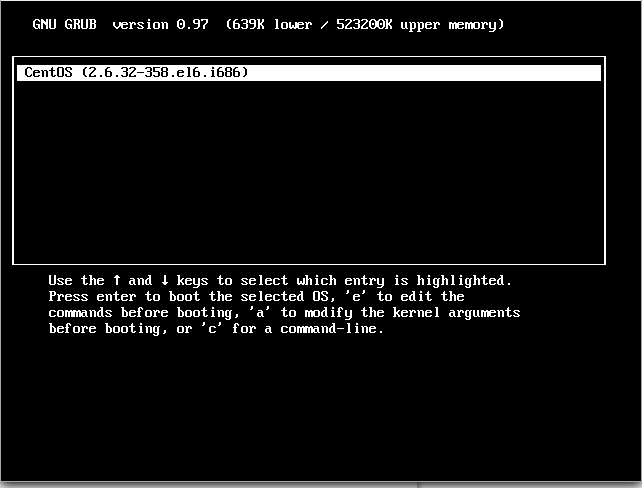

Naciśnij dowolny klawisz, aby przerwać rozruch, gdy tylko Linux buty maszynowe, a otrzymasz ŻARCIE menu.

Ekran rozruchowy Linux

Ekran rozruchowy Linux Naciskać 'mi„Aby edytować i przejść do linii, zaczynając od jądra (Ogólnie 2. linia).

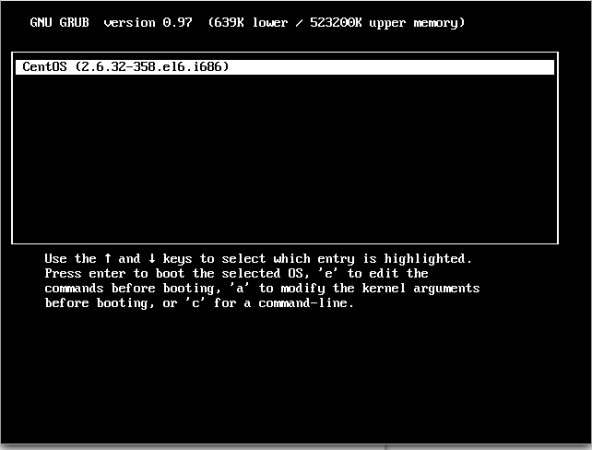

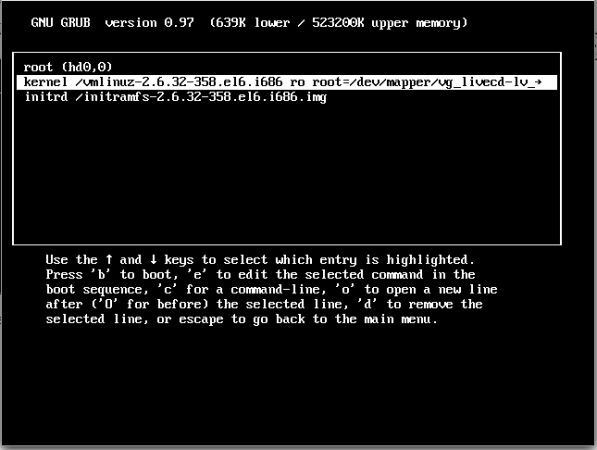

Przełącz na tryb jednego użytkownika

Przełącz na tryb jednego użytkownika Teraz naciśnij 'mi„Aby edytować jądro i dodać”1„Na końcu linii (po jednej pustej przestrzeni) zmuszając go do rozpoczęcia w trybie pojedynczego użytkownika, a tym samym zabranianie go do wprowadzenia domyślnego poziomu biegu. Naciskać 'Wchodzić' Aby zamknąć edycję jądra, a następnie uruchomić się do zmienionej opcji. Aby uruchomić, musisz nacisnąćB'

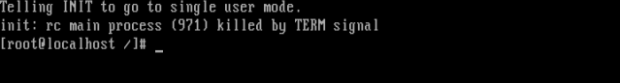

Zalogowany w trybie pojedynczego użytkownika

Zalogowany w trybie pojedynczego użytkownika Teraz jesteś zalogowany pojedynczy użytkownik tryb.

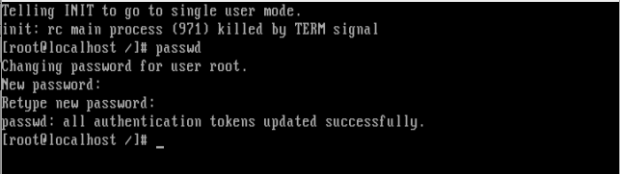

Ustaw hasło roota

Ustaw hasło roota Tak! Teraz używaPasswd„polecenie możemy zmienić hasło roota. A kiedy masz hasło roota, jesteś właścicielem Maszyna Linux - Nie pamiętasz? Możesz teraz przejść na ekran graficzny, aby edytować wszystko i wszystko.

Dodaj nowe hasło roota

Dodaj nowe hasło roota Notatka: Na wypadek, gdyby powyżej 'Passwd„polecenie nie działa dla ciebie i nie otrzymałeś żadnego wyjścia, oznacza to po prostu, że twój Selinux jest w trybie egzekwowania i musisz go najpierw wyłączyć, zanim przejdziesz dalej. Uruchom następujące polecenie przy montorze.

# setenforce 0

A następnie uruchom „”Passwd„polecenie, aby zmienić hasło roota. Ponadto polecenie.

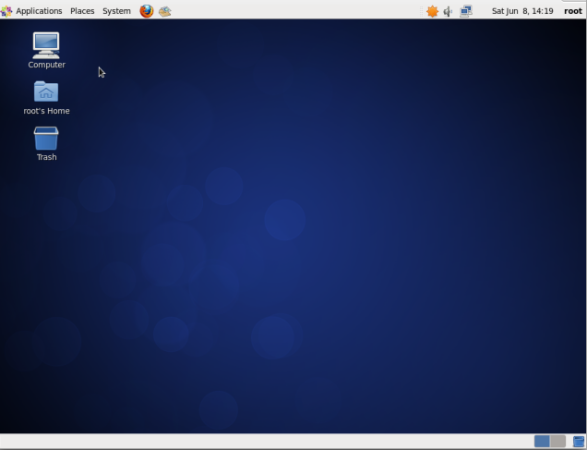

Przełącz na X Windows

Użyj polecenia „Init 5”(Fedora Oparte) systemy i „GDM3”(Debian Systemy oparte).

Przełącz na okno X

Przełącz na okno X Więc nie było to spacerowanie na ciasto Linux Box? Pomyśl o scenariuszu, jeśli ktoś zrobił to na twoim serwerze, Panika! Teraz będziemy się nauczyć, jak chronić nasze Maszyna Linux od modyfikacji przy użyciu trybu pojedynczego użytkownika.

Jak włamaliśmy się do systemu? Za pomocą Pojedynczy użytkownik tryb. OK, Tak więc luka tutaj była - logowanie się do trybu pojedynczego użytkownika bez konieczności wprowadzenia hasła.

Naprawienie tej luki i.mi., Ochrona haseł pojedynczy użytkownik tryb.

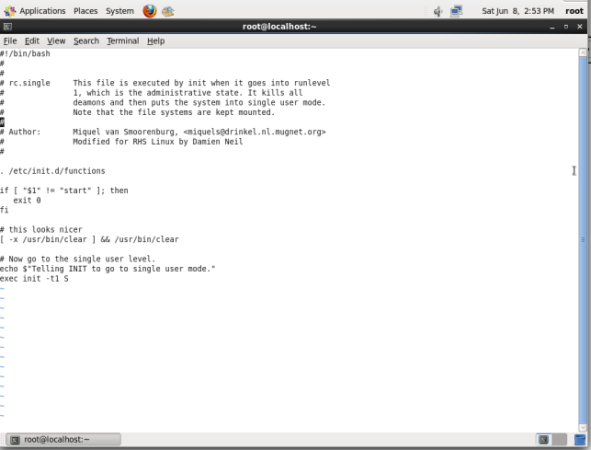

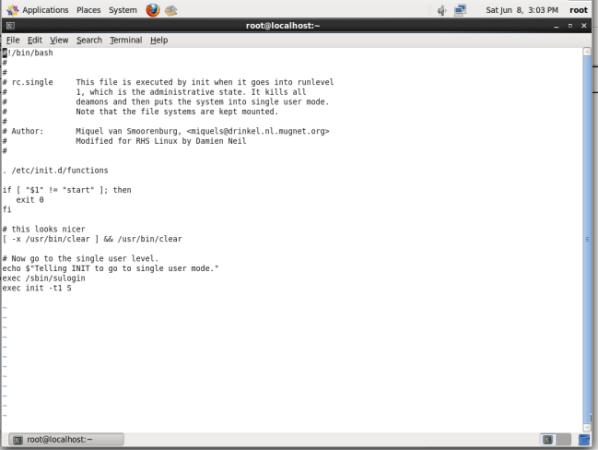

Otwórz plik "/etc/rc1.D/S99Single”W twoim ulubionym edytorze i poszukiwanie linii.

Exec init -t1 s

Po prostu dodaj następujący wiersz powyżej. Zapisz to wyjście.

Exec Sbin/Sulogin

Zanim

Przed podglądem

Przed podglądem Po

Po podglądu

Po podglądu Teraz przed wejściem do trybu pojedynczego użytkownika musisz podać hasło root, aby kontynuować. Sprawdź ponownie, próbując wprowadzić tryb pojedynczego użytkownika po tych zmieniających się powyżej pliku.

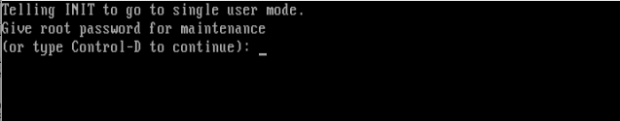

Wprowadź hasło roota dla trybu pojedynczego użytkownika

Wprowadź hasło roota dla trybu pojedynczego użytkownika Dlaczego tego nie sprawdzisz, sam.

Hakuj swój system Linux bez korzystania z trybu pojedynczego użytkownika

Ok, więc teraz poczujesz się lepiej, że twój system jest bezpieczny. Jest to jednak częściowo prawdziwe. To prawda, że twój Linux Box nie można pęknąć za pomocą trybu pojedynczego użytkownika, ale nadal można go zhakować w drugą stronę.

W powyższym kroku zmodyfikowaliśmy jądro, aby wprowadzić tryb pojedynczego użytkownika. Tym razem będziemy również edytować jądro, ale z innym parametrem, zobaczmy, jak ?

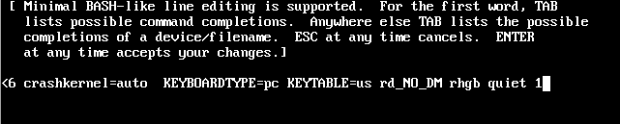

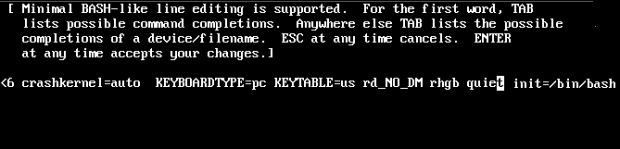

Jako parametr jądra dodaliśmy1„Jednak w powyższym procesie będziemy teraz dodawać”init =/bin/bash ' i uruchom za pomocą 'B'.

Dodaj „init =/bin/bash”

Dodaj „init =/bin/bash” I Ups Ponownie zhakowałeś się do swojego systemu, a monit wystarczy, aby to uzasadnić.

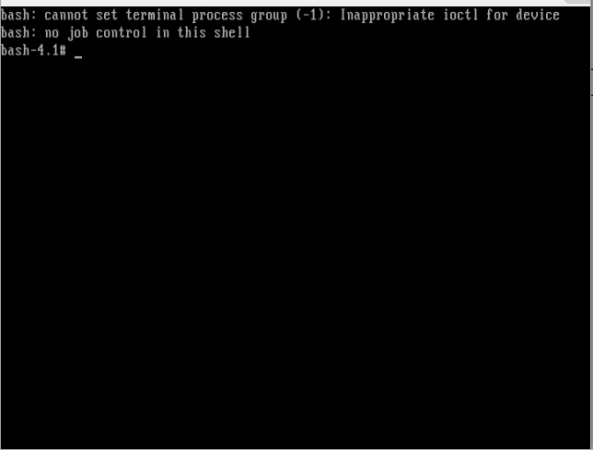

Zhakowany do twojego systemu

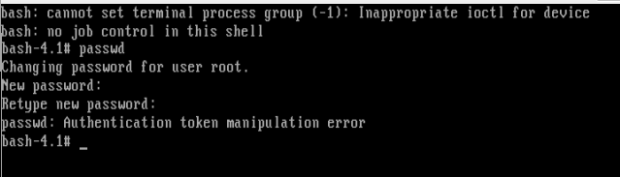

Zhakowany do twojego systemu Teraz próbuję zmienić hasło roota używając tego samego procesu, co podano w pierwszej metodzie, stosującPasswd„Polecenie, mamy coś w rodzaju.

Zmiana hasła roota

Zmiana hasła roota Rozum i rozwiązanie?

- Powód: Korzeń (/) Partycja jest zamontowana Tylko czytać. (Stąd hasło nie zostało napisane).

- Rozwiązanie: Zamontować korzeń (/) partycja z odczytanie zapisu pozwolenie.

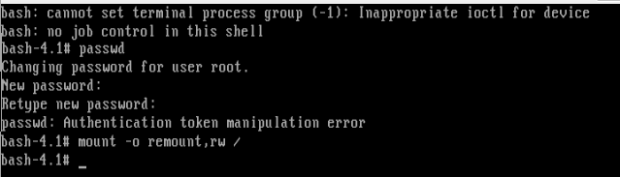

Zamontować partycja root z odczytanie zapisu pozwolenie. Dokładnie wpisz następujące polecenie.

# Mount -o Remount, rw /

Mount / partycja w przeczytaniu zapisu

Mount / partycja w przeczytaniu zapisu Teraz ponownie spróbuj zmienić hasło root za pomocą 'Passwd' Komenda.

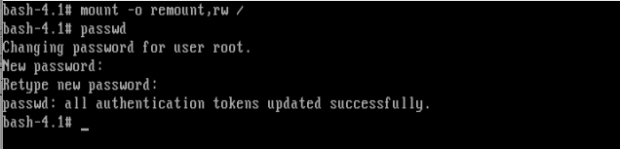

Zmień hasło root

Zmień hasło root Hurra! Włamałeś się do swojego System Linux jeszcze raz. Ohhh Człowiek jest tak łatwym do wykorzystania. NIE! odpowiedź brzmi nie. Wszystko, czego potrzebujesz, to skonfigurowanie swojego systemu.

Wszystkie powyższe dwa procesy dotyczyły ulepszenia i przekazania parametrów do jądra. Więc jeśli zrobimy coś, aby zatrzymać ulepszenie jądra oczywiście nasze pudełko Linux byłoby bezpieczne i nie tak łatwe do złamania. I aby zatrzymać edycję jądra w rozruchu, musimy podać hasło program rozruchowy, I.mi., chronić hasła żarcie (Lilo to kolejny bootloader dla Linux Ale nie będziemy o tym omówić) ładowarka rozruchowa.

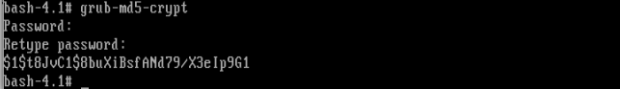

Podać zaszyfrowane hasło do program rozruchowy za pomocą 'Grub-MD5-Crypt„Postępowanie za hasłem. Najpierw zaszyfrowaj hasło

Ładowiec chroniący hasła

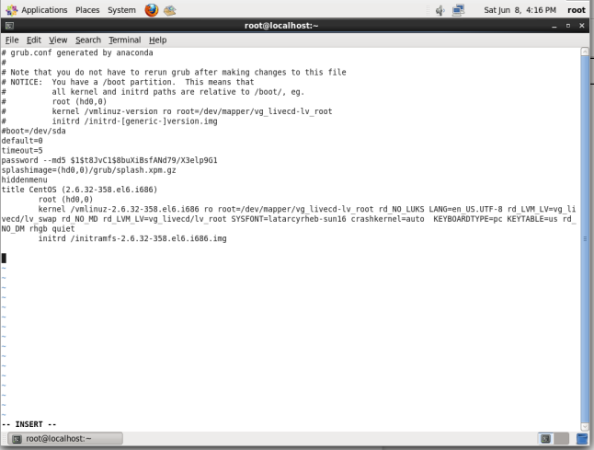

Ładowiec chroniący hasła Skopiuj powyższe zaszyfrowane hasło, dokładnie tak, jak jest i zachowaj bezpieczeństwo, będziemy je używać w następnym kroku. Teraz otwórz swój 'żarcie.conf„Plik za pomocą ulubionego edytora (lokalizacja może być: /etc/grub.conf) i dodaj linię.

Hasło -MD5 $ 1 $ T8JVC1 $ 8BUXIBSFAND79/X3ELP9G1

Zmiana "1 $ $ T8JVC1 $ 8BUXIBSFAND79/X3ELP9G1”Z zaszyfrowanym hasłem, które wygenerowałeś powyżej i bezpiecznie skopiowałeś do innej lokalizacji.

„„żarcie.conf”Plik po włożeniu powyższej linii, zapisz i wyjdź.

żarcie.podgląd Conf

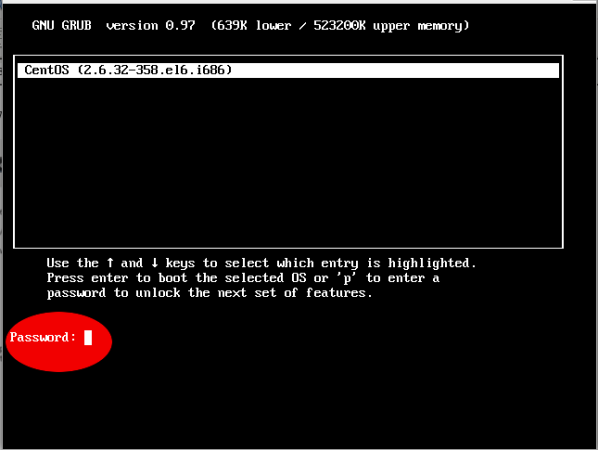

żarcie.podgląd Conf Teraz sprawdzanie krzyżowe, edytując jądro w BOOT, dostaliśmy.

Cross Chaking Boot Loader

Cross Chaking Boot Loader Teraz oddychałbyś, że system jest teraz w pełni bezpieczny i nie jest skłonny do hakowania, jednak gra się nie skończyła.

Lepiej wiedz, że możesz egzekwuj tryb ratowania Do usunąć I modyfikować hasło za pomocą obrazu rozruchowego.

Po prostu umieść swoją instalację CD/DVD na swoim dysku i wybierz System zainstalowany ratunkiem lub użyć dowolnego innego obrazu ratowniczego, możesz nawet użyć Live Linux Distro, zamontować HDD i edytuj ''żarcie.conf„Plik do usunięcia linii hasła, ponownego uruchomienia i ponownie jesteś zalogowany.

Notatka: W tryb ratowania Twój HDD jest zamontowany pod '/MNT/SYSIMAGE'.

# chroot /mnt /sysimage # vi Grub.conf (usuń linię hasła) # Uruchom ponownie

Wiem, że byś pytał- więc gdzie jest koniec. Cóż, powiedziałbym, że to jest.

- Hasło chronią swoje BIOS.

- Zmienić cię Uruchomić rozkaz HDD Po pierwsze, a następnie odpoczynek (CD/DVD, sieć, USB).

- Użyj hasła wystarczająco Długi, Łatwy zapamiętać, Twardy zgadywać.

- Nigdy nie pisz Twoje hasło do dowolnego miejsca.

- Oczywiście użyj Duże litery, Małe litery, Liczby I Specjalny charakter w Twoim hasło w ten sposób utrudniając złamanie.

Ten przewodnik polegał na tym, abyś uświadomił ci fakty i powiedzieć, jak zabezpieczyć swój system. Tecmint.com i pisarz tego artykułu silnie zniechęcają ten przewodnik jako bazę wykorzystania systemu innych. Jest to jedyna odpowiedzialność czytelnika, jeśli angażuje się w taką działalność i za tego rodzaju akt nie pisanie, ani Tecmint.com będzie odpowiedzialny.

Twój Pozytywne komentarze czyni nas czuć się dobrze I zachęca nas I to zawsze poszukuje się od ciebie. Cieszyć się I Czekać na dalsze informacje.

- « Matematyczny aspekt programowania Linux Shell - Część IV

- Redo Backup and Recovery Tool do tworzenia kopii zapasowych i przywracania systemów Linux »