Jak zainstalować i skonfigurować „Cache tylko serwer DNS” z „niezwiązanym” w RHEL/CENTOS 7

- 782

- 168

- Maria Piwowarczyk

Buforowanie serwerów nazw za pomocą 'Nieoprawny'(jest walidającym, rekurytywnym i buforującym oprogramowanie DNS Server), z powrotem w RHEL/CENTOS 6.X (gdzie x jest numerem wersji), użyliśmy wiązać Oprogramowanie do konfigurowania serwerów DNS.

Tutaj w tym artykule będziemy używać 'nieoprawny„Oprogramowanie buforowania w celu zainstalowania i konfigurowania serwera DNS w Rhel/Centos 7 systemy.

Skonfiguruj serwer DNS CAHING w RHEL/CENTOS 7

Skonfiguruj serwer DNS CAHING w RHEL/CENTOS 7 Serwery pamięci podręcznej DNS są używane do rozwiązania dowolnego otrzymywanego zapytania DNS. Jeśli serwer buforuje zapytanie, aw przyszłości te same zapytania żądane przez jakichkolwiek klientów, żądanie zostanie dostarczone z DNS ”nieoprawny„pamięć podręczna, można to zrobić w milisekundach niż po raz pierwszy rozwiązać.

Buforowanie będzie działać jedynie jako agent w celu rozwiązania zapytania klienta od dowolnego z przyszłości. Korzystanie z serwera buforowania skróci czas ładowania stron internetowych, utrzymując bazę danych pamięci podręcznej na serwerze niezwiązanym.

Mój serwer i konfiguracja klienta

Do celów demonstracyjnych będę korzystać z dwóch systemów. Pierwszy system będzie działał jako Gospodarz (Podstawowy) DNS serwer i drugi system będą działać jako lokalny Klient DNS.

Master DNS Server

System operacyjny: Centos Linux Release 7.0.1406 (Core) Adres IP: 192.168.0.50 nazwy hosta: NS.Tecmintlocal.com

Maszyna klienta

System operacyjny: Centos 6 Adres IP: 192.168.0.100 nazwy hosta: Klient.Tecmintlocal.com

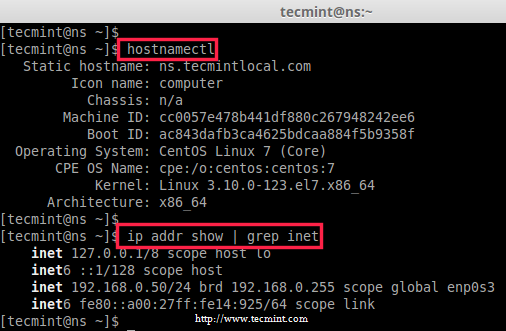

Krok 1: Sprawdź nazwę hosta systemu i IP

1. Przed skonfigurowaniem buforowania serwera DNS upewnij się, że dodałeś poprawną nazwę hosta i skonfigurowałeś prawidłowy statyczny adres IP dla systemu, jeśli nie ustaw System statyczny adres IP.

2. Po ustawieniu poprawnej nazwy hosta i statycznego adresu IP możesz je zweryfikować za pomocą następujących poleceń.

# hostnamEctl # ip addr show | GREP INET

Sprawdź adres IP

Sprawdź adres IP Krok 2: Instalowanie i konfigurowanie niezwiązanych

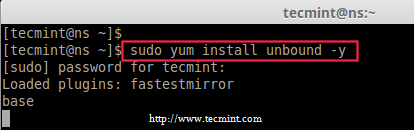

3. Przed zainstalowaniem pakietu „Niezwiązanego” musimy zaktualizować nasz system do najnowszej wersji, po czym możemy zainstalować pakiet niezwiązany.

# Yum Update -y # Yum Instal instalude -y

Zainstaluj nieograniczony pakiet DNS

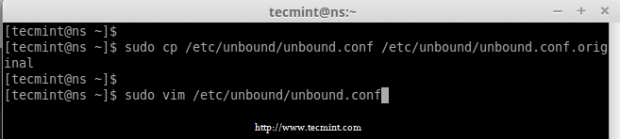

Zainstaluj nieograniczony pakiet DNS 4. Po zainstalowaniu pakietu zrób kopię nieograniczonego pliku konfiguracyjnego przed wprowadzeniem jakichkolwiek zmian w oryginalnym pliku.

# cp/etc/niezwiązany/niezwiązany.conf/etc/niezwiązany/niezwiązany.conf.oryginalny

5. Następnie użyj dowolnego ulubionego edytora tekstu, aby otworzyć i edytować 'nieoprawny.conf' plik konfiguracyjny.

# vim/etc/niezwiązany/niezwiązany.conf

Skopiuj niezwiązaną konfigurację DNS

Skopiuj niezwiązaną konfigurację DNS Po otwarciu pliku do edycji dokonaj następujących zmian:

Interfejsy

Szukaj Interfejs i włącz interfejs, którego będziemy korzystać lub jeśli nasz serwer ma wiele interfejsów, musimy włączyć interfejs 0.0.0.0.

Tutaj był nasz serwer IP 192.168.0.50, Więc zamierzam użyć niezwiązanego w tym interfejsie.

Interfejs 192.168.0.50

Włącz obsługę IPv4 i protokołu

Wyszukaj następujący ciąg i uczyń go 'Tak'.

do-IP4: Tak do -DP: tak do-tcp: tak

Włącz rejestrowanie

Aby włączyć dziennik, dodaj zmienną jak poniżej, zarejestrowałby wszystkie niezbadane czynności.

logfile:/var/log/niezniszcz

Ukryj tożsamość i wersję

Włącz następującego parametru, aby się ukryć ID.serwer I Nazwa hosta.wiązać zapytania.

Ukryj tożsamość: Tak

Włącz następującego parametru, aby się ukryć wersja.serwer I wersja.wiązać zapytania.

Ukryj wersję: tak

Kontrola dostępu

Następnie poszukaj kontrola dostępu zezwolić. Ma to pozwolić, którzy klienci mogą zapytać o nieograniczony serwer.

Tutaj użyłem 0.0.0.0, Oznacza to, że każdy wysyła zapytanie na ten serwer. Jeśli musimy odmówić zapytania dla pewnego zakresu sieci, możemy zdefiniować, która sieć należy odmówić z niezbadanych zapytań.

Dostęp do kontroli: 0.0.0.Zezwól na 0/0

Notatka: Zamiast pozwolić, możemy go wymienić Zezwalaj na_snoop Umożliwi to dodatkowe parametry, takie jak kopać i wspiera zarówno rekurencyjne, jak i nie Rekrencyjne.

Domena niepewna

Następnie poszukaj Insececure domeny. Jeśli nasza domena działa DNS Sec Keys, Musimy zdefiniować nasz serwer dostępny dla Insececure domeny. Tutaj nasza domena będzie traktowana jako niepewna.

Domena-Insecure: „Tecmintlocal.com

Strefy do przodu

Następnie zmień napastnicy W przypadku naszego żądanego zapytania, które nie zostały spełnione przez ten serwer. ) i rozwiąż zapytanie.

strefa naprzód: nazwa: ".„Forward-Addr: 8.8.8.8 Forward-Addr: 8.8.4.4

Wreszcie zapisz i wyrzuć plik konfiguracyjny za pomocą WQ!.

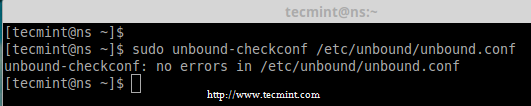

6. Po dokonaniu powyższej konfiguracji zweryfikuj teraz nieoprawny.conf plik dla wszelkich błędów za pomocą następującego polecenia.

# niezniszcz-checkconf/etc/niezwiązany/niezwiązany.conf

Sprawdź niezbadaną konfigurację DNS

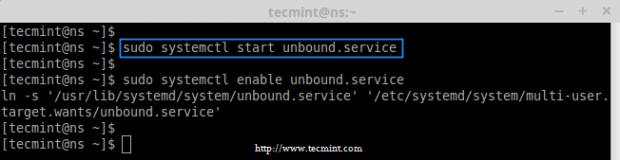

Sprawdź niezbadaną konfigurację DNS 7. Po weryfikacji pliku bez żadnych błędów, możesz bezpiecznie uruchomić „niezwiązaną” usługę i włączyć ją podczas uruchamiania systemu.

# Systemctl rozpocznij niezwiązany.Service # sudo Systemctl włącz niezwiązany.praca

Rozpocznij niezbadaną usługę DNS

Rozpocznij niezbadaną usługę DNS Krok 3: Przetestuj pamięć podręczną DNS lokalnie

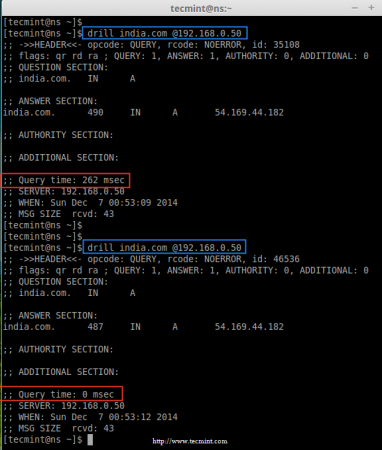

8. Teraz nadszedł czas, aby sprawdzić naszą pamięć podręczną DNS, wykonując „wiertło” (zapytanie)Indie.com' domena. Początkowo 'wiertarka„Wyniki poleceń dla”Indie.com„Domena zajmie kilka milisekund, a następnie zrobi drugie wiertło i notatka Czas zapytania wymaga obu ćwiczeń.

Wiersze Indie.com @192.168.0.50

Sprawdź pamięć podręczną DNS lokalnie

Sprawdź pamięć podręczną DNS lokalnie Czy widziałeś na powyższym wyjściu, pierwsze zapytanie prawie pobrane 262 MSEC do rozwiązania, a drugie zapytanie 0 MSec Aby rozwiązać domenę (Indie.com).

Oznacza to, że pierwsze zapytanie zostaje buforowane w naszej pamięci podręcznej DNS, więc kiedy uruchamiamy „wiercenie” po raz drugi, zapytanie serwowane z naszej lokalnej pamięci podręcznej DNS, w ten sposób możemy poprawić prędkość ładowania stron internetowych.

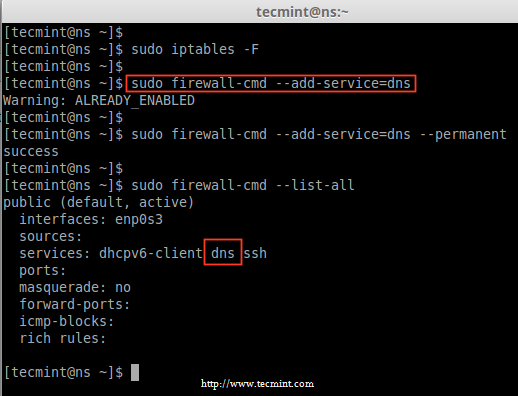

Krok 4: Spłucz iptables i dodaj zasady zapory ogniowej

9. Nie możemy użyć obu iptables I Firewalld W tym samym czasie na tym samym komputerze, jeśli to zrobimy, będzie się ze sobą kolidować, w ten sposób usunięcie reguł ipabable będzie dobrym pomysłem. Aby usunąć lub wypłukać iptables, użyj następującego polecenia.

# iptables -f

10. Po usunięciu reguł IPTABLES na stałe, dodaj teraz usługę DNS do Firewalld lista na stałe.

# firewall-cmd --add-service = dns # firewall-cmd --add-service = dns --Permanent

11. Po dodaniu zasad serwisowych DNS wymień reguły i potwierdź.

# Firewall-Cmd--list-all

Dodaj DNS do Firewalld

Dodaj DNS do Firewalld Krok 5: Zarządzanie i rozwiązywanie problemów

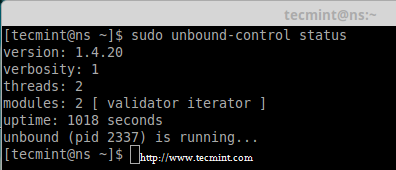

12. Aby uzyskać obecny status serwera, użyj następującego polecenia.

# Status niezwiązanego kontroli

Sprawdź status niezwiązanego DNS

Sprawdź status niezwiązanego DNS Zrzucanie pamięci podręcznej DNS

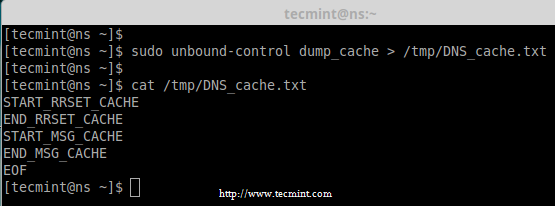

13. Jeśli chcesz mieć zrzut informacji o pamięci podręcznej DNS w pliku tekstowym, możesz przekierować je do niektórych plików za pomocą poniższego polecenia do użytku w przyszłości.

# Unkon-Control Dump_cache> /tmp /dns_cache.tekst

Zapasowe pamięć podręczna DNS

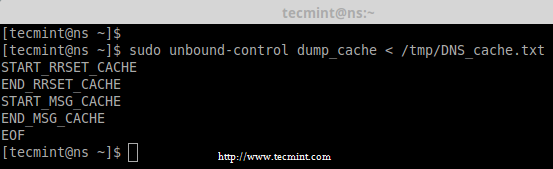

Zapasowe pamięć podręczna DNS 14. Aby przywrócić lub zaimportować pamięć podręczną z porzuconego pliku, możesz użyć następującego polecenia.

# Zrzut_kontroli niezniszczonej < /tmp/DNS_cache.txt

Przywróć pamięć podręczną DNS

Przywróć pamięć podręczną DNS Flushing DNS Records

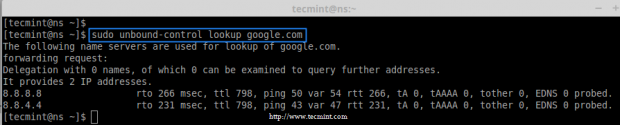

15. Aby sprawdzić, czy konkretny adres został rozwiązany przez naszych napastników na serwerze niezniszczonej pamięci podręcznej, użyj poniższego polecenia.

# wyszukiwanie niezbadania kontroli Google.com

Sprawdź wyszukiwanie DNS

Sprawdź wyszukiwanie DNS 16. Czasami, jeśli nasz serwer pamięci podręcznej DNS nie odpowie na nasze zapytanie, w międzyczasie możemy użyć do wypłukania pamięci podręcznej, aby usunąć informacje, takie jak A, Aaa, Ns, WIĘC, Cname, MX, Ptr itp.… rekordy z pamięci podręcznej DNS. Możemy usunąć wszystkie informacje za pomocą flush_zone To usunie wszystkie informacje.

# Bluf-control flush www.Digitalocean.com # niezwiązany control flush_zone tecmintlocal.com

17. Aby sprawdzić, które napastniki są obecnie używane do rozwiązania.

# Niezbędna lista kontroli_forwardów

Sprawdź bieżące DNS do przodu

Sprawdź bieżące DNS do przodu Krok 6: Konfiguracja DNS po stronie klienta

18. Tutaj użyłem Centos 6 serwer jako mój komputer klienta, IP dla tego komputera jest 192.168.0.100 I użyję mojego niezwiązanego serwera DNS IP (i.mi Podstawowy DNS) W konfiguracji interfejsu.

Zaloguj się do komputera klienta i ustaw Podstawowy serwer DNS IP do IP naszego niezbędnego serwera.

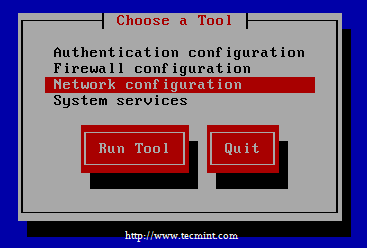

Uruchom polecenie konfiguracyjne i wybierz konfigurację sieci z Tui Menedżer sieci.

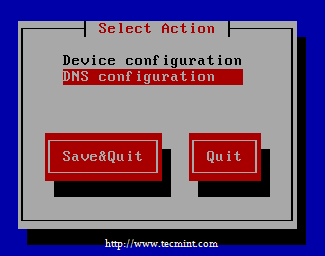

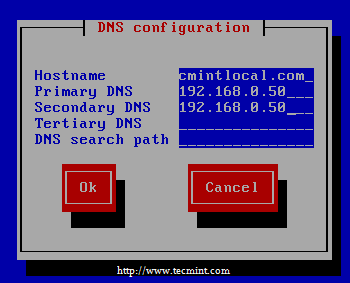

Następnie wybierz DNS konfiguracja, wstaw niezbędny adres IP serwera DNS Podstawowy DNS, Ale tutaj użyłem obu Podstawowy I Wtórny Ponieważ nie mam żadnego innego serwera DNS.

Pierwotne DNS: 192.168.0.50 wtórnych DNS: 192.168.0.50

Wybierz konfigurację sieci

Wybierz konfigurację sieci  Wybierz konfigurację DNS

Wybierz konfigurację DNS  Wprowadź adres IP DNS

Wprowadź adres IP DNS Kliknij OK -> Zapisz i rezygnuj -> Zrezygnować.

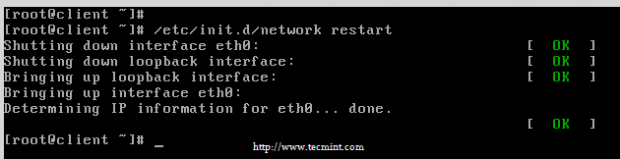

19. Po dodaniu podstawowych i wtórnych adresów IP DNS, nadszedł czas, aby ponownie uruchomić sieć za pomocą następującego polecenia.

# /etc /init.Restartowanie D/Network

Uruchom ponownie sieć

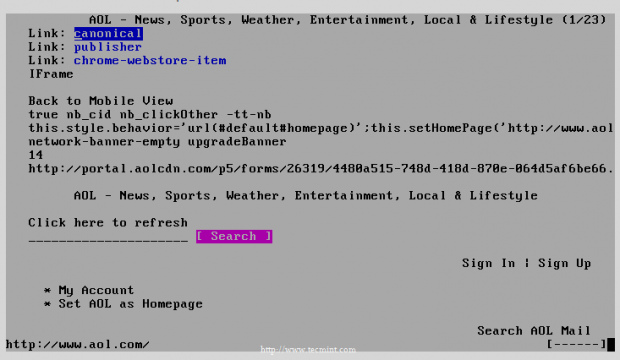

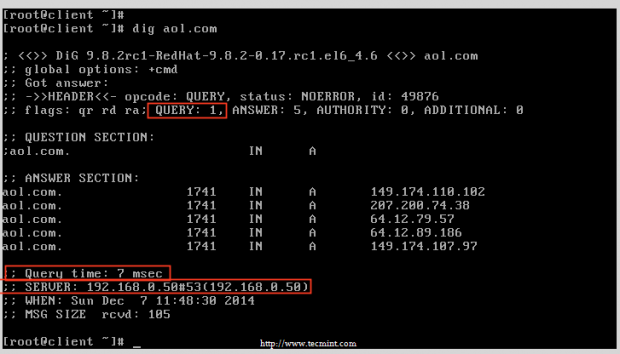

Uruchom ponownie sieć 20. Teraz czas, aby uzyskać dostęp do każdej witryny z komputera klienta i sprawdzić pamięć podręczną na niezwiązanym serwerze DNS.

# Elinks AOL.com # kopa aol.com

Sprawdź stronę internetową

Sprawdź stronę internetową  Strona internetowa zapytania

Strona internetowa zapytania Wniosek

Wcześniej byliśmy przyzwyczajeni do konfigurowania serwera pamięci podręcznej DNS za pomocą pakietu BIND w systemach RHEL i CENTOS. Teraz widzieliśmy, jak skonfigurować serwer pamięci podręcznej DNS za pomocą nieograniczonego pakietu. Mam nadzieję, że rozwiąże to żądanie zapytania szybciej niż Bind Pacakge.

- « Utwórz własne aplikacje „Przeglądarka internetowa” i „rejestrator komputerowy” za pomocą PyGoBject - Część 3

- Konfigurowanie lampy (Linux, Apache, MySQL/MariaDB, PHP i PhpMyAdmin) w Ubuntu Server 14.10 »