Jak zainstalować i skonfigurować Fail2ban na Centos 8

- 2493

- 783

- Maria Piwowarczyk

Ten samouczek pomoże Ci zainstalować i skonfigurować Fail2ban w Centos i Rhel 8 i Fedora Systems. W tym artykule dowiesz się również, jak dodać dowolną konkretną usługę do monitorowania w ramach Fail2ban.

Krok 1 - Zainstaluj Fail2ban na CentOS 8

Przede wszystkim zainstaluj Epel-Release Pakiet do konfigurowania repozytorium Epel Yum w systemie Centos 8. Następnie zainstaluj pakiet Fai2ban RPM za pomocą następujących poleceń.

sudo dnf instalacja epel-release sudo dnf instalacja awarii2ban

Krok 2 - Skonfiguruj Fail2ban

Fail2ban przechowuje pliki konfiguracyjne poniżej /etc/fail2ban informator. ale musimy utworzyć kopię tego pliku jako więzienie.lokalny.

sudo cp/etc/fail2ban/więzienie.conf/etc/fail2ban/więzienie.Lokalny sudo vi/etc/fail2ban/więzienie.lokalny

Teraz musimy wprowadzić niezbędne zmiany więzienie.lokalny Plik do utworzenia zasad zakazu. Edytuj ten plik w swoim ulubionym edytorze i wprowadzaj zmiany [DOMYŚLNY] Sekcja.

[Domyślnie] # „ignoring” może być listą adresów IP, masek CIDR lub hostów DNS. Fail2ban # nie zakazuje hosta, który pasuje do adresu na tej liście. Kilka adresów # można zdefiniować za pomocą separatora przestrzeni (i/lub przecinka). Ignorowanie = 127.0.0.1/8 192.168.1.0/24 # „Bantime” to liczba sekund, w których gospodarz jest zakazany. bantime = 60m # host jest zakazany, jeśli wygenerował „Maxretry” podczas ostatnich sekund „FindTime”. Zgodnie z Ustawienia poniżej #, 2 minuty FindTime = 5m # „Maxretry” to liczba awarii, zanim host zostanie zakazany. Maxretry = 5| 12345678910111213141516 | [Domyślnie] # „ignoring” może być listą adresów IP, masek CIDR lub hostów DNS. Fail2ban# nie zakazuje hosta, który pasuje do adresu na tej liście. Kilka adresów# można zdefiniować za pomocą separatora przestrzeni (i/lub przecinka).Ignorowanie = 127.0.0.1/8 192.168.1.0/24 # „Bantime” to liczba sekund, w których gospodarz jest zakazany.bantime = 60m # host jest zakazany, jeśli wygenerował „Maxretry” podczas ostatnich sekund „FindTime”. Zgodnie z Ustawienia poniżej #, 2 minuty.Maxretry = 5 |

Krok 3 - Chroń SSH/SFTP

Po zakończeniu domyślnej konfiguracji, zejdź w tym samym więzieniu.lokalne i aktualizowane [ssh-eptables] sekcja jak poniżej.

[SSH-IPTABLES] Enabled = true Filter = sshd Action = iptables [name = ssh, port = 22, protocol = tcp] sendmail-whois [name = ssh, dest = root, [chroniony e-mail], senderName = "fail2ban"] logpath =/var/log/secure maxretry = 3

Krok 4 - Chroń FTP

Chrońmy swój serwer FTP (VSFTPD), znajdź poniższy wpis [VSFTPD-IPTABLES] sekcja i wprowadzaj zmiany jak poniżej. Jeśli nie używasz VSFTPD, możesz pominąć tę sekcję.

[vsftpd-eptables] enabled = true Filter = vsftpd Action = iptables [name = vsftpd, port = 21, protocol = tcp] sendmail-whois [name = vsftpd, [chroniony e-mail]] logpath =/var/log/vsftpdpd.Log Maxretry = 5 Bantime = 1800

Krok 5 - Uruchom ponownie usługę i testuj

Po dokonaniu wszystkich zmian zapisz plik i ponownie uruchom usługę Upow2ban za pomocą następującego polecenia.

sudo systemCtl start fail2ban.Service Sudo SystemCtl włącza Fail2ban.praca

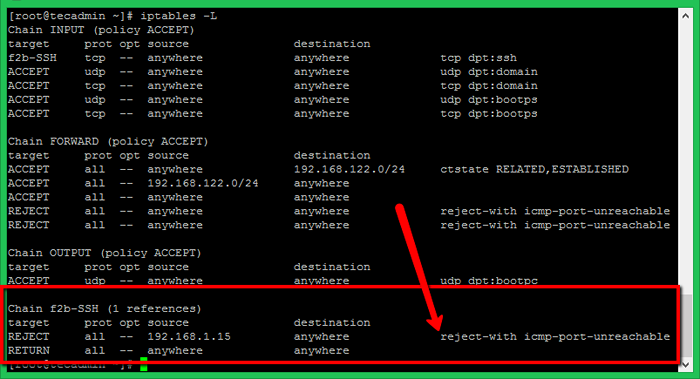

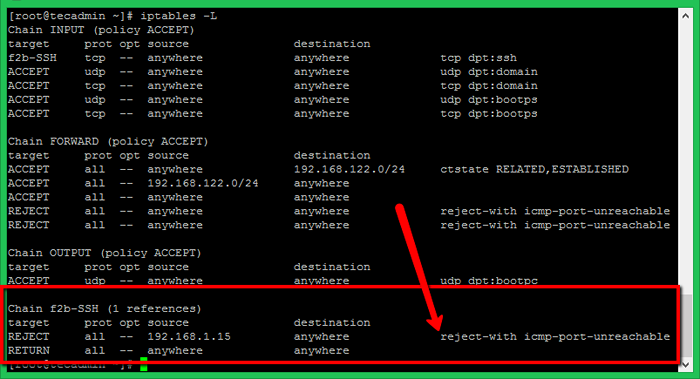

Do celów testowych wypróbowałem SSH z niewłaściwymi poświadczeniami z innej maszyny. Po trzech niewłaściwych próbach, Fail2ban zablokował ten adres IP za pośrednictwem IPTables z odrzuceniem ICMP. Możesz zobaczyć reguły w iptables po blokowaniu adresu IP jak poniżej. W przypadku systemów SSH upewnij się, że SSH ma dostęp do innego adresu IP przed dokonaniem tych testów.

- « Jak zainstalować i skonfigurować Apache na Debian 10

- Jak zainstalować Zend Framework na Ubuntu 18.04 »