Jak zainstalować i skonfigurować Fail2ban na Debian 10

- 1748

- 240

- Igor Madej

Fail2ban to narzędzie używane do poprawy bezpieczeństwa serwera z cyberataków. Umożliwia blokowanie zdalnych adresów IP tymczasowych lub na stałe w oparciu o zdefiniowane ustawienia. Pomaga zabezpieczyć serwer i dane od atakujących.

Ten samouczek zmniejszył kroki w celu zainstalowania Fail2ban w Debian 10 Buster Linux Systems. Zapewnia również początkową konfigurację z Protect SSL za pomocą Fail2ban.

Wymagania wstępne

Musisz mieć działający system Debian 10 z dostępem do konsoli. Zaloguj się do systemu za pomocą konta uprzywilejowanego Sudo.

Krok 1 - Instalowanie Fail2ban

Pakiety Debian Fail2ban są dostępne w ramach domyślnych APT Repozytoria. Wystarczy zaktualizować Apt pamięć podręczną i zainstalować pakiet Debian Fail2ban w swoim systemie.

Otwórz terminal i wpisz:

Aktualizacja sudo aptsudo apt instal instaluj fail2ban -y

Po udanej instalacji upewnij się, że usługa zostanie uruchomiona.

status Sudo Systemctl Fail2ban Upewnij się, że usługa Fail2ban jest uruchomiona.

Krok 2 - Skonfiguruj Fail2ban

Fail2ban przechowuje pliki konfiguracyjne poniżej /etc/fail2ban informator. Więzienie.Plik CONF zawiera podstawową konfigurację, której można użyć do utworzenia nowej konfiguracji. Fail2ban używa osobnego więzienie.lokalny Plik jako konfiguracja, aby uniknąć aktualizacji więzienia.Conf podczas aktualizacji pakietów.

Więc utwórz kopię pliku konfiguracyjnego pod nazwą więzienie.lokalny:

sudo cp/etc/fail2ban/więzienie.conf/etc/fail2ban/więzienie.lokalny Następna edycja więzienie.lokalny plik konfiguracyjny w edytorze tekstu.

sudo vim/etc/fail2ban/więzienie.lokalny Zaktualizuj początkowe ustawienia w ramach [DOMYŚLNY] Sekcja.

- Ignoruj - Lista adresu IP, który należy zignorować z zakazu przez Fail2ban.

[Domyślnie] ignoreip = 127.0.0.1/8 192.168.1.0/24123 [Domyślnie] ignoreip = 127.0.0.1/8 192.168.1.0/24 - Bantime - to liczba sekund, w których gospodarz jest zakazany.

Bantime = 60m1 Bantime = 60m - znaleźć czas - Host jest zakazany, jeśli wygenerował „Maxretry” podczas ostatnich sekund „FindTime”.

FindTime = 5m1 FindTime = 5m - Maxretry - to liczba awarii, zanim gospodarz zostanie zbanowany.

Maxretry = 51 Maxretry = 5

Krok 3 - Zarządzaj usługi Fail2ban

Po dokonaniu wszystkich zmian zapisz plik i ponownie uruchom usługę Upow2ban za pomocą następującego polecenia.

Sudo Systemctl restart nie upadek2ban.pracaSudo Systemctl włącza Fail2ban.praca

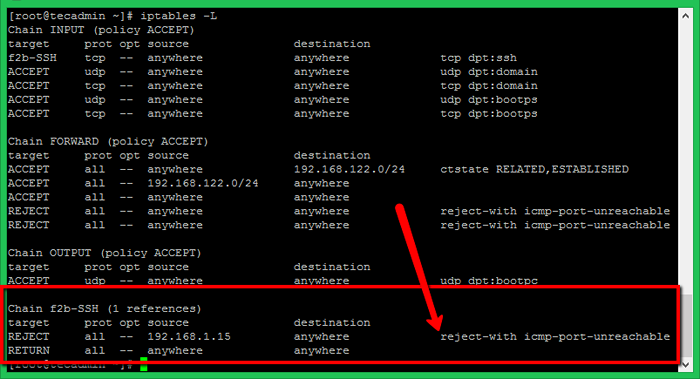

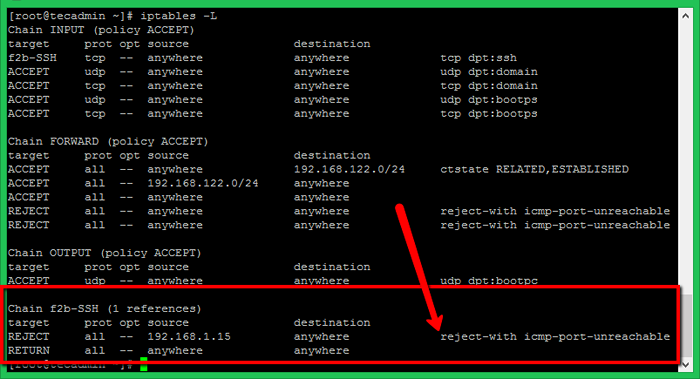

Do celów testowych wypróbowałem SSH z niewłaściwymi poświadczeniami z innej maszyny. Po trzech niewłaściwych próbach, Fail2ban zablokował ten adres IP za pośrednictwem IPTables z odrzuceniem ICMP. Możesz zobaczyć reguły w iptables po blokowaniu adresu IP jak poniżej. W przypadku systemów SSH upewnij się, że SSH ma dostęp do innego adresu IP przed dokonaniem tych testów.

Wniosek

Ten samouczek pomógł ci zainstalować i skonfigurować Fail2ban na Ubuntu 20.System 04 LTS. Additioally podano szczegóły konfiguracji do zabezpieczenia określonych usług, takich jak SSH, SFTP i FTP.

- « Jak zainstalować i skonfigurować Fail2ban na Ubuntu 20.04

- Jak zainstalować Google Cloud SDK na Debian 10 »