Jak zainstalować i skonfigurować serwer NTP i klient w Debian

- 3481

- 200

- Pan Jeremiasz Więcek

Protokół czasowy sieci (NTP) przedstawia unikalną zdolność dla firm do synchronizacji zegarów wszystkich systemów w firmie. Synchronizacja czasu jest ważna z wielu powodów, od znaczków czasowych do bezpieczeństwa po odpowiednie wpisy dziennika.

Kiedy systemy organizacji utrzymują różne czasy zegara, bardzo trudno staje się z punktu widzenia rozwiązywania problemów, aby ustalić, kiedy i na jakich warunkach może nastąpić określone zdarzenie.

NTP Zapewnia łatwy sposób, aby wszystkie systemy utrzymają prawidłowy czas, który z kolei może znacznie uprościć obciążenie dla administratorów/wsparcia technicznego.

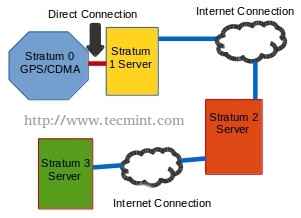

NTP Działa nad założeniem synchronizacji z zegarami referencyjnymi, znanymi również jako „Stratum 0„Serwery. Wszystkie pozostałe serwery NTP stają się następnie serwerem warstwy niższego poziomu w oparciu o to, jak daleko są od serwera referencyjnego.

Początek łańcucha NTP to Stratum 1 serwer, który jest zawsze bezpośrednio podłączony do Stratum 0 Zegar odniesienia. Stąd serwery warstwy niższego poziomu są podłączone za pomocą połączenia sieciowego z serwerem wyższego poziomu warstwy.

Aby uzyskać wyraźniejszą koncepcję, zapoznaj się z poniższym schematem.

Schemat NTP

Schemat NTP Podczas konfigurowania Stratum 0 Lub Stratum 1 Serwer może być wykonany, jest to drogie i dlatego ten przewodnik skupił się na konfiguracji serwera niższej warstwy.

TecMint ma podstawową konfigurację hosta NTP Na następnym linku:

- Jak synchronizować czas z serwerem NTP

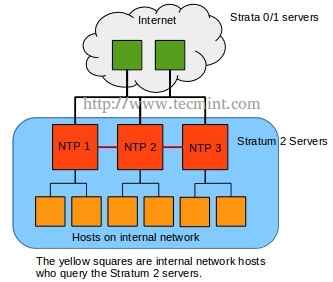

Tam, gdzie ten przewodnik będzie się różnić, zamiast mieć wszystkich hostów w sieci, które zapytają do publicznych serwerów NTP, jeden (lub lepsza praktyka, kilka) serwerów (s) skontaktuje się z publicznym systemem NTP, a następnie zapewni czas dla wszystkich hostów w obrębie hostów lokalna sieć.

Wewnętrzny serwer NTP jest często idealny do oszczędzania przepustowości sieci, a także zapewnienia zwiększonego bezpieczeństwa poprzez ograniczenia NTP i kryptografię. Aby zobaczyć, jak to różni się od pierwszego schematu, zobacz drugi schemat poniżej.

Wewnętrzny schemat NTP

Wewnętrzny schemat NTP Krok 1: Instalacja serwera NTP

1. Pierwszym krokiem do konfigurowania wewnętrznej struktury NTP jest zainstalowanie oprogramowania NTP Server. Pakiet oprogramowania w Debian nazywałNTP„Obecnie zawiera wszystkie narzędzia serwerowe niezbędne do skonfigurowania hierarchii NTP. Jak w przypadku wszystkich samouczków na temat konfiguracji systemu, Źródło Lub sudo Przyjmuje się dostęp.

# apt-get Instaluj ntp # dpkg-get-selekcja ntp [można użyć do potwierdzenia instalowanego NTP] # dpkg -s ntp [można również użyć do potwierdzenia zainstalowanego NTP]

Krok 1: Konfiguracja serwera NTP

2. Po zainstalowaniu NTP nadszedł czas, aby skonfigurować, jakie wyższe serwery Stratum do zapytania na czas. Plik konfiguracyjny dla NTP jest przechowywany w '/etc/ntp.conf'i można go zmodyfikować za pomocą dowolnego edytora tekstu. Ten plik będzie zawierał w pełni kwalifikowane nazwy domeny serwerów wyższego poziomu, ograniczenia ustawione dla tego serwera NTP i wszelkie inne specjalne parametry dla hostów zapytania o ten serwer NTP.

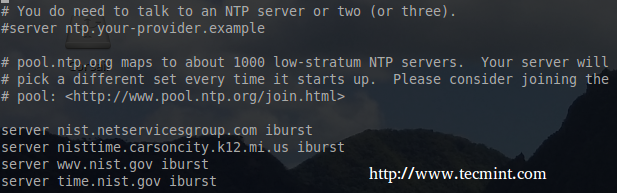

Aby rozpocząć proces konfiguracji, należy skonfigurować serwery wyższego poziomu. Debian domyślnie umieści pulę Debiana NTP w pliku konfiguracyjnym. Są one w porządku do większości celów, ale administrator może odwiedzić Nist Aby określić niektóre serwery lub użyć wszystkich serwerów NIST w okrągły sposób Robin (sugerowana metoda Nist).

W przypadku tego samouczka zostaną skonfigurowane. Plik konfiguracyjny jest podzielony na niektóre główne sekcje i jest domyślnie skonfigurowane dla IPv4 i IPv6 (jeśli chcesz wyłączyć IPv6, wspomniano o tym później). Aby rozpocząć proces konfiguracji, plik konfiguracyjny należy otworzyć za pomocą edytora tekstu.

# nano /etc /ntp.conf

Kilka pierwszych sekcji (Driffile, Statsdir, I Statystyka) są dobrze ustawione na wartości domyślne. Następna sekcja zawiera serwery wyższego poziomu, za pomocą których ten serwer powinien żądać czasu. Składnia dla każdego wpisu serwera jest bardzo prosta:

Czas serwera.nist.Gov iBurst â [Wpis próbki]

Zazwyczaj warto mieć kilka wyższych serwerów Strata do wyboru na tej liście. Ten serwer będzie zapytał wszystkie serwery na liście, aby określić, który z nich jest najbardziej niezawodny. Serwery dla tego przykładu uzyskano z: http: // tf.nist.Gov/TF-CGI/serwery.CGI.

Serwery NTP

Serwery NTP Krok 3: Konfiguracja ograniczeń NTP

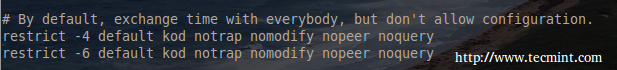

3. Następnym krokiem jest skonfigurowanie ograniczeń NTP. Są one przyzwyczajeni umożliwić Lub uniemożliwić hosty do interakcji z serwerem NTP. Domyślnie NTP jest czasem dla każdego, ale nie zezwala na konfigurację w połączeniach IPv4, jak i IPv6.

Ten serwer jest obecnie używany tylko w sieci IPv4, więc IPv6 został wyłączony w dwa środki. Pierwszą rzeczą, aby wyłączyć IPv6 na serwerze NTP, była zmiana wartości domyślnych, które rozpoczyna się demon. Osiągnięto to poprzez zmianę linii w '/etc/default/ntp'.

# nano/etc/default/ntp

Ntpd_opts = ' -4 -G' [Dodaj '' -4 „Do tego wiersza poinformuje NTPD, aby słuchał tylko IPv4]

Z powrotem w głównym pliku konfiguracyjnym (/etc/ntp.conf), demon NTP zostanie automatycznie skonfigurowany, aby udostępniać czas wszystkim hostom IPv4/6, ale nie zezwala na konfigurację. Można to zobaczyć w następujących dwóch wierszach:

Konfiguracja ograniczona NTP

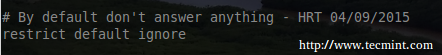

Konfiguracja ograniczona NTP Ntpd działa na dozwolone, chyba że odmówiono. Ponieważ IPv6 był wyłączony, „”Ogranicz -6„Linia można usunąć lub skomentować za pomocą” #

Sieć NTP Ogranicz

Sieć NTP Ogranicz To zmienia domyślne zachowanie NTP, aby zignorować wszystkie wiadomości. Może się to wydawać dziwne, ale czytaj dalej, ponieważ klauzule ograniczające będą używane do dostrojenia dostępu do tego serwera NTP dla hostów, które wymagają dostępu.

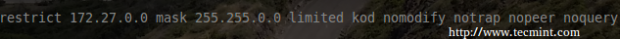

Teraz serwer musi wiedzieć, kto może zapytać serwer na czas i co jeszcze może zrobić z serwerem NTP. Dla tego serwera prywatna sieć 172.27.0.0/16 zostanie użyty do zbudowania ogranicznika zwrotki.

Sieć włączonej NTP

Sieć włączonej NTP Ta linia informuje serwer, aby umożliwić dowolnego hosta z 172.27.0.0/16 Sieć, aby uzyskać dostęp do serwera na czas. Parametry po masce pomagają kontrolować to, co może zrobić którykolwiek z hostów w tej sieci podczas zapytania o serwer. Poświęćmy chwilę, aby zrozumieć każdą z tych opcji ograniczenia:

- Ograniczony: Wskazuje, że jeśli klient powinien nadużywać liczbę kontroli stawek pakietów, pakiety zostaną odrzucone przez sever. Jeśli pakiet Kiss of Death jest włączony, zostanie odesłany z powrotem do obraźliwego gospodarza. Stawki są konfigurowane przez administratora, ale domyślne są zakładane tutaj.

- Kod: Pocałunek śmierci. Jeśli host narusza limit pakietów do serwera, serwer zareaguje z pakietem S KOD na naruszający host.

- Notrap: Odrzuć komunikaty sterujące w trybie 6. Te komunikaty sterujące są używane do programów zdalnego rejestrowania.

- Nomodify: Zapobiega zapytań NTPQ i NTPDC, które zmodyfikowałyby konfigurację serwera, ale zapytania informacyjne są nadal dozwolone.

- Noquery: Ta opcja uniemożliwia hostom zapytającym serwer w poszukiwaniu informacji. Na przykład bez tej opcji hosty mogą używać NTPDC lub NTPQ, aby ustalić, skąd dany serwer czasowy lub inne serwery czasowe, z którymi może się komunikować.

- « Jak zainstalować Zabbix na RHEL 8

- Jak zainstalować bezpłatny certyfikat SSL dla Nginx na Debian 10 »