Jak zainstalować i skonfigurować przykładową usługę z Xinetd na RHEL 8 / Centos 8 Linux

- 2151

- 439

- Klaudia Woś

Xinetd, czyli Demon rozszerzonych usług internetowych, jest tak zwany super-serwer. Możesz skonfigurować go do słuchania w miejscu wielu usług i uruchomienie usługi, która powinna obsłużyć przychodzące żądanie tylko wtedy, gdy tam dotrze do systemu - zapisując zasoby. Chociaż może to nie wydawać się wielką sprawą w systemie, w którym ruch jest stosunkowo stały, ta usługa z przodu innego podejścia ma pewne schludne zalety, takie jak rejestrowanie lub kontrola dostępu.

W tym artykule zainstalujemy Xinetd na RHEL 8 / Centos 8, a my umieścimy Sshd Demon pod jego opieką. Po weryfikacji konfiguracji nieco ulepszymy konfigurację, aby zobaczyć kontrolę dostępu w akcji.

W tym samouczku nauczysz się:

- Jak zainstalować xinetd

- Jak skonfigurować SSHD na RHEL 8 / Centos 8 jako usługa Xinetd

- Jak umożliwić dostęp tylko z określonej sieci do usługi SSHD z Xinetd

- Jak kontrolować ruch z wpisów dziennika Xinetd

Umożliwiając dostęp z określonego segmentu sieci do SSHD.

Umożliwiając dostęp z określonego segmentu sieci do SSHD. Zastosowane wymagania i konwencje oprogramowania

| Kategoria | Wymagania, konwencje lub wersja oprogramowania |

|---|---|

| System | RHEL 8 / CENTOS 8 |

| Oprogramowanie | Xinetd 2.3.15-23, OpenSsh 7.8p1 |

| Inny | Uprzywilejowany dostęp do systemu Linux jako root lub za pośrednictwem sudo Komenda. |

| Konwencje | # - Wymaga, aby podane polecenia Linux są wykonywane z uprawnieniami root bezpośrednio jako użytkownik root lub za pomocą sudo Komenda$ - Wymaga, aby podane polecenia Linux zostały wykonane jako zwykły użytkownik niepewny |

Jak zainstalować usługę XinetD w Red Hat 8 Krok po kroku instrukcje

Xinetd można znaleźć w podstawowych repozytoriach po utworzeniu oficjalnych repozytoriów zarządzania subskrypcją. Sshd serwer jest domyślnie instalowany w dowolnym czerwonym kapeluszu (i prawie dowolnym dystrybucji Linux).

Weź pod uwagę, że

Sshd zostanie wyłączone podczas tej konfiguracji. Nie próbuj ukończyć tego przewodnika w systemie, w którym możesz uzyskać dostęp tylko z SSH, w przeciwnym razie stracisz połączenie z systemem w chwili wyłączenia SSHD, aby uruchomić serwer Xinetd. - Pięść musimy zainstalować

XinetdDemon. UżyjemyDNF:# DNF instaluj xinetd

- Jeśli z jakiegoś powodu system nie zawiera instalacji OpenSSH, możesz instalować pakiety tak jak w tym przypadku

OpenSshpakować w taki sam sposób jak powyżej:# DNF Instaluj OpenSSH

- Xinetd jest wyposażony w domyślny plik konfiguracyjny

/etc/xinetd.conf, a także kilka schludnych przykładów w/etc/xinetd.D/katalog, domyślnie wszystkie wyłączone. Z edytorem tekstu, takim jakviLubNano, Utwórzmy nowy plik tekstowy/etc/xinetd.D/sshZ następującą zawartością (pamiętaj, że nowa linia po nazwie usługi jest obowiązkowa):

KopiujService SSH disable = bez socket_type = protokół strumienia = port - Jeśli

Sshdserwer działa w systemie, musimy go zatrzymać, w przeciwnym razieXinetdNie można wiązać z portem TCP 22. To jest krok, w którym zostaniesz odłączony, jeśli zostaniesz zalogowany przez SSH.# Systemctl Stop Sshd

Jeśli planujemy używać SSHD przez Xinetd w perspektywie długoterminowej, możemy również wyłączyć

Systemdusługa dla niego, aby zapobiec rozpoczęciu się w czasie rozruchu:Systemctl wyłącz Sshd

- Teraz możemy zacząć

Xinetd:# Systemctl start xinetd

I opcjonalnie włącz uruchamianie w czasie rozruchu:

# Systemctl Włącz Xinetd

- Po rozpoczęciu XINETD możemy zalogować się SSH, ponieważ nasza podstawowa konfiguracja nie zawiera żadnych dodatkowych ograniczeń. Aby przetestować usługę, prosimy o zalogowanie się

Lokalny Gospodarz:# SSH LocalHost root@LocalHost's Hasło: Ostatni login: Sun 31 marca 17:30:07 2019 z 192.168.1.7 #

- Dodajmy kolejną linię do

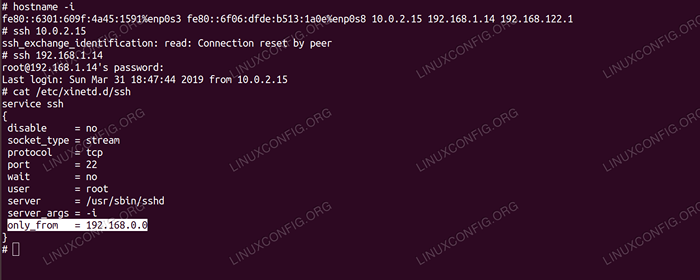

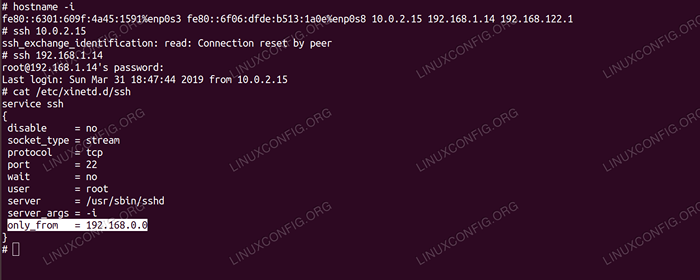

/etc/xinetd.D/ssh, Tuż przed zamykającą bransoletą:[…] Server =/usr/sbin/sshd server_args = -i Tylko_from = 192.168.0.0

Dzięki temu ustawieniu ograniczamy dostęp tylko z segmentu sieci 192.168.*.*. Musimy ponownie uruchomić Xinetd, aby ta zmiana konfiguracji weźmie udział:

# Systemctl restart xinetd

- Nasz maszyna laboratoryjna ma więcej niż jedno interfejsy. Aby przetestować powyższe ograniczenie, postaramy się połączyć, aby połączyć się z jednym interfejsem, który nie jest dozwolony przez konfigurację Xinetd, i taką, która jest rzeczywiście dozwolona:

# nazwa hosta -i Fe80 :: 6301: 609F: 4A45: 1591%ENP0S3 FE80 :: 6F06: DFDE: B513: 1A0E%ENP0S8 10.0.2.15 192.168.1.14 192.168.122.1

Postaramy się otworzyć połączenie z samego systemu, więc nasz źródłowy adres IP będzie taki sam jak miejsce docelowe, z którym próbujemy się połączyć. Dlatego kiedy próbujemy się z nią połączyć

10.0.2.15, Nie wolno nam się łączyć:# SSH 10.0.2.15 ssh_exchange_identification: odczyt: resetowanie połączenia przez peer

Podczas adresu

192.168.1.14znajduje się w dozwolonym zakresie adresu. Otrzymamy monit o hasło i możemy się zalogować:# SSH 192.168.1.14 [email protected]ło 14:

- Ponieważ nie zmieniliśmy domyślnej konfiguracji rejestrowania, nasze próby logowania (lub innymi słowami, nasze próby dostępu do usługi XINETD) zostaną zalogowane do

/var/log/wiadomości. Wpisy dziennika można znaleźć za pomocą prostegoGrep:cat/var/log/wiadomości | GREP XINETD 31 marca 18:30:13 Rhel8lab Xinetd [4044]: Start: SSH PID = 4048 From = :: Ffff: 10.0.2.15 marca 31 18:30:13 Rhel8Lab Xinetd [4048]: Fail: SSH Adres od = :: ffff: 10.0.2.15 marca 31 18:30:13 RHEL8LAB XINETD [4044]: EXIT: SSH Status = 0 PID = 4048 Czas trwania = 0 (s) 31 marca 18:30:18 RHEL8LAB XINETD [4044]: Start: SSH PID = 4050 od = 4050 od = 4050 od = 4050 od = 4050 od = 4050 od = 4050 od = 4050 :: ffff: 192.168.1.14

Te wiadomości ułatwiają wiedzieć, w jaki sposób nasze usługi są dostępne. Chociaż istnieje wiele innych opcji (w tym ograniczanie łączących połączeń lub ustawianie limitu czasu po nieudanych połączeniach, aby zapobiec atakom DOS), ta prosta konfiguracja pokazuje moc tego super-serwera, który może ułatwić życie Sysadmin-szczególnie zatłoczonym, skierowanym do Internetu systemy.

Powiązane samouczki Linux:

- Rzeczy do zainstalowania na Ubuntu 20.04

- Wprowadzenie do automatyzacji, narzędzi i technik Linuksa

- Big Data Manipulacja dla zabawy i zysku Część 1

- Porównanie Linux Apache Prefork vs Pracowni

- Jak skonfigurować serwer OpenVPN na Ubuntu 20.04

- Zaawansowane rejestrowanie i audyt w systemie Linux

- Rzeczy do zrobienia po zainstalowaniu Ubuntu 20.04 Focal Fossa Linux

- Mint 20: Lepsze niż Ubuntu i Microsoft Windows?

- Jak eksportować repozytoria z git-daemonem

- Mastering Bash Script Loops

- « Zainstaluj i skonfiguruj Haproxy na RHEL 8 / Centos 8 Linux

- Jak ulepszyć Ubuntu do 19.04 Disco Dingo »