Jak zainstalować konfigurację zapory serwera (CSF) w Debian/Ubuntu

- 3175

- 341

- Natan Cholewa

ConfigServer I Zapora bezpieczeństwa, Skrócony jako CSF, to open source i zaawansowana zapora zaprojektowana dla systemów Linux. Zapewnia nie tylko podstawową funkcjonalność zapory, ale także oferuje szeroką gamę dodatkowych funkcji, takich jak wykrywanie logowania/wtargnięcia, kontrole exploit, ping ochrony śmierci i wiele więcej.

[Może się również polubił: 10 przydatnych zaporników bezpieczeństwa open source dla systemów Linux]

Dodatkowo zapewnia również integrację interfejsu użytkownika dla szeroko stosowanych paneli sterujących, takich jak CPANEL, Webmin, Vesta CP, Cyberpanel i DirectAdmin. Pełną listę obsługiwanych funkcji i systemów operacyjnych na oficjalnej stronie internetowej Configserver można znaleźć.

W tym przewodniku przeprowadzimy Cię przez instalację i konfigurację ConfigServer Security & Firewall (CSF) NA Debian I Ubuntu.

Krok 1: Zainstaluj zaporę CSF na Debian i Ubuntu

Po pierwsze, musisz zainstalować pewne zależności, zanim zaczniesz instalować CSF Zapora. Na terminalu zaktualizuj indeks pakietu:

Aktualizacja $ sudo apt

Następnie zainstaluj zależności, jak pokazano:

$ sudo apt Zainstaluj libio-socket-ssl-perl git perl iptables libnet-libidn-perl libcrypt-sslay-perl libio-socketin-perl libsocket6-Perl sendmail dnsutils Unzip

Z tego powodu możesz przejść do następnego kroku.

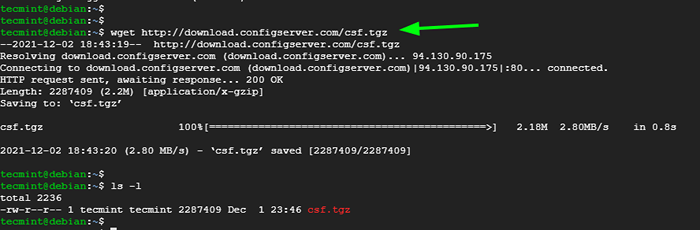

Od CSF nie jest uwzględnione w domyślnie Debian I Ubuntu Repozytoria, musisz go ręcznie zainstalować. Aby kontynuować, pobierz CSF plik tarball, który zawiera wszystkie pliki instalacyjne za pomocą następujące polecenie WGET.

$ wget http: // pobierz.ConfigServer.com/csf.TGZ

Pobiera skompresowany plik o nazwie CSF.TGZ.

Pobierz zaporę konfiguracji serwera

Pobierz zaporę konfiguracji serwera Następnie wyodrębnij skompresowany plik.

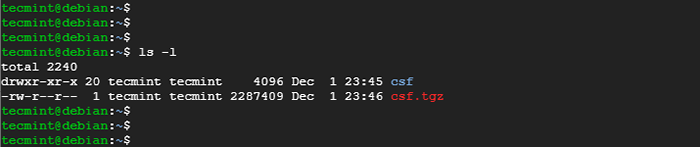

$ tar -xvzf CSF.TGZ

To tworzy folder o nazwie CSF.

$ ls -l

Config Server Firewall Pliki

Config Server Firewall Pliki Następnie przejdź do CSF teczka.

$ CD CSF

Następnie zainstaluj CSF Zapora, uruchamiając pokazany skrypt instalacyjny.

instalacja $ sudo bash.cii

Jeśli wszystko poszło dobrze, powinieneś uzyskać wyjście, jak pokazano.

Zainstaluj zaporę konfiguracji serwera

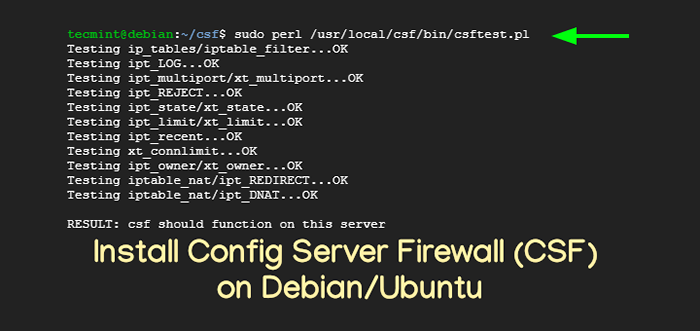

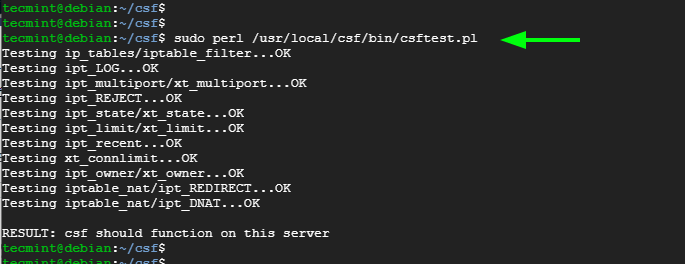

Zainstaluj zaporę konfiguracji serwera W tym momencie, CSF jest zainstalowane. Musisz jednak sprawdzić, czy wymagane iptables są ładowane. Aby to osiągnąć, uruchom polecenie:

$ sudo perl/usr/local/csf/bin/csftest.pl

Wypisz reguły CSF IPTABLES

Wypisz reguły CSF IPTABLES Krok 2: Skonfiguruj zaporę ogniową CSF na Debian i Ubuntu

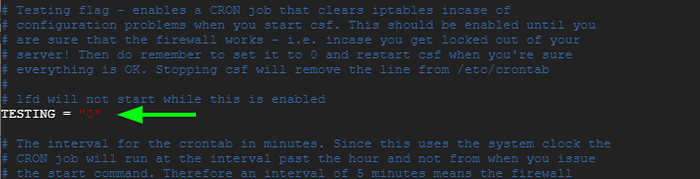

Potrzebna jest dodatkowa konfiguracja, musimy zmodyfikować kilka ustawień, aby włączyć CSF. Więc przejdź do CSF.conf plik konfiguracyjny.

$ sudo nano/etc/csf/csf.conf

Edytuj Testowanie dyrektywa z „1” Do „0” Jak wskazano poniżej.

Testowanie = "0"

Wyłącz testy CSF

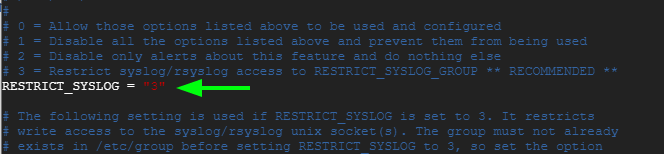

Wyłącz testy CSF Następnie ustaw Rintict_Syslog dyrektywa „3” ograniczyć dostęp do RSYSLOG/SYSLOG tylko do członków Rintict_SysLog_group.

Rintict_Syslog = "3"

Ogranicz dostęp do CSF RSYSLOG

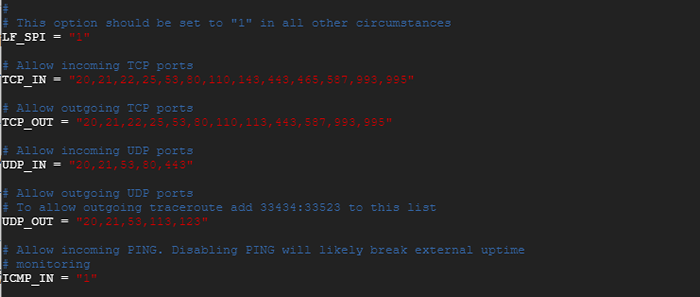

Ogranicz dostęp do CSF RSYSLOG Następnie możesz otworzyć TCP I UDP porty, lokalizując Tcp_in, Tcp_out, UDP_IN, I UDP_OUT dyrektywy.

Domyślnie otwierane są następujące porty.

Tcp_in = "20,21,22,25,53,80,110,143,443,465,587,993 995" tcp_out = "20,22,25,53,53,80,110,113,443,587,993,995" UDP_IN = "20,21,53,80,80,110,113,113,4433,2013,113,113,43,43,120,53,110,113,113,113

Otwórz porty CSF

Otwórz porty CSF Są szanse, że nie potrzebujesz wszystkich otwartych portów, a najlepsze praktyki serwerowe wymagają, aby otworzyć tylko porty, których używasz. Zalecamy usunięcie wszystkich niepotrzebnych portów i pozostawienie tych, które są używane przez usługi działające w systemie.

Po zakończeniu określania potrzebnych portów ponownie załaduj CSF jak pokazano.

$ sudo csf -r

Aby wymienić wszystkie reguły tabeli IP zdefiniowane na serwerze, uruchom polecenie:

$ sudo csf -l

Możesz zacząć i włączyć CSF zapora na starcie w następujący sposób:

$ sudo systemctl start csf $ sudo systemctl włącz CSF

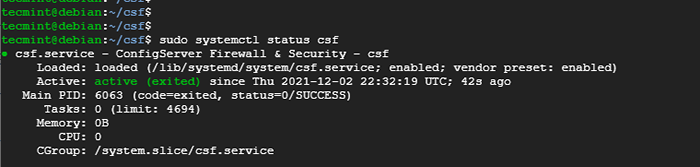

Następnie potwierdź, że firewall działa:

$ sudo systemCTL status CSF

Sprawdź status CSF

Sprawdź status CSF Krok 3: Blokowanie i dopuszczanie adresów IP w zaporze CSF

Jednym z kluczowych funkcji zapory jest możliwość umożliwienia dostępu do serwera lub blokowania adresów IP lub blokowania. Z CSF, Możesz białoumożliwić), czarna lista (zaprzeczyć) lub ignoruj adresy IP poprzez modyfikację następujących plików konfiguracyjnych:

- CSF.umożliwić

- CSF.zaprzeczyć

- CSF.ignorować

Zablokować adres IP w CSF

Aby zablokować adres IP, po prostu uzyskaj dostęp do CSF.zaprzeczyć plik konfiguracyjny.

$ sudo nano/etc/csf/csf.zaprzeczyć

Następnie określ adresy IP, które chcesz zablokować. Możesz określić linię adresów IP po wierszu, jak pokazano:

192.168.100.50 192.168.100.120

Lub możesz użyć Cidr notacja do zablokowania całej podsieci.

192.168.100.0/24

Zezwalaj na adres IP w CSF

Aby umożliwić adres IP za pośrednictwem IPTables i wykluczyć go ze wszystkich filtrów lub bloków, edytuj CSF.umożliwić plik konfiguracyjny.

$ sudo nano/etc/csf/csf.umożliwić

Możesz wymienić adres IP na wiersz lub użyć Cidr adresowanie, jak wcześniej pokazano podczas blokowania IPS.

NOTATKA: Adres IP będzie dozwolony, nawet jeśli zostanie wyraźnie zdefiniowany w CSF.zaprzeczyć plik konfiguracyjny. Aby upewnić się, że adres IP jest zablokowany lub na czarnej liście, upewnij się, że nie jest on wymieniony w CSF.umożliwić plik.

Wyklucz adres IP w CSF

Dodatkowo, CSF Zapewnia możliwość wykluczenia adresu IP z iptables lub filtrów. Dowolny adres IP w CSF.ignorować Plik zostanie zwolniony z filtrów IPTables. Można go zablokować tylko wtedy, gdy określono w CSF.zaprzeczyć plik.

Aby zwolnić adres IP z filtrów, dostęp do CSF.ignorować plik.

$ sudo nano/etc/csf/csf.ignorować

Jeszcze raz możesz wymienić linię IPS według linii lub użyć Cidr notacja.

Wniosek

I to zakończy nasz przewodnik dzisiaj. Mamy nadzieję, że możesz teraz zainstalować i skonfigurować CSF zapora bez żadnych problemów.

- « 20 poleceń NetStat do zarządzania siecią Linux

- Jak ustawić niestandardowy baner ostrzegawczy SSH i MOTD w Linux »