Jak zainstalować serwer OpenLDAP do scentralizowanego uwierzytelniania

- 1415

- 217

- Maria Piwowarczyk

Lekki protokół dostępu do katalogu (LDAP W skrócie) to standard branżowy, lekki, powszechnie używany zestaw protokołów do dostępu do usług katalogowych. Usługa katalogu to współużytkowana infrastruktura informacyjna do dostępu, zarządzania, organizowania i aktualizacji produktów codziennych i zasobów sieciowych, takich jak użytkownicy, grupy, urządzenia, adresy e -mail, numery telefonów, wolumine i wiele innych obiektów.

LDAP Model informacji oparty jest na wpisach. Wpis w katalogu LDAP reprezentuje jedną jednostkę lub informacje i jest jednoznacznie zidentyfikowane przez tak zwane Wytworne imię (Dn). Każdy z atrybutów wpisu ma typ i jedną lub więcej wartości.

Atrybut to informacja powiązana z wpisem. Typy to zwykle struny mnemoniczne, takie jak „Cn”W przypadku nazwy zwyczajowej lub„Poczta”W przypadku adresu e -mail. Każdy atrybut przypisuje się jedną lub więcej wartości składających się z listy oddzielonej przestrzeni.

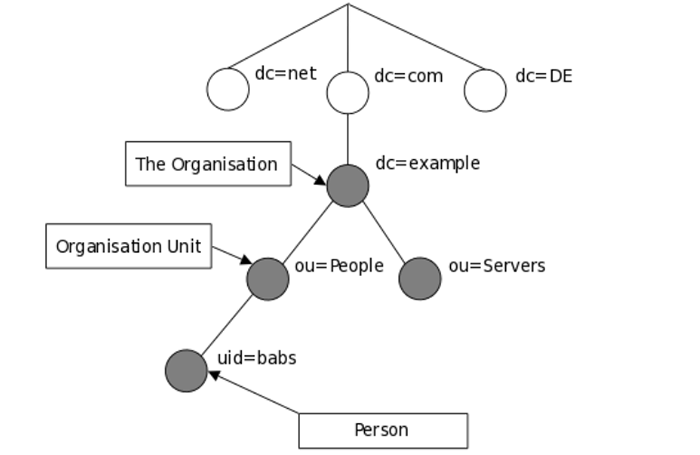

Poniżej znajduje się ilustracja tego, w jaki sposób informacje są ułożone w LDAP informator.

Model informacji LDAP

Model informacji LDAP W tym artykule pokażemy, jak zainstalować i skonfigurować OpenlDap serwer do scentralizowanego uwierzytelniania w Ubuntu 16.04/18.04 I Centos 7.

Krok 1: Instalowanie serwera LDAP

1. Pierwszy zacznij od zainstalowania OpenlDap, implementacja open source LDAP oraz niektóre tradycyjne narzędzia do zarządzania LDAP za pomocą następujących poleceń.

#Yum Instaluj OpenlDap OpenlDap-Servers #Centos 7 $ sudo apt instontuj slapd ldap-piTils #ubuntu 16.04/18.04

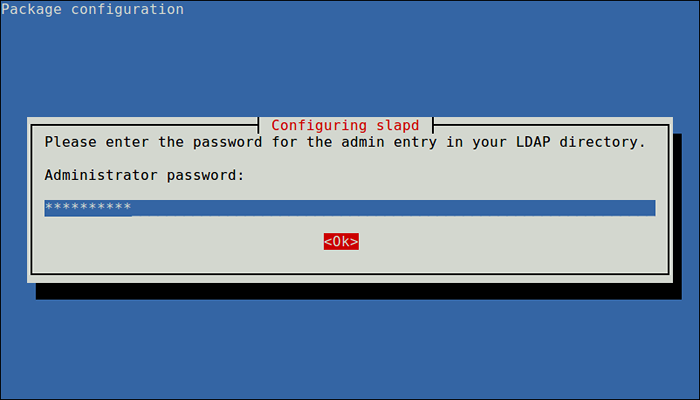

NA Ubuntu, Podczas instalacji pakietu zostaniesz poproszony o wprowadzenie hasła do wpisu administratora w katalogu LDAP, ustaw bezpieczne hasło i potwierdzić.

Skonfiguruj hasło administratora slapd

Skonfiguruj hasło administratora slapd Po zakończeniu instalacji możesz uruchomić usługę, jak wyjaśniono następny.

2. NA Centos 7, Uruchom następujące polecenia, aby rozpocząć OpenlDap Demon serwera, włącz go do automatycznego start w czasie rozruchu i sprawdź, czy jest uruchomiony (włączony Ubuntu Usługa powinna być automatycznie uruchamiana w ramach SystemD, możesz po prostu sprawdzić jej status):

$ sudo systemctl start slapd $ sudo systemctl Włącz slapd $ sudo systemctl status slapd

3. Następnie zezwól na prośby do LDAP Demon serwera przez zaporę, jak pokazano.

#firewall-cmd --add-service = ldap #Centos 7 $ sudo ufw pozwól ldap #ubuntu 16.04/18.04

Krok 2: Konfigurowanie serwera LDAP

Notatka: Nie zaleca się ręcznej edycji konfiguracji LDAP, musisz dodać konfiguracje w pliku i użyć ldapadd Lub ldapModify polecenie załadowania ich do katalogu LDAP, jak pokazano poniżej.

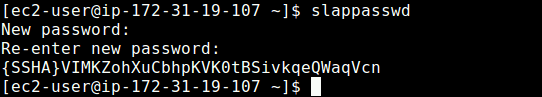

4. Teraz utwórz użytkownika administracyjnego OpenLDAP i przypisz hasło dla tego użytkownika. W poniższym poleceniu tworzona jest wartość Hashed dla podanego hasła, zanotuj go, użyjesz go w pliku konfiguracyjnym LDAP.

$ slappasswd

Utwórz użytkownika administratora LDAP

Utwórz użytkownika administratora LDAP 5. Następnie utwórz Ldif plik (ldaprootpasswd.ldif), który służy do dodania wpisu do katalogu LDAP.

$ sudo vim ldaprootpasswd.ldif

Dodaj w nim następujące treści:

DN: olcDatabase = 0 config, cn = config cangeType: modyfikuj Dodaj: olcrootpw olcrootpw: ssha hasło_created

Wyjaśnienie powyższych par atrybutów:

- Olcdatabaza: Wskazuje określoną nazwę instancji bazy danych i można je zwykle znaleźć w środku /etc/openlDap/slapd.d/cn = config.

- cn = config: Wskazuje globalne opcje konfiguracji.

- HASŁO: to wymykany ciąg uzyskany podczas tworzenia użytkownika administracyjnego.

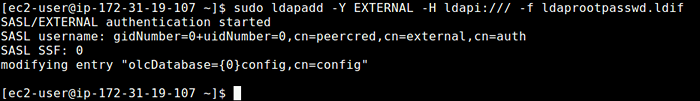

6. Następnie dodaj odpowiedni wpis LDAP, określając URI odnoszące się do serwera LDAP i pliku powyżej.

$ sudo ldapadd -y zewnętrzny -h ldapi: /// -f ldaprootpasswd.ldif

Dodaj parametry z pliku hasła root

Dodaj parametry z pliku hasła root Krok 3: Konfigurowanie bazy danych LDAP

7. Teraz skopiuj przykładowy plik konfiguracyjny bazy danych Slapd do /var/lib/ldap katalog i ustaw prawidłowe uprawnienia na pliku.

$ sudo cp/usr/share/openlDap-servers/db_config.przykład/var/lib/ldap/db_config $ sudo chown -r ldap: ldap/var/lib/ldap/db_config $ sudo systemctl restart slapd

8. Następnie zaimportuj podstawowe schematy LDAP z /etc/openlDap/schemat katalog w następujący sposób.

$ sudo ldapadd -y zewnętrzne -h ldapi: /// -f/etc/openlDap/schema/cosine.ldif $ sudo ldapadd -y zewnętrzny -h ldapi: /// -f/etc/openlDap/schema/nis.ldif $ sudo ldapadd -y zewnętrzne -h ldapi: /// -f/etc/openlDap/schema/inetorgperson.ldif

9. Teraz dodaj swoją domenę w bazie danych LDAP i utwórz plik wywołany ldapdomain.ldif dla twojej domeny.

$ sudo vim ldapdomain.ldif

Dodaj w nim następującą zawartość (zastąp przykład swojej domeny i hasłem uzyskaną wcześniej wartością Hashed):

DN: OLCDATABASE = 1 Monitor, CN = Config CangeType: Modyfikuj Wymień: Olcaccess olcAccess: 0 do * przez DN.base = "gidnumber = 0+uidnumber = 0, cn = peercred, cn = zewnętrzny, cn = auth" odczytany przez DN.base = "cn = menedżer,DC = przykład,dc = com "odczyt przez * Brak dn: olcDatabase = 2 hdb, cn = config cangeType: modyfikuj zamień: olcsuffix olcsuffix: DC = przykład,dc = com dn: olcDatabase = 2 hdb, cn = config cangeType: modyfikuj zamień: olcrootdn olcrootdn: cn = menedżer,DC = przykład,dc = com dn: olcDatabase = 2 hdb, cn = config cangeType: modyfikuj Dodaj: olcrootpw olcrootpw: ssha hasło dn: olcDatabase = 2 hdb, cn = config cangeType: modyfikuj dodaj: olcaccess olcasccess: 0 do attrs = userPassword, shadowlastchange by dn = "cn = menedżer,DC = przykład,dc = com "Write by Anonimowy auth autor: Self Write by * none olcaccess: 1 do dn.base = "" przez * odczyt olcaccess: 2 do * przez dn = "cn = menedżer, dc = przykład, dc = com" pisz przez * odczyt

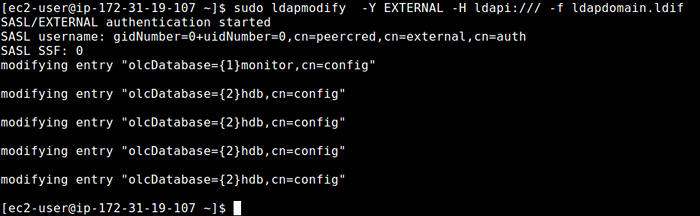

10. Następnie dodaj powyższą konfigurację do bazy danych LDAP za pomocą następującego polecenia.

$ sudo ldapmodify -y zewnętrzny -h ldapi: /// -f ldapdomain.ldif

Konfiguracja domeny załadunku

Konfiguracja domeny załadunku 11. W tym kroku musimy dodać kilka wpisów do naszych LDAP informator. Utwórz inny plik o nazwie Baseldapdomain.ldif z następującą treścią.

DN: DC = Przykład, DC = COM ObjectClass: TOP OBIEKCLASS: DCOBject ObjectClass: Organizacja O: Przykład COM DC: Przykład DN: CN = Manager, DC = Przykład, DC = COM OBIEKCJA CN: Organizacja Organizacja CN: Menedżer Opis: Directory Manager DN: ou = ludzie, dc = przykład, dc = com obiektclass: organizacationalUnit OU: People DN: OU = Group, DC = przykład, DC = COM ObjectClass: OrganizationalUnit Ou: Group

Zapisz plik, a następnie dodaj wpisy do katalogu LDAP.

$ sudo ldapadd -y zewnętrzny -x -d cn = menedżer, dc = przykład, dc = com -w -f bazydomina.ldif

12. Następnym krokiem jest utworzenie użytkownika LDAP dla przykład, Tecmint, i ustaw hasło dla tego użytkownika w następujący sposób.

$ sudo użytkownik

13. Następnie utwórz definicje grupy LDAP w pliku o nazwie ldapgroup.ldif z następującą treścią.

DN: cn = menedżer, ou = grupa, dc = przykład, dc = com obiektowa klasa: top obiektclass: posixgroup gidnumber: 1005

W powyższej konfiguracji, Gidnumber jest KOŁOWACIZNA W /etc/grupa Do Tecmint i dodaj go do katalogu OpenLDAP.

$ sudo ldapadd -y zewnętrzny -x -w -d "cn = menedżer, dc = przykład, dc = com" -f ldapgroup.ldif

14. Następnie utwórz inny Ldif Plik o nazwie Ldapuser.ldif i dodaj definicje użytkownika Tecmint.

dn: uid = tecMint, ou = ludzie, dc = przykład, dc = com obiektclass: TOP OBIETNICLASS: Konto ObjectClass: PosixAccount ObjectClass: ShadowAccount CN: TecMint UID: TecMint UIDNumber: 1005 Gidnumber: 1005 Homedirectory: /home /tecMint UserPassword: Ssha hasło_Here loginshell: /bin /bash gecos: Tecmint ShadowlastChange: 0 Shadowmax: 0 ShadowWarning: 0

Następnie załaduj konfigurację do katalogu LDAP.

$ ldapadd -y zewnętrzny -x -d cn = menedżer, dc = przykład, dc = com -w -f ldapuser.ldif

Po skonfigurowaniu centralnego serwera do uwierzytelnienia ostateczną częścią jest włączenie klienta uwierzytelnianie się za pomocą LDAP, jak wyjaśniono w tym przewodniku:

- Jak skonfigurować klient LDAP do podłączenia uwierzytelniania zewnętrznego

Aby uzyskać więcej informacji, zobacz odpowiednią dokumentację z katalogu dokumentów OpenlDAP, a użytkownicy Ubuntu mogą zapoznać się z przewodnikiem OpenLDAP Server.

Streszczenie

OpenlDap jest implementacją LDAP w LDAP w Linux. W tym artykule pokazaliśmy, jak zainstalować i skonfigurować serwer OpenLDAP do scentralizowanego uwierzytelniania, w Ubuntu 16.04/18.04 i Centos 7. Jeśli masz pytanie lub przemyślenia do podzielenia się, nie wahaj się do nas za pośrednictwem poniższego formularza komentarza.

- « Jak monitorować bezpieczeństwo serwera Linux za pomocą Osquery

- Jak zainstalować PM2 do uruchomienia węzła.Aplikacje JS na serwerze produkcyjnym »