Jak zainstalować VSFTPD na RHEL 8 / Centos 8

- 4845

- 1196

- Laura Zygmunt

Ten samouczek zawiera czytelnikom instrukcje dotyczące instalacji i konfigurowania serwera VSFTPD FTP na serwerze RHEL 8 / Centos 8. Ten przewodnik rozpocznie się od podstawowej domyślnej konfiguracji, na której dodamy bezpieczną konfigurację TLS, dostęp do anonimowego dostępu i konfiguracji trybu pasywnego.

W tym samouczku nauczysz się:

- Jak zainstalować serwer VSFTPD FTP.

- Jak otworzyć zaporę ogniową dla przychodzących połączeń FTP.

- Jak zabezpieczyć połączenie FTP z TLS.

- Jak zezwolić na anonimowe połączenia.

VSFTPD FTP Połączenie na serwerze / centa 8 / centos 8.

VSFTPD FTP Połączenie na serwerze / centa 8 / centos 8. Zastosowane wymagania i konwencje oprogramowania

| Kategoria | Wymagania, konwencje lub wersja oprogramowania |

|---|---|

| System | RHEL 8 / CENTOS 8 |

| Oprogramowanie | VSFTPD: wersja 3.0.3 |

| Inny | Uprzywilejowany dostęp do systemu Linux jako root lub za pośrednictwem sudo Komenda. |

| Konwencje | # - Wymaga, aby podane polecenia Linux są wykonywane z uprawnieniami root bezpośrednio jako użytkownik root lub za pomocą sudo Komenda$ - Wymaga, aby podane polecenia Linux zostały wykonane jako zwykły użytkownik niepewny |

Podstawowa konfiguracja VSFTPD Instrukcje krok po kroku

W tej sekcji po prostu zainstalujemy serwer VSFTPD FTP, otworzymy porty zapory i przetestować połączenia.

- Zainstaluj pakiet VSFTPD.

VSFTPDPakiet można zainstalować za pomocą menedżera pakietów DNF:# DNF instaluj vsftpd

- Wykonaj kopię i przejrzyj domyślny plik konfiguracyjny VSFTPD. Najpierw wykonaj kopię oryginalnego pliku konfiguracyjnego:

# mv/etc/vsftpd/vsftpd.conf/etc/vsftpd/vsftpd.conf_orig

Zacznijmy od czystego pliku konfiguracyjnego:

# grep -v ^#/etc/vsftpd/vsftpd.conf_orig>/etc/vsftpd/vsftpd.conf

Twój nowy

/etc/vsftpd/vsftpd.confKonfiguracja powinna wyglądać podobnie do tego poniżej:

Kopiujanonimous_enable = nie local_enable = tak, write_enable = tak local_umask = 022 dirmessage_enable = tak xferlog_enable = tak connect_from_port_20 = tak xferlog_std_format = tak słuchanie = nie słuchanie_ipv6 = tak pam_service_name = vsftpd userList_Enable = tak - Rozpocznij demon VSFTPD i ustaw go, aby zacząć po ponownym uruchomieniu:

# Systemctl start vsftpd # Systemctl Włącz VSFTPD

- Otwórz zapory FTP Port 21 Połączenia przychodzące:

um

- Przetestować połączenie FTP z zdalnego hosta za pomocą

ftpKomenda. Użyj zwykłych poświadczeń użytkownika, aby zalogować się. Na przykład utwórz połączenie FTP z hostemRHEL8-FTP.Linuxconfig.org:# FTP RHEL8-FTP.Linuxconfig.Org połączony z RHEL8-FTP.Linuxconfig.org. 220 (VSFTPD 3.0.3) Nazwa (RHEL8-FTP.Linuxconfig.org: Lubos): Linuxconfig 331 Podaj hasło. Hasło: 230 login udało się. Zdalny typ systemu to UNIX. Korzystanie z trybu binarnego do przesyłania plików. ftp>

To kończy podstawową konfigurację i testowanie VSFTPD. W następnej sekcji dodamy warstwę bezpieczeństwa, konfigurując nasz serwer VSFTPD FTP za pomocą TLS.

Zabezpieczenie VSFTPD z instrukcjami połączenia TLS krok po kroku

W tej sekcji po prostu zainstalujemy serwer VSFTPD FTP, otworzymy porty zapory i przetestuj połączenia.

- Zainstaluj OpenSSL. Ten pakiet może już być dostępny w systemie RHEL8. Aby zainstalować OpenSSL Run:

# DNF Instaluj OpenSSL

- Wygeneruj samowystarczalny certyfikat lub użyj istniejącego certyfikatu. W tym przykładzie wygenerujemy klucz prywatny

VSFTPD.kluczi podpisany certyfikatVSFTPD.crt. Zostaniesz poproszony o odpowiedź na niektóre pytania. Zapraszam do pozostawienia większości z nich jako domyślnychNazwa zwyczajowa:# OpenSsl Req -Newkey RSA: 2048 -nodes -keyout/etc/pki/tls/private/vsftpd.Klucz -x509 -Days 365 -out/etc/pki/tls/certs/vsftpd.crt Generowanie klucza prywatnego RSA… ++++… +++++ pisanie nowego klucza prywatnego do '/etc/pki/tls/private/vsftpd.Klucz '----- Zaraz zostaniesz poproszony o wprowadzenie informacji, które zostaną włączone do Twojego żądania certyfikatu. To, co zamierzasz wejść, to tak zwana nazwa wyróżniająca lub DN. Istnieje sporo pól, ale możesz zostawić puste pola na niektórych polach, jeśli wejdziesz, będzie wartość domyślna.', pole pozostanie puste. ----- Nazwa kraju (2 kod literowy) [XX]: Nazwa stanu lub prowincji (pełna nazwa) []: Nazwa lokalizacji (np. Miasto) [Domyślne miasto]: Nazwa organizacji (np. Firma) [Domyślna firma Ltd]: Nazwa jednostki organizacyjnej (np. Sekcja) []: nazwa zwyczajowa (np. nazwa lub nazwa hosta twojego serwera) []:RHEL8-FTP.Linuxconfig.org Adres e -mail []: #

- Skonfiguruj VSFTPD dla połączenia szyfrowanego TLS. Otwórz swój istniejący VSFTPD

/etc/vsftpd/vsftpd.confKonfiguracja i dodaj następującą konfigurację oprócz istniejących linii:

Kopiujrsa_cert_file =/etc/pki/tls/certs/vsftpd.crt rsa_private_key_file =/etc/pki/tls/private/vsftpd.Klucz ssl_enable = tak zezwolenie_anon_ssl = nie Force_Local_Data_SSL = Tak Force_local_logins_ssl = Tak SSL_TLSV1 = Tak SSL_SSLV2 = NO SSL_SSLV3 = Nie wymaga_ssl_reuse = nie ssl_ciphers = High - Uruchom ponownie VSFTPD:

# Systemctl restart vsftpd

- Przetestuj połączenie TLS VSFTPD FTP. NOTATKA

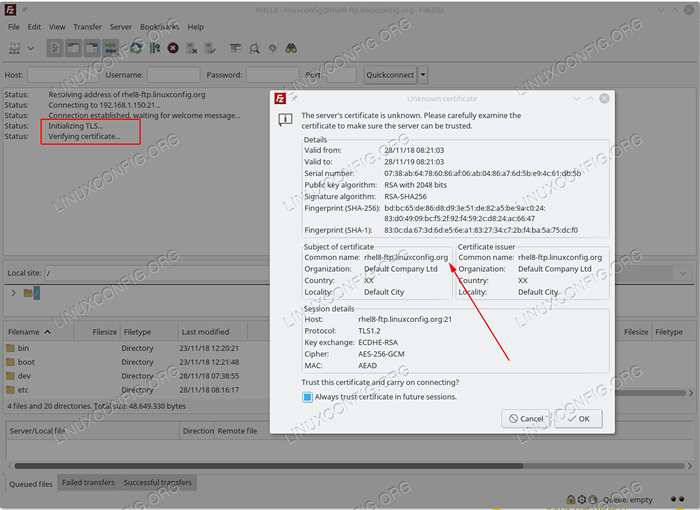

Należy pamiętać, że dopóki nie otworzyłeś odpowiednich portów w zaporze serwera RHEL 8.Użyj klienta FTP, który obsługuje połączenia TLS, na przykład FileZilla:

Ustanowienie połączenia TLS z serwerem VSFTPD FTP RHEL 8.

Ustanowienie połączenia TLS z serwerem VSFTPD FTP RHEL 8.

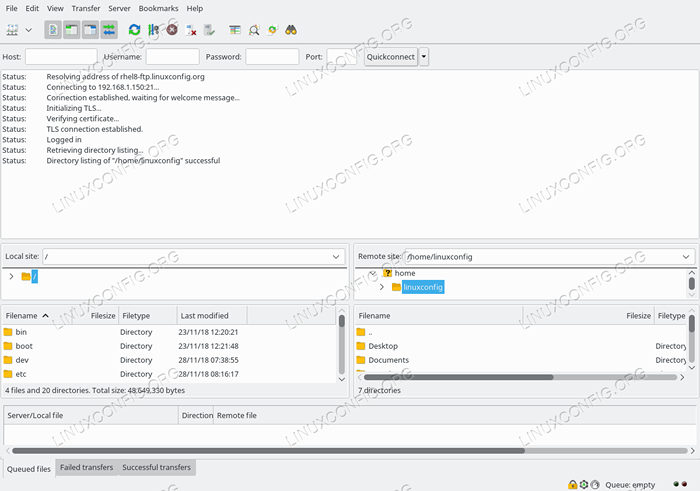

Podłączony do serwera VSFTPS RHEL 8 z bezpiecznym połączeniem TLS.

Podłączony do serwera VSFTPS RHEL 8 z bezpiecznym połączeniem TLS.

Wydaje się, że wszystko jest w porządku. W następnej sekcji dodamy funkcję pasywnego połączenia do naszego serwera VSFTPD FTP.

Dodaj tryb pasywny do instrukcji VSFTPD krok po kroku

- Otwórz swój istniejący VSFTPD

/etc/vsftpd/vsftpd.confKonfiguracja i dodaj następującą konfigurację, oprócz istniejących linii:

KopiujPASV_ENABLE = Tak Pasv_min_port = 10000 Pasv_max_port = 10100 - Uruchom ponownie VSFTPD:

# Systemctl restart vsftpd

- Otwórz zasięg portów zapory, aby pomieścić porty pasywne:

# Firewall-CMD --PerManent --Zone = public --add-port = 10000-10100/tcp # firewall-cmd--relad

Zezwalaj na anonimowe dostęp do instrukcji dostępu

- Otwórz swój istniejący VSFTPD

/etc/vsftpd/vsftpd.confkonfiguracja i zmieńanonimowa_enableIZezwalaj na_anon_ssllinie doTAK:

Kopiujanonimous_enable = tak zezwolić_anon_ssl = tak - Uruchom ponownie VSFTPD:

# Systemctl restart vsftpd

Załącznik

Dla Twojej wygody finał /etc/vsftpd/vsftpd.conf Plik konfiguracyjny pokazano poniżej:

anonimous_enable = tak local_enable = tak, write_enable = tak local_umask = 022 dirmessage_enable = tak xferlog_enable = tak connect_from_port_20 = tak xferlog_std_format = tak, słuchaj = nie słuchaj_ipv6 = tak pam_service_name = vsftpd userlist_enable = tak rsa_ceg.crt rsa_private_key_file =/etc/pki/tls/private/vsftpd.Klucz ssl_enable = tak zezwolić_anon_ssl = tak Force_local_data_ssl = Tak Force_local_logins_ssl = Tak SSL_TLSV1 = Tak SSL_SSLV2 = NO SSL_SSLV3 = Nie wymaga_ssl_reuse = nie SSL_CIPHERS = High Pasv_Enable = Tak Pas Powiązane samouczki Linux:

- Jak skonfigurować VSFTPD na Debian

- Skonfiguruj serwer FTP w systemie Linux

- Jak skonfigurować serwer FTP/SFTP i klient na Almalinux

- Rzeczy do zainstalowania na Ubuntu 20.04

- Wprowadzenie do automatyzacji, narzędzi i technik Linuksa

- Rzeczy do zainstalowania na Ubuntu 22.04

- Zainstaluj Arch Linux na stacji roboczej VMware

- Rzeczy do zrobienia po zainstalowaniu Ubuntu 20.04 Focal Fossa Linux

- Jak skonfigurować serwer OpenVPN na Ubuntu 20.04

- Mastering Bash Script Loops