Jak zarządzać infrastrukturą ADBA4 z linii poleceń Linux - część 2

- 1938

- 51

- Ignacy Modzelewski

Ten samouczek obejmie kilka podstawowych codziennych poleceń, których musisz użyć, aby zarządzać Kontroler domeny AD Samba4 infrastruktura, taka jak dodawanie, usuwanie, wyłączanie lub wymienianie użytkowników i grup.

Przyjrzymy się również, jak zarządzać zasadami bezpieczeństwa domeny i jak wiązać użytkowników AD z lokalnym uwierzytelnianiem PAM, aby użytkownicy reklam mogli wykonywać lokalne loginy w kontrolerze domeny Linux.

Wymagania

- Utwórz infrastrukturę ADBA4 na Ubuntu 16.04 - Część 1

- Zarządzaj infrastrukturą Active Directory Samba4 z systemu Windows10 przez RSAT - Część 3

- Zarządzaj kontrolerem domeny AD Samba4 DNS i zasadami grupy z systemu Windows - Część 4

Krok 1: Zarządzaj Samba Ad DC z wiersza poleceń

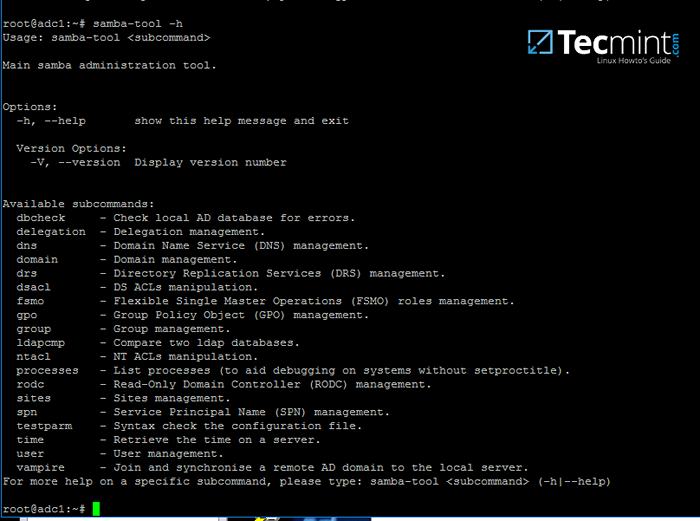

1. Samba ad DC można zarządzać Samba-tool Narzędzie wiersza poleceń, które oferuje świetny interfejs do administracji domeny.

Za pomocą interfejsu Samba narzędzi można bezpośrednio zarządzać użytkownikami i grupami domeny, zasadami grupy domen, stronami domen, usługami DNS, replikacją domeny i innych krytycznych funkcji domeny.

Aby przejrzeć całą funkcjonalność na-na-narzędzia Samba, po prostu wpisz polecenie z uprawnieniami root bez żadnej opcji lub parametru.

# Samba -tool -h

Samba -tool - Zarządzaj narzędziem administracyjnym samba

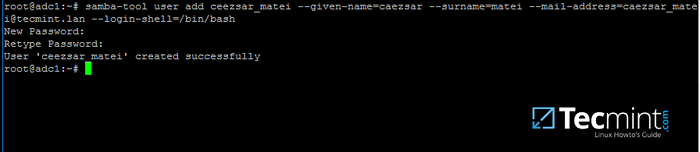

Samba -tool - Zarządzaj narzędziem administracyjnym samba 2. Teraz zacznijmy używać Samba-tool użyteczność do administrowania Active Directory Samba4 i zarządzaj naszymi użytkownikami.

Aby utworzyć użytkownika w reklamie, użyj następującego polecenia:

# użytkownik Samba-Naol Dodaj swój_domain_user

Aby dodać użytkownika z kilkoma ważnymi dziedzinami wymaganymi przez AD, użyj następującej składni:

--------- Przejrzyj wszystkie opcje --------- # Użytkownik samba-na-dool -h # samba użytkownik dodaj swój_domain_user--given-name = your_name--surname = your_username [e-mail chroniony]-Login-shell =/bin/bash

Utwórz użytkownika na reklamie samba

Utwórz użytkownika na reklamie samba 3. Lista wszystkich użytkowników domeny AD Samba można uzyskać, wydając następujące polecenie:

# Lista użytkowników Samba-Naol

Wymień użytkowników reklam Samba

Wymień użytkowników reklam Samba 4. Aby usunąć Użytkownik domeny reklamowej Samba Użyj poniższej składni:

# Użytkownik samba-tool Usuń swój_domain_user

5. Zresetuj hasło użytkownika domeny samba, wykonując poniższe polecenie:

# SetPassword użytkownika Samba-Naol Your_domain_user

6. Aby wyłączyć lub włączyć konto użytkownika AD Samba, użyj poniższego polecenia:

# Użytkownik Samba-Tool Wyłącz swój_domain_user # Samba-tool Użytkownik Włącz swój_domain_user

7. Podobnie grupami Samba można zarządzać za pomocą następującej składni polecenia:

--------- Przejrzyj wszystkie opcje --------- # grupa samba-naoków dodana -h # samba-naool grupa Dodaj swoją_doksę

8. Usuń grupę domeny samby, wydając poniższe polecenie:

# grupa samba-naool

9. Aby wyświetlić wszystkie grupy domeny samba, uruchom następujące polecenie:

# Lista grupowych samba-tool

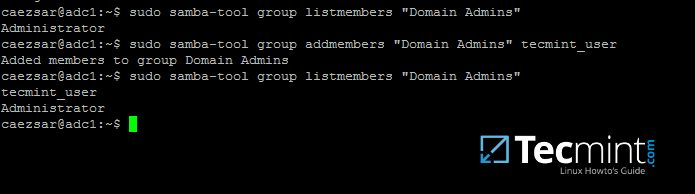

10. Aby wymienić wszystkie członki domeny samby w określonej grupie, użyj polecenia:

# Listmers grupy samba „Twoja grupa_doków”

Wymień członków domeny samby grupy

Wymień członków domeny samby grupy 11. Dodanie/usuwanie członka z grupy domeny samby można wykonać, wydając jedno z następujących poleceń:

# Grupa samba-naool addMember

12. Jak wspomniano wcześniej, interfejs wiersza poleceń Samby naok może być również używany do zarządzania zasadami domeny i bezpieczeństwa Samby.

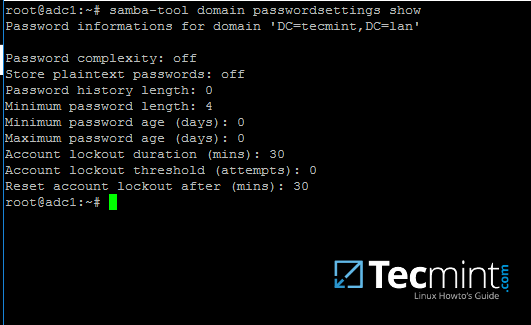

Aby przeglądać ustawienia hasła do domeny Samby, użyj poniższego polecenia:

# Pokaż hasła do domeny samba-tool

Sprawdź hasło do domeny samby

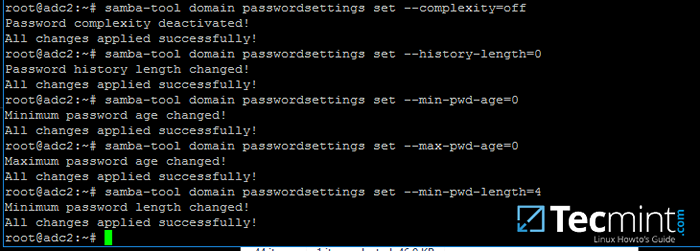

Sprawdź hasło do domeny samby 13. W celu zmodyfikowania zasad haseł domeny samba, takich jak poziom złożoności hasła, starzenie się hasła, długość, ile starych hasło do zapamiętania i inne funkcje bezpieczeństwa wymagane dla kontrolera domeny użyj poniższego zrzutu ekranu jako przewodnika.

---------- Wypisz wszystkie opcje poleceń ---------- # hasła do domeny samba -naoła -h -h

Zarządzaj ustawieniami hasła domeny samby

Zarządzaj ustawieniami hasła domeny samby Nigdy nie używaj zasad zasad haseł, jak pokazano powyżej w środowisku produkcyjnym. Powyższe ustawienia są używane tylko do celów demonstracyjnych.

Krok 2: Lokalne uwierzytelnianie Samba za pomocą kont Active Directory

14. Domyślnie użytkownicy AD nie mogą wykonywać lokalnych login w systemie Linux na zewnątrz Samba ad DC środowisko.

Aby zalogować się w systemie za pomocą Active Directory Konto musisz wprowadzić następujące zmiany w środowisku systemu Linux i zmodyfikować Samba4 AD DC.

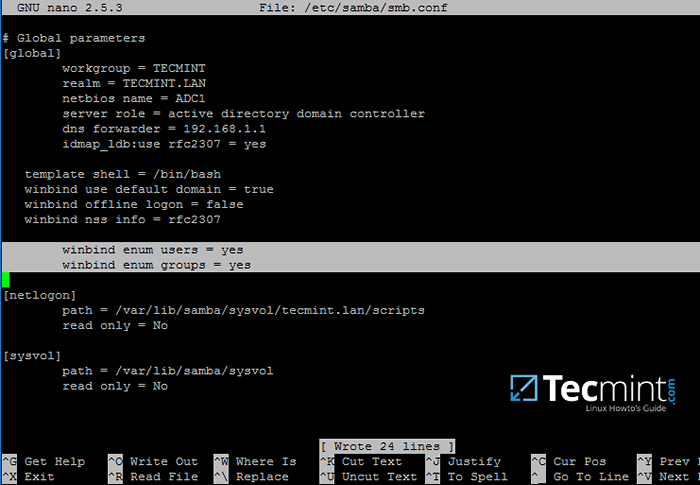

Najpierw otwórz główny plik konfiguracyjny Samba i dodaj poniższe wiersze, jeśli brakuje, jak pokazano na poniższym zrzucie ekranu.

$ sudo nano/etc/samba/smb.conf

Upewnij się, że w pliku konfiguracyjnym pojawiają się następujące instrukcje:

WinBind enum Users = Tak WinBind enum Group = Tak

Uwierzytelnianie Samba za pomocą kont użytkowników Active Directory

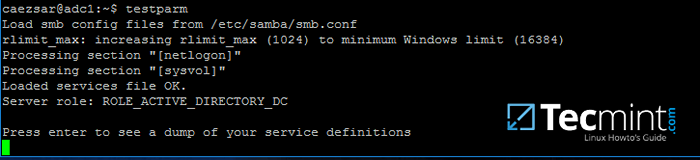

Uwierzytelnianie Samba za pomocą kont użytkowników Active Directory 15. Po dokonaniu zmian użyj TestParm Narzędzie do upewnienia się, że nie można znaleźć błędów w pliku konfiguracyjnym Samba i ponownie uruchom demony samba, wydając poniższe polecenie.

$ testParm $ sudo systemctl restart samba-ad-dc.praca

Sprawdź konfigurację Samby pod kątem błędów

Sprawdź konfigurację Samby pod kątem błędów 16. Następnie musimy zmodyfikować lokalne pliki konfiguracyjne PAM, aby dla Active Directory Samba4 Konta, aby móc uwierzytelnić i otworzyć sesję w systemie lokalnym oraz utworzyć katalog domowy dla użytkowników po pierwszym logowaniu.

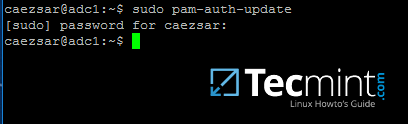

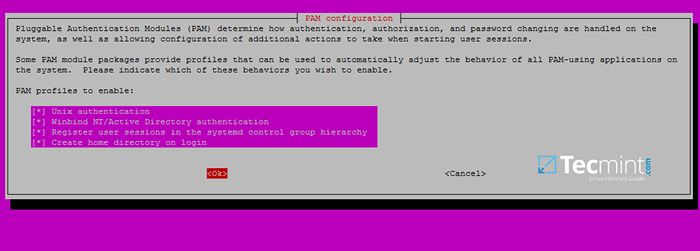

Użyj PAM-Auth-update polecenie otwierania wiersza konfiguracji PAM i upewnij się, że włączysz wszystkie profile PAM za pomocą [przestrzeń] Klucz, jak pokazano na poniższym zrzucie ekranu.

Po zakończeniu uderzenia [Patka] klucz do przejścia OK i zastosuj zmiany.

$ sudo pam-autout-update

Skonfiguruj PAM dla Samba4 AD

Skonfiguruj PAM dla Samba4 AD  Włącz moduł uwierzytelniania PAM dla użytkowników AD Samba4

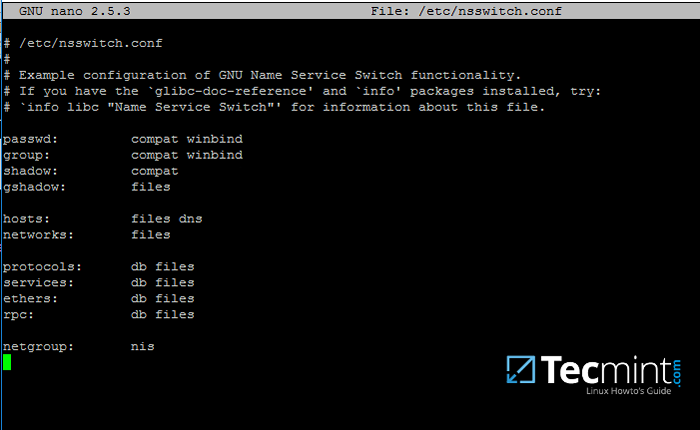

Włącz moduł uwierzytelniania PAM dla użytkowników AD Samba4 17. Teraz otwarte /etc/nsswitch.conf plik z edytorem tekstu i dodaj Oświadczenie WinBind Na końcu hasła i linii grupowych, jak pokazano na poniższym zrzucie ekranu.

$ sudo vi /etc /nsswitch.conf

Dodaj przełącznik usług Windbind dla samby

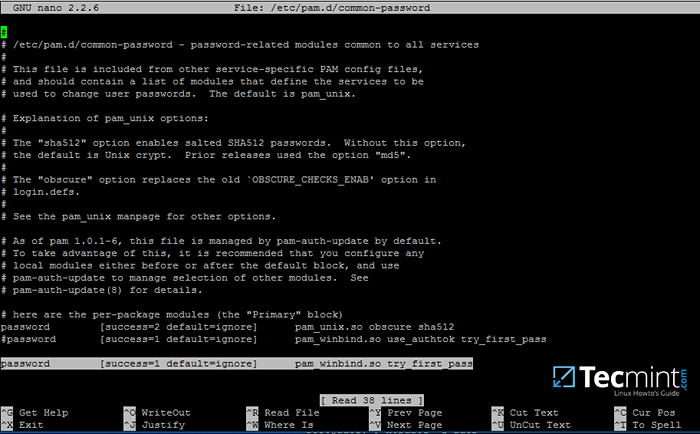

Dodaj przełącznik usług Windbind dla samby 18. Wreszcie edytuj /etc/pam.D/Common-Password plik, wyszukaj poniższy wiersz, jak pokazano na poniższym zrzucie ekranu i usuń użyj_authtok oświadczenie.

To ustawienie zapewnia, że użytkownicy Active Directory mogą zmienić hasło z wiersza poleceń, podczas gdy uwierzytelniono w Linux. Dzięki temu ustawieniu użytkownicy reklam uwierzytelnieni lokalnie w Linux nie mogą zmienić hasła z konsoli.

hasło [sukces = 1 domyślne = ignor] pam_winbind.Więc try_first_pass

Pozwól, aby użytkownicy reklam Samba na zmianę haseł

Pozwól, aby użytkownicy reklam Samba na zmianę haseł Usunąć użyj_authtok opcja za każdym razem, gdy aktualizacje PAM są instalowane i stosowane do modułów PAM lub za każdym razem, gdy wykonujesz PAM-Auth-update Komenda.

19. Binaria samba4 są wyposażone w WinBindd Daemon wbudowany i domyślnie włączony.

Z tego powodu nie musisz już osobno włączać i biegać Winbind Demon dostarczony przez Winbind Pakiet z oficjalnych repozytoriów Ubuntu.

W przypadku starego i przestarzałego Winbind Uruchamia się usługa w systemie, upewnij się, że ją wyłączysz i zatrzymasz usługę, wydając poniższe polecenia:

$ sudo systemctl wyłącz WinBind.Service $ sudo systemCtl Stop WinBind.praca

Chociaż nie musimy już uruchamiać starego demona WinBind, nadal musimy instalować pakiet WinBind z repozytoriów, aby zainstalować i używać Wbinfo narzędzie.

Wbinfo narzędzie może być używane do zapytania o użytkowników i grupy Active Directory WinBindd Daemon punkt widzenia.

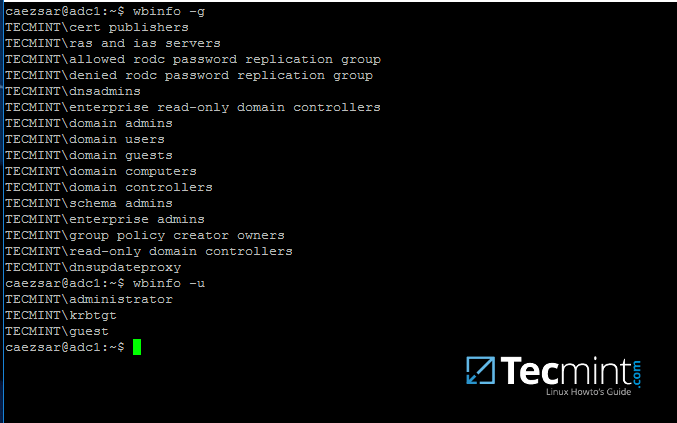

Poniższe polecenia ilustruje, jak zapytać użytkowników reklam i grup za pomocą Wbinfo.

$ wbinfo -g $ wbinfo -u $ wbinfo -i your_domain_user

Sprawdź informacje o reklamie Samba4

Sprawdź informacje o reklamie Samba4  Sprawdź Informacje użytkownika AD Samba4

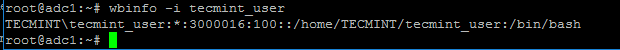

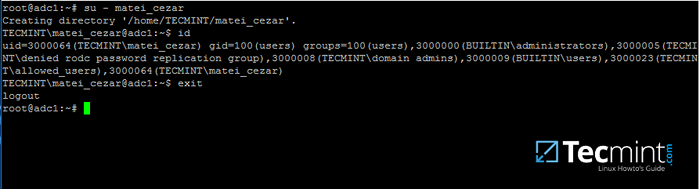

Sprawdź Informacje użytkownika AD Samba4 20. Oprócz Wbinfo narzędzie, którego możesz również użyć Get Narzędzie wiersza poleceń do zapytań bazy danych Active Directory z bibliotek przełącznika serwisowego, które są reprezentowane w /etc/nsswitch.conf plik.

Rura Get polecenie przez a Grep Filtr, aby zawęzić wyniki dotyczące samego użytkownika AD Frow lub grupy.

# getent passwd | GREP TECMINT # GETENT GROUP | GREP TECMINT

Uzyskaj szczegóły reklamy Samba4

Uzyskaj szczegóły reklamy Samba4 Krok 3: Zaloguj się w Linux z użytkownikiem Active Directory

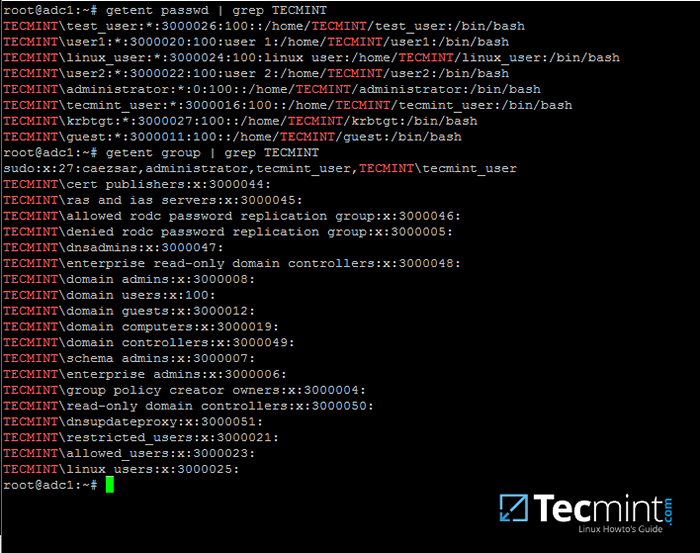

21. W celu uwierzytelnienia w systemie za pomocą Samba4 AD użytkownik, po prostu użyj Nazwa użytkownika parametr po Su - Komenda.

Przy pierwszym logowaniu komunikat zostanie wyświetlony na konsoli, która powiadamia, że utworzono katalog domowy /domena/$ domena/ ścieżka systemowa z grzywą twojej nazwy użytkownika.

Używać Polecenie ID Aby wyświetlić dodatkowe informacje o uwierzytelnionym użytkowniku.

# su - your_ad_user $ id $ exit

Sprawdź uwierzytelnianie użytkownika AD Samba4 w systemie Linux

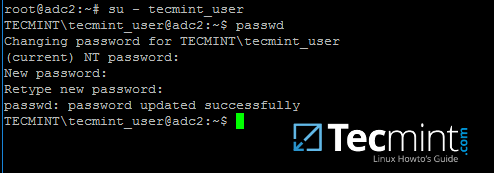

Sprawdź uwierzytelnianie użytkownika AD Samba4 w systemie Linux 22. Aby zmienić hasło dla uwierzytelnionego typu użytkownika reklamy polecenie PASSWD w konsoli po pomyślnym zalogowaniu się do systemu.

$ su - your_ad_user $ passwd

Zmień hasło użytkownika AD Samba4

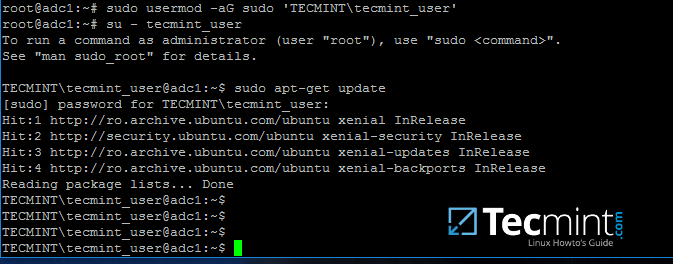

Zmień hasło użytkownika AD Samba4 23. Domyślnie, Active Directory Użytkownicy nie są przyznawani z uprawnieniami root, aby wykonywać zadania administracyjne w Linux.

Aby przyznać korzeniowe uprawnienia użytkownikowi AD, musisz dodać nazwę użytkownika do lokalnego sudo grupa, wydając poniższe polecenie.

Upewnij się, że zamkniesz królestwo, ciąć I Nazwa użytkownika z singlem ASCII cytaty.

# usermod -ag sudo 'domena \ your_domain_user' '

Aby sprawdzić, czy użytkownik AD ma uprawnienia root w systemie lokalnym, zaloguj się i uruchom polecenie, takie jak aktualizacja apt-get, z uprawnieniami sudo.

# Su - TecMint_User $ sudo apt -get aktualizacja

Uzyskaj zgodę Sudo dla użytkownika reklamowego samba4

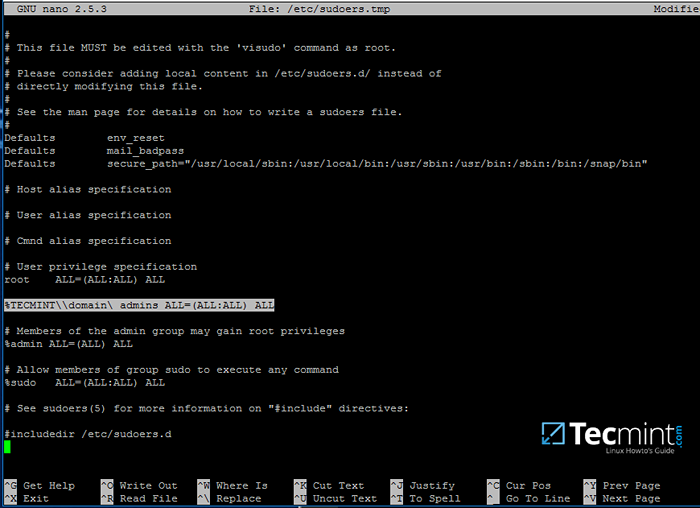

Uzyskaj zgodę Sudo dla użytkownika reklamowego samba4 24. Jeśli chcesz dodać uprawnienia root dla wszystkich kont grupy Active Directory, edytuj /etc/sudoers plik za pomocą Visudo Polecaj i dodaj poniższy wiersz po linii uprawnień root, jak pokazano na poniższym zrzucie ekranu:

%Domena \\ your_domain \ grupa all = (all: all)

Zwróć uwagę na sudoers Składnia, abyś nie wyrywał.

Plik sudoers nie obsługuje zbyt dobrze użycia ASCII Cytaty, więc upewnij się, że używasz % Aby oznaczyć, że odnosisz się do grupy i użyj backslash, aby uciec od pierwszego cięcia po nazwie domeny i kolejnym odwrotności, aby uciec przed przestrzeniami, jeśli nazwa grupy zawiera przestrzenie (większość wbudowanych grup AD domyślnie zawiera przestrzenie). Napisz również królestwo z wielkimi.

Daj sudo dostęp do wszystkich użytkowników reklam Samba4

Daj sudo dostęp do wszystkich użytkowników reklam Samba4 To wszystko na teraz! Zarządzanie Samba4 AD Infrastrukturę można również osiągnąć dzięki kilku narzędziom z Windows Environment, takich jak Aduc, Menedżer DNS, GPM lub inne, które można uzyskać przez instalację RSAT Pakiet ze strony pobierania Microsoft.

Do administrowania Samba4 AD DC Poprzez RSAT narzędzia, absolutnie konieczne jest dołączenie do systemu Windows w Active Directory Samba4. To będzie temat naszego następnego samouczka, do tej pory bądź na bieżąco Tecmint.

- « Zarządzaj kontrolerem domeny AD Samba4 DNS i zasadami grupy z systemu Windows - Część 4

- Zarządzaj infrastrukturą Active Directory Samba4 z systemu Windows10 przez RSAT - Część 3 »