Jak chronić twarde i symboliczne linki w Centos/Rhel 7

- 2231

- 612

- Pani Janina Cieśla

W Linux odwołują się do plików, które są bardzo ważne, jeśli nie są zbyt dobrze chronione, jeśli nie są zbyt dobrze chronione, jakiekolwiek luki w nich mogą być wykorzystywane przez złośliwych użytkowników systemu lub atakujących.

Powszechną podatnością jest Rasa SymLink. Jest to podatność na bezpieczeństwo w oprogramowaniu, która pojawia się, gdy program niepewnie tworzy pliki (zwłaszcza pliki tymczasowe), a złośliwy użytkownik systemu może tworzyć symboliczny (miękki) link do takiego pliku.

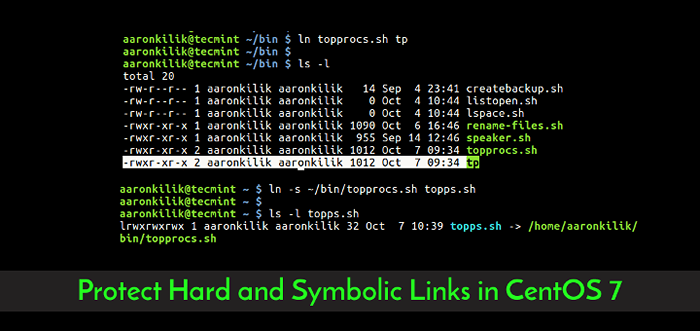

Przeczytaj także: Jak tworzyć twardy i symboliczny link w Linux

Tak się dzieje; Program sprawdza, czy plik tymczasowy istnieje, czy nie, na wypadek, gdyby nie tworzy pliku. Ale w tym krótkim czasie między sprawdzaniem pliku a utworzeniem go, atakujący może utworzyć symboliczny link do pliku, a on lub ona nie może uzyskać dostępu.

Więc kiedy program działa z prawidłowymi uprawnieniami tworzy plik o tej samej nazwie co ten utworzony przez atakującego, dosłownie tworzy plik celu (połączony do), który atakujący zamierzał uzyskać dostęp. To może dać atakującemu sposób ukrażenia poufnych informacji z konta głównego lub wykonania złośliwego programu w systemie.

Dlatego w tym artykule pokażemy, jak zabezpieczyć twarde i symboliczne linki od złośliwych użytkowników lub hakerów Centos/Rhel 7 rozkłady.

NA Centos/Rhel 7 istnieje ważna funkcja bezpieczeństwa, która pozwala na utworzenie linków tylko w programach tylko wtedy, gdy pewne warunki są spełnione, jak opisano poniżej.

Dla twardych linków

Aby użytkownik systemowy mógł utworzyć link, należy spełnić jeden z poniższych warunków.

- Użytkownik może tylko link do plików, które jest właścicielem.

- Użytkownik musi najpierw przeczytać i zapisać dostęp do pliku, do którego chce się połączyć.

Dla symbolicznych linków

Procesy mogą wykonywać tylko linki, które są poza zasięgiem świata (inni użytkownicy mogą pisać do) katalogi, które mają lepkie bity lub jeden z poniższych musi być prawdziwy.

- Proces podążający za symbolicznym linkiem jest właścicielem symbolicznego linku.

- Właściciel katalogu jest również właścicielem symbolicznego linku.

Włącz lub wyłącz ochronę na trudnych i symbolicznych linkach

Co ważne, domyślnie ta funkcja jest włączona przy użyciu parametrów jądra w pliku /usr/lib/sysctl.D/50-default.conf (wartość 1 oznacza włączenie).

fs.Protected_hardlinks = 1 fs.Protected_symLinks = 1

Jednak z tego czy innego powodu, jeśli chcesz wyłączyć tę funkcję bezpieczeństwa; Utwórz plik o nazwie /etc/sysctl.D/51-no-ochraniacze.conf z tymi opcjami jądra poniżej (wartość 0 oznacza wyłączenie).

Zwróć to na to 51 w nazwie pliku (51-nie-ochrony.conf), należy go odczytać po domyślnym pliku, aby zastąpić ustawienia domyślne.

fs.Protected_hardlinks = 0 fs.Protected_symLinks = 0

Zapisz i zamknij plik. Następnie użyj poniższego polecenia, aby uzyskać powyższe zmiany (to polecenie faktycznie ładuje ustawienia z każdego pliku konfiguracyjnego systemu).

# sysctl - -system lub # sysctl -p #on starsze systemy

Możesz także przeczytać te następujące artykuły.

- Jak hasło chronić plik vim w systemie Linux

- 5 poleceń „chattr”, aby stworzyć ważne pliki niezmienne (niezmienne) w Linux

To wszystko! Możesz opublikować zapytania lub dzielić się wszelkimi przemyśleniami dotyczącymi tego tematu za pomocą poniższego formularza opinii.

- « Jak tworzyć twarde i symboliczne linki w Linux

- Jak sprawić, by pliki i katalog nie jest podlegający, nawet przez root w systemie Linux »