Jak chronić swój inteligentny dom przed hakerami

- 3603

- 867

- Tomasz Szatkowski

Inteligentne urządzenia domowe należą do dziwnej szarej strefy między komputerami a urządzeniami domowymi. Nikt nie myśli o bezpieczeństwie cybernetycznym, gdy patrzą na swój garnek do kawy, ale w tym nowym odważnym świecie może być czas rozważyć bezpieczeństwo swojej domowej sieci Wi-Fi podczas parzenia porannego filiżanki Joe.

Wygląda na to, że codziennie pojawia się więcej raportów na temat nowych sposobów włamania się do sieci, takich jak ten od „New York Times” o użyciu lasera do zhakowania asystenta głosowego.

Spis treści

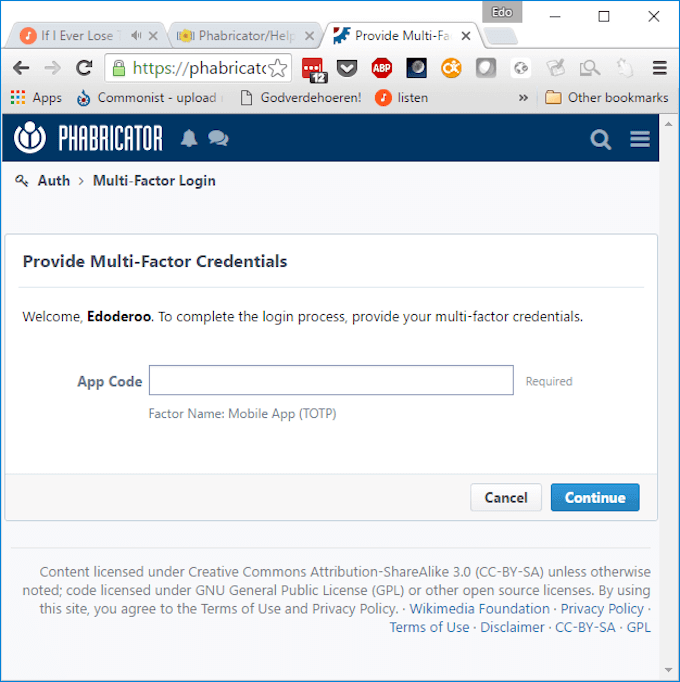

Poprzez wdrożenie uwierzytelniania wieloskładnikowego na Wszystko z twoich konta dodajesz dodatkową warstwę bezpieczeństwa, która jest znacznie trudniejsza do przebicia. Chociaż może to dodać kilka sekund do logowania, gdy sprawdzasz telefon pod kąt.

Jeśli konto oferuje opcję korzystania z randomizowanego uwierzytelniacza, skorzystaj z niego. Randomizowane kody uwierzytelniania są jeszcze bardziej bezpieczne niż uwierzytelnianie wieloskładnikowe. Minusem jest to, że ich dostępność jest ograniczona do konta wysokiej klasy, takich jak login biznesowy.

Trzymaj urządzenia poza zasięgiem wzroku

Pomysł hakera używającego lasera do włamania się do inteligentnego urządzenia brzmi nieco śmiesznie, ale udowodniono, że skutecznie. Inteligentne urządzenia mogą rejestrować światło w taki sam sposób, jak rejestrują fale dźwiękowe, co może zapewnić inteligentnego hakera łatwy sposób na włamanie się do sieci.

Chociaż przeciętny dom prawdopodobnie nie będzie atakowany tak wyrafinowaną metodą, nadal mądrze jest trzymać urządzenia poza widokiem na zewnątrz domu. W końcu inteligentne urządzenia domowe są drogie i mogą okazać się kuszącym celem dla ne'er-do-wells.

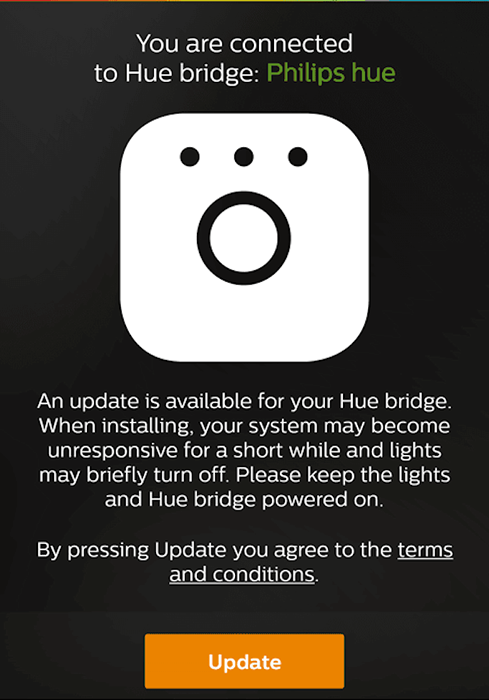

Utrzymuj swoje urządzenia na bieżąco

Producenci regularnie wypychają aktualizacje, aby zabezpieczyć urządzenia przed nowo odkrytymi lukami. Jest to jeden z powodów, dla których aktualizacje oprogramowania w systemach operacyjnych są wysoce zalecane; Nowa aktualizacja poprawia wszelkie exploits lub backdoors, które można użyć do dostępu do systemu z właściwą autoryzacją.

Podczas gdy wiele inteligentnych urządzeń domowych korzysta z aplikacji, które będą aktualizować automatycznie, aktualizacje oprogramowania układowego czasami muszą być wykonywane ręcznie. Miej oko na swoje urządzenia, aby uzyskać najnowsze aktualizacje i upewnij się, że są zainstalowane.

Powinieneś także obserwować uprawnienia, o które proszą różne aplikacje. Aplikacje mogą prosić o szeroki zakres uprawnień, ale zazwyczaj jest to związane z kilkoma rzeczami: dostępem do mikrofonu, czasem dostępu do aparatu i wszelkich istotnych uprawnień, których potrzebuje, aby wykonać swoje zadanie.

Jeśli konkretne pozwolenie wydaje się nie na miejscu lub niepotrzebne, zbadaj. Nie udzielaj pozwolenia tylko dlatego, że aplikacja o to prosi; Dowiedz się, dlaczego w pierwszej kolejności potrzebuje tego dostępu.

Trzymaj się godnych zaufania marek

Branża inteligentnego domu eksplodowała. Chociaż jest to świetna wiadomość dla samej branży (i dla konsumentów, ponieważ konkurencja powoduje niższe ceny i lepsze oferty), upewnij się, że ufasz producentowi.

Jeśli produkt pochodzi z marki, o której nigdy nie słyszałeś, poświęć trochę czasu, aby dowiedzieć się, czy ta marka jest godna zaufania. Jeśli nie ma gwiezdnej reputacji lub inni użytkownicy zgłosili problemy z bezpieczeństwem, dobrym pomysłem jest przekazanie tego konkretnego urządzenia.

Firmy takie jak Philips Hue, Samsung i August, wszystkie uznały się za liderów rynku ze względu na jakość swoich urządzeń I Ilość protokołów bezpieczeństwa w celu ochrony użytkowników. Firmy głównego nurtu dbają o swoje wyniki i wiedzą, że wszelkie ogromne naruszenia bezpieczeństwa to zaszkodzą.

Firmy te mają również możliwość wlewania pieniędzy do lepszych praktyk bezpieczeństwa, które ostatecznie pomogą chronić Twój inteligentny dom przed hakerami.

Nie używaj tego samego hasła i nazwy użytkownika dla każdego urządzenia

Kiedy masz wiele różnych inteligentnych urządzeń domowych, łatwo jest użyć tej samej nazwy użytkownika i hasła na wszystkich. W końcu trudno jest zapamiętać wiele różnych haseł, ale bez względu na to, ile może to być kłopoty, użyj innego hasła i nazwy użytkownika dla wszystkich urządzeń.

W przeciwnym razie, jeśli haker wymyśli poświadczenia logowania tylko dla jednego urządzenia, może wziąć te informacje i użyć ich do dostępu do innych urządzeń w tej samej sieci.

Mając to na uwadze, upewnij się, że Twój adres e -mail ma wszystkie te protokoły bezpieczeństwa. Użyj uwierzytelniania dwuskładnikowego, mocnego hasła i cokolwiek innego, aby je chronić.

Do twojego konta e -mail można uzyskać wiele inteligentnych urządzeń domowych, co pozwoliłoby hakerowi poprosić o resetowanie hasła, jeśli kiedykolwiek uzyskał dostęp. Podejmij odpowiednie kroki, aby chronić swój e -mail, tak jak dowolne urządzenie w swojej sieci.

- « Jak ulepszona ochrona śledzenia Firefox powstrzymuje strony internetowe przed szpiegowaniem

- Jak oszacować wymagania przepustowości dla witryny biznesowej lub sieci »