Jak ograniczyć dostęp do sieci za pomocą Firewalld

- 3947

- 399

- Ignacy Modzelewski

Jako użytkownik Linux możesz wybrać, aby umożliwić lub ograniczyć dostęp do sieci do niektórych usług lub adresów IP za pomocą zapory ogniowej zapory, która jest natywna Centos/Rhel 8 i najbardziej Rhel oparte na rozkładach, takie jak Fedora.

Firewalld Firewall używa narzędzia linii poleceń Firewall-CMD do konfigurowania reguł zapory.

Zanim będziemy mogli wykonać jakiekolwiek konfiguracje, najpierw włączmy Firewalld usługa korzystająca z narzędzia SystemCtl, jak pokazano:

$ sudo systemCtl włącz zaporę ogniową

Po włączeniu możesz teraz zacząć Firewalld Usługa poprzez wykonanie:

$ sudo systemctl start firewalld

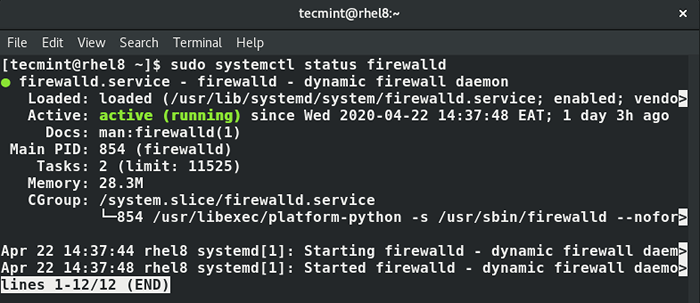

Możesz zweryfikować status Firewalld Uruchamiając polecenie:

$ sudo systemctl status firewalld

Poniższe dane wyjściowe potwierdza, że Firewalld Usługa jest uruchomiona.

Sprawdź status zapory ogniowej

Sprawdź status zapory ogniowej Konfigurowanie reguł za pomocą Firewalld

Teraz, kiedy mamy Firewalld Uruchamiając, możemy przejść prosto do tworzenia niektórych konfiguracji. Firewalld umożliwia dodawanie i blokowanie portów, czarną listę, a także IP białych, adresów, aby zapewnić dostęp do serwera. Po zakończeniu konfiguracji zawsze upewnij się, że ponownie załadujesz zaporę zapory, aby nowe zasady wejść.

Dodanie portu TCP/UDP

Aby dodać port, powiedz port 443 Do Https, Użyj składni poniżej. Zauważ, że musisz określić, czy port jest portem TCP lub UDP po numerze portu:

$ sudo firewall-cmd --add-port = 22/tcp --Permanent

Podobnie, aby dodać UDP port, określ UDP Opcja jak pokazano:

$ sudo firewall-cmd --add-port = 53/UDP --Permanent

--stały Flaga zapewnia, że zasady utrzymują się nawet po ponownym uruchomieniu.

Blokowanie portu TCP/UDP

Aby zablokować port TCP, taki jak port 22, Uruchom polecenie.

$ sudo firewall-cmd--Remove-port = 22/tcp --permanent

Podobnie, blokowanie UDP Port będzie zgodny z tą samą składnią:

$ sudo firewall-cmd--Remove-port = 53/UDP --Permanent

Zezwalając na usługę

Usługi sieciowe są zdefiniowane w /itp./Usługi plik. Aby umożliwić usługę taką jak https, Wykonaj polecenie:

$ sudo firewall-cmd --add-service = https

Blokowanie usługi

Na przykład zablokować usługę, Ftp, wykonać:

$ sudo firewall-cmd--remove-service = https

Whitelistowanie adresu IP

Aby zezwolić na pojedynczy adres IP przez zaporę ogniową, wykonaj polecenie:

$ sudo firewall-cmd --permanent --add-source = 192.168.2.50

Możesz także zezwolić na zakres IPS lub całą podsieć za pomocą notacji CIDR (Bezpośrednie routing między domenami). Na przykład, aby umożliwić całą podsieć w 255.255.255.0 podsieć, wykonaj.

$ sudo firewall-cmd --permanent --add-source = 192.168.2.0/24

Usuwanie białej adresu IP

Jeśli chcesz usunąć białą IP na zaporze, użyj --Usuń źródło flaga jak pokazano:

$ sudo firewall-cmd --permanent--Remove-Source = 192.168.2.50

Dla całej podsieci uruchom:

$ sudo firewall-cmd --permanent--Remove-Source = 192.168.2.50/24

Blokowanie adresu IP

Do tej pory widzieliśmy, w jaki sposób możesz dodawać i usuwać porty i usługi, a także białą i usuwanie IPS z białej listy. Aby zablokować adres IP ”bogate zasady'są używane do tego celu.

Na przykład zablokowanie adresu IP 192.168.2.50 Uruchom polecenie:

$ sudo firewall-cmd --Permanent --add-rich-rule = "reguła rodzina =" ipv4 "adres źródłowy =" 192.168.2.50 „Odrzuć”

Aby zablokować całą podsieć, uruchom:

$ sudo firewall-cmd --Permanent --add-rich-rule = "reguła rodzina =" ipv4 "adres źródłowy =" 192.168.2.0/24 „Odrzuć”

Oszczędzanie zasad zapory ogniowej

Jeśli wprowadziłeś jakiekolwiek zmiany w regułach zapory, musisz uruchomić poniższe polecenie, aby zmiany zostały natychmiast zastosowane:

$ sudo firewall-cmd-odpowiadanie

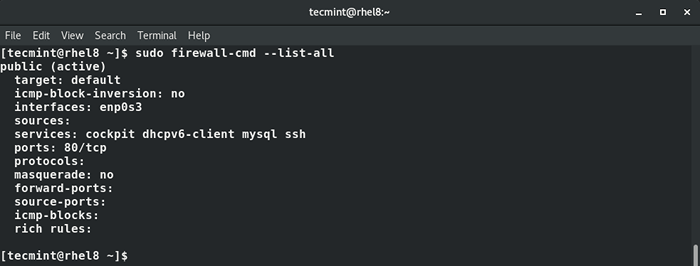

Przeglądanie zasad zapory

Aby zajrzeć do wszystkich zasad w zaporze, wykonać polecenie:

$ sudo firewall-cmd-lista-all

Zobacz zasady zapory ogniowej

Zobacz zasady zapory ogniowej To kończy niniejszy przewodnik na temat umożliwienia lub ograniczenia dostępu do sieci za pomocą Firewalld NA Centos/Rhel 8. Mamy nadzieję, że ten przewodnik jest pomocny.

- « Jak uaktualnić z RHEL 6 do RHEL 8

- Jak naprawić błąd „Firewall-CMD nie znaleziono” w RHEL/CENTOS 7 »