Jak uruchomić skorupy z poleceniem sudo w Linux

- 4163

- 908

- Juliusz Janicki

sudo jest potężnym narzędziem wiersza poleceń, które umożliwia „dozwolony użytkownik„Aby uruchomić polecenie jako inny użytkownik (domyślnie superuser), zgodnie z definicją zasad bezpieczeństwa. W większości, jeśli nie wszystkie systemy Linux, polityka bezpieczeństwa jest napędzana przez /etc/sudoers plik.

Przeczytaj także: 10 Przydatne konfiguracje sudoers do ustawiania „sudo” w Linux

Dlatego, aby uruchomić skrypt powłoki lub program jako root, musisz użyć polecenia sudo. Jednakże, sudo rozpoznaje tylko polecenia, które istnieją w katalogach określonych w Secure_Path w /etc/sudoers, chyba że polecenie jest obecne w Secure_Path, Będziesz przeciwdziałał błędom, taki jak ten poniżej.

Stanie się tak, nawet jeśli skrypt istnieje w katalogu w ŚCIEŻKA zmienna środowiskowa, ponieważ gdy użytkownik wywołuje sudo, ŚCIEŻKA jest zastąpiony Secure_Path.

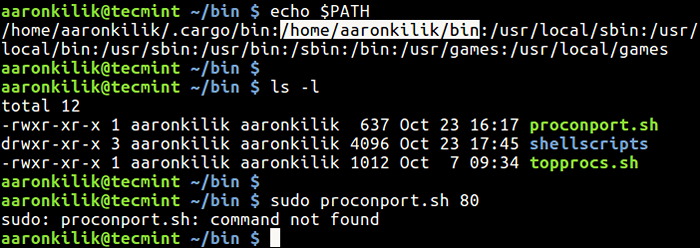

$ echo $ ścieżka $ ls -l $ sudo proconport.SH 80

Błąd sudo podczas uruchamiania skryptu

Błąd sudo podczas uruchamiania skryptu W powyższym scenariuszu katalog /home/aaronkilik/bin jest w ŚCIEŻKA zmienna środowiskowa i staramy się uruchomić skrypt /home/aaronkilik/bin/proconport.cii (znajduje proces słuchania na porcie) z uprawnieniami root.

Następnie napotkaliśmy błąd „Sudo: Proconport.SH: Komenda nie znaleziono", od /home/aaronkilik/bin nie ma w sudo secure_path Jak pokazano na następnym zrzucie ekranu.

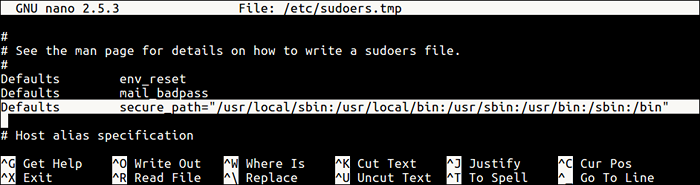

Sprawdź bezpieczną ścieżkę sudo

Sprawdź bezpieczną ścieżkę sudo Aby to naprawić, musimy dodać katalog zawierający nasze skrypty w sudo secure_path za pomocą polecenie Visudo edycja /etc/sudoers Plik w następujący sposób.

$ sudo visudo

Uwaga: Ta metoda ma poważne implikacje bezpieczeństwa, szczególnie na serwerach działających w Internecie. W ten sposób ryzykujemy narażanie naszych systemów na różne ataki, ponieważ atakującego, który udaje się uzyskać dostęp do niezabezpieczonego (bez uprawnień superuser), który został dodany do Secure_Path, może uruchomić złośliwy skrypt/program z z pomocą polecenie sudo.

Z rozumu bezpieczeństwa sprawdź poniższy artykuł ze strony internetowej Sudo, wyjaśnia podatność związaną z Secure_Path: https: // www.sudo.WS/sudo/alerty/secure_path.html

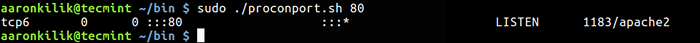

Najlepiej możemy zapewnić bezwzględną ścieżkę do skryptu podczas uruchamiania jej z Sudo:

$ sudo ./Proconport.SH 80

Uruchom skrypt za pomocą polecenia sudo

Uruchom skrypt za pomocą polecenia sudo Otóż to! Możesz śledzić listę artykułów na temat polecenia Sudo:

- Jak uruchomić polecenie „sudo” bez wprowadzania hasła w Linux

- Jak dłużej zachować sesję limitu czasu hasła „sudo” w Linux

- Jak naprawić „Nazwa użytkownika nie ma w pliku Sudoers. Ten incydent zostanie zgłoszony ”w Ubuntu

- Pozwól Sudo cię obrazić, gdy wprowadzisz nieprawidłowe hasło

Jeśli masz jakieś pytania lub przemyślenia dotyczące tego artykułu, podziel się z nami za pośrednictwem poniższego formularza komentarza.

- « Jak zainstalować PostgreSQL 10 na Centos/Rhel i Fedora

- 4 sposoby oglądania lub monitorowania plików dziennika w czasie rzeczywistym »