Jak skanować rootkits, backdoors i exploits za pomocą „Rootkit Hunter” w Linux

- 5030

- 564

- Igor Madej

Chłopaki, jeśli jesteś stałym czytelnikiem Tecmint.com zauważysz, że jest to nasz trzeci artykuł na temat narzędzi bezpieczeństwa. W naszych poprzednich dwóch artykułach przekazaliśmy ci wszystkie wskazówki dotyczące bezpieczeństwa Apache I Systemy Linux z Złośliwe oprogramowanie, Dos, I DDOS Ataki za pomocą MOD_Security i Mod_Evasive i LMD (wykrywanie Linux Malware).

Znowu jesteśmy tutaj, aby wprowadzić nowe narzędzie bezpieczeństwa o nazwie Rkhunter (Rootkit Hunter). W tym artykule poprowadzi Cię w drodze do zainstalowania i skonfigurowania Rkh (Rootkit Hunter) w systemach Linux przy użyciu kodu źródłowego.

Rootkit Hunter - Skanuj systemy Linux w poszukiwaniu rootkitów, backdoorów i lokalnych exploitów

Rootkit Hunter - Skanuj systemy Linux w poszukiwaniu rootkitów, backdoorów i lokalnych exploitów Co to jest Rkhunter?

Rkhunter (Rootkit Hunter) to narzędzie skanera oparte na Open Source na podstawie systemów Linux wydanych w systemie Linux GPL że skanuje backdoors, rootkits i lokalne wyczyny w twoich systemach.

Skanuje ukryte pliki, niewłaściwe uprawnienia ustawione na biniach, podejrzane sznurki w jądrze itp. Aby dowiedzieć się więcej o Rkhunter i jego funkcjach, odwiedź http: // rkhunter.Źródło.internet/.

Zainstaluj skaner Rootkit Hunter w systemach Linux

Krok 1: Pobieranie rkhunter

Najpierw pobierz najnowszą stabilną wersję Rkhunter narzędzie w drodze do http: // rkhunter.Źródło.net/ lub użyj poniżej Wget polecenie pobrania go na swoje systemy.

# cd/tmp # wget http: // pobieranie.Źródło.net/projekt/rkhunter/rkhunter/1.4.6/rkhunter-1.4.6.smoła.GZ

Krok 2: Instalowanie rkhunter

Po pobraniu najnowszej wersji uruchom następujące polecenia jako źródło Użytkownik do zainstalowania.

# tar -xvf rkhunter -1.4.6.smoła.GZ # cd rkhunter-1.4.6 # ./instalator.SH -Layout Domyślnie -installl

Przykładowy wyjście

Sprawdzanie systemu: RootKit Hunter Pliki instalatora: Znaleziono plik internetowy Pobierz Polecenie: WGET Znaleziono początkową instalację: Sprawdzanie katalogu instalacji „/usr/lokal”: Istnieje i jest zapisany. Sprawdzanie katalogów instalacji: katalog/usr/lokal/share/doc/rkhunter-1.4.2: Tworzenie: OK Directory/usr/local/share/man/man8: istnieje i jest zapisany. Katalog /itp. Istnieje i jest zapisany. Katalog/usr/lokalny/bin: istnieje i jest zapisany. Directory/USR/Local/Lib64: istnieje i jest zapisany. Katalog /var /lib: istnieje i jest zapisany. Directory/usr/local/lib64/rkhunter/scenariusz: Tworzenie: OK Directory/var/lib/rkhunter/db: Tworzenie: OK Directory/var/lib/rkhunter/tmp: Tworzenie: OK Directory/var/lib/rkhunter/db/db /i18n: Tworzenie: OK Directory/var/lib/rkhunter/db/sygnatures: Tworzenie: OK instalowanie check_modules.PL: OK Instalowanie FileHashsha.PL: OK Instalowanie STAT.PL: OK Instalowanie ReadLink.SH: OK Instalowanie backdoorports.DAT: OK Instalowanie luster.DAT: OK Instalowanie programów_bad.DAT: OK Instalowanie SUPSCAN.DAT: OK Instalowanie rkhunter.8: OK Instalowanie potwierdzeń: OK Instalowanie Changelog: OK Instalowanie FAQ: OK Instalowanie Licencji: OK Instalowanie Readme: OK Instalowanie Pliki obsługi języka: OK Instalowanie podpisów CLAMAV: OK Instalowanie rkhunter: OK Instalowanie rkhunter.conf: ok kompletna instalacja

Krok 3: Aktualizacja rkhunter

Uruchom Rkh Updatere, aby wypełnić właściwości bazy danych, uruchamiając następujące polecenie.

#/usr/local/bin/rkhunter -update #/usr/local/bin/rkhunter --propupd

Przykładowy wyjście

[Rootkit Hunter wersja 1.4.6] Sprawdzanie plików danych RKHunter… Sprawdzanie luster plików.DAT [zaktualizowano] Sprawdzanie programów plików_bad.DAT [brak aktualizacji] Sprawdzanie plików backdoorports.DAT [brak aktualizacji] Sprawdzanie pliku SULSSCAN.DAT [brak aktualizacji] Sprawdzanie pliku I18N/CN [brak aktualizacji] Sprawdzanie pliku I18N/de [brak aktualizacji] Sprawdzanie pliku I18N/en [brak aktualizacji] Sprawdzanie pliku I18N/TR [brak aktualizacji] Sprawdzanie pliku I18N/TR.UTF8 [bez aktualizacji] Sprawdzanie pliku I18N/ZH [brak aktualizacji] Sprawdzanie pliku I18N/ZH.UTF8 [Brak aktualizacji] Sprawdzanie pliku I18N/JA [brak aktualizacji] Utworzony: Wyszukane 177 plików, znalezione 131, brakujące skróty 1

Krok 4: Ustawienie alertów Cronjob i e -mail

Utwórz plik o nazwie Rkhunter.cii pod /etc/cron.codziennie/, który następnie codziennie skanuje system plików i wysyła powiadomienia e -mail do swojego identyfikatora e -mail. Utwórz następujący plik z pomocą swojego ulubionego edytora.

# vi /etc /cron.Codziennie/rkhunter.cii

Dodaj do niego następujące wiersze kodu i wymień „Twoja nazwa NERVERNEHER" z Twoim "Nazwa serwera" I "[chroniony e -mail]" z Twoim "ID e-mail".

#!/bin/sh (/usr/local/bin/rkhunter --versioncheck/usr/local/bin/rkhunter--update/usr/local/bin/rkhunter-cronjob --report-Warnings tylko) | /bin/maila -s 'rkhunter codzienny bieg (Putyourservernamehere) ' [chroniony e -mail]

Ustaw uprawnienie Wykonaj w pliku.

# chmod 755 /etc /cron.Codziennie/rkhunter.cii

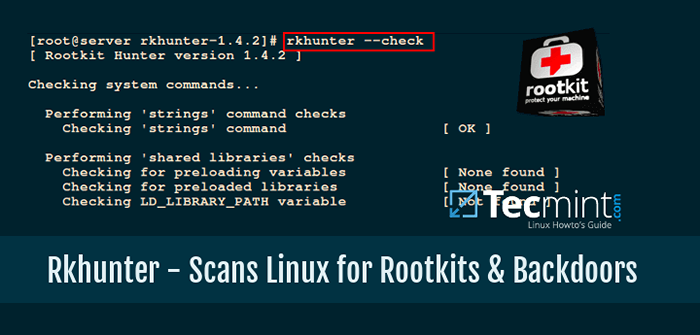

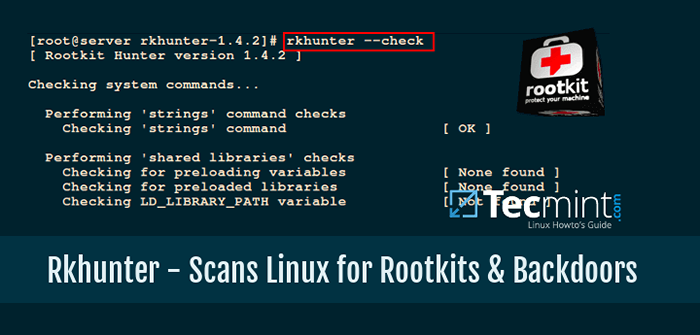

Krok 5: Skanowanie ręczne i użycie

Aby zeskanować cały system plików, uruchom Rkhunter Jako użytkownik root.

# rkhunter -sprawdź

Przykładowy wyjście

[Rootkit Hunter wersja 1.4.6] Sprawdzanie poleceń systemowych… Wykonanie „Strings” Kontrola poleceń Sprawdzanie polecenia „Strings” [OK] Wykonanie „Biblioteki udostępnionej” Sprawdzanie sprawdzania zmiennych wstępnego ładowania [Brak] Sprawdzanie bibliotek wstępnie załadowanych [Brak znalezione] Sprawdzanie zmiennej LD_LIBRARY_PATH Zmienna [nie znaleziono] wykonanie Sprawdzanie właściwości plików sprawdzanie warunków wstępnych [OK]/usr/local/bin/rkhunter [OK]/usr/sbin/adduser [OK]/usr/sbin/chkconfig [OK]/usr/sbin/chroot [OK]/usr//usr//usr//usr//usr/ sbin/depMod [OK]/usr/sbin/fsc [OK]/usr/sbin/fuser [OK]/usr/sbin/grupaadd [OK]/usr/sbin/grupa [OK]/usr/sbin/grupa/grupa [ok. OK [OK ]/usr/sbin/grpck [OK]/usr/sbin/ifconfig [OK]/usr/sbin/ifdown [ostrzeżenie]/usr/ifup [ostrzeżenie]/usr/sbin/init [OK]/usr/sbin/sbin /insmod [OK]/usr/sbin/ip [OK]/usr/sbin/lsmod [OK]/usr/sbin/lsof [OK]/usr/sbin/modinfo [OK]/usr/sbin/modprobe [OK] /usr/sbin/nologin [OK]/usr/sbin/pwck [OK]/usr/sbin/rmmod [OK]/usr/sbin/trasa [OK]/usr/sbin/rsyslogd [OK]/usr/sbin/runLevel [OK]/usr/sbin//sbin//sbin//sbin//sbin//sbin//sbin//sbin//sbin/sbin/sbin/sbin/sbin/sbin/sbin/sbin/ sestatus [OK]/usr/sbin/sshd [OK]/usr/sbin/sulogin [OK]/usr/sbin/sysctl [OK]/usr/sbin/tcpd [OK]/usr/sbin/useradd [OK]/OK]/OK]/OK]/OK]/OK]/OK]/ usr/sbin/userdel [OK]/usr/sbin/usermod [OK]… [naciśnij, aby kontynuować] Sprawdzanie rootkits… Wykonanie kontroli znanych plików i katalogów rootkit 55808 Trojan -Wariant A [nie znaleziono] ADM [nie znaleziono] ajakit rootkit [nie znaleziono] adore rootkit [nie znaleziono] zestaw APA [nie znaleziono]… [naciśnij, aby kontynuować] Wykonanie dodatkowych kontroli rootkit debiutant dodatkowe kontrole [OK] możliwe sprawdzanie Pliki i katalogi rootkit [Brak znalezionych] Sprawdzanie możliwych ciągów rootkit [Brak znalezionych]… [Naciśnij do kontynuowania] Sprawdzanie sieci… Wykonanie kontroli w portach sieciowych sprawdzanie portów backdoor [Brak znalezionych]… Wykonanie kontroli plików konfiguracji systemu sprawdzanie plików systemu sprawdzanie w celu sprawdzania w celu sprawdzania plików systemu pod kątem A SSH Plik konfiguracyjny [Znaleziono] Sprawdzanie, czy dostęp do root SSH jest dozwolony [OSTRZEŻENIE] Sprawdzenie, czy protokół SSH jest dozwolony [Ostrzeżenie] Sprawdzanie uruchomionego demona rejestrowania systemu [Znaleziono] Sprawdzanie pliku konfiguracyjnego rejestrowania systemu [Znaleziono] Sprawdzanie, czy Syslog zdalne Logowanie jest dozwolone [niedozwolone]… Kontrola systemu Podsumowanie ===================== PlikSprawdzanie właściwości… Sprawdzone pliki: 137 Pliki podejrzanych: 6 kontroli rootkit… Sprawdzone rootkits: 383 możliwe korzeniowe: 0 kontroli aplikacji… Sprawdzone aplikacje: 5 podejrzanych aplikacji: 2 Kontrole systemowe Wzięte: 5 minut i 38 sekund Wszystkie wyniki zostały zapisane do plik dziennika:/var/log/rkhunter.Podczas sprawdzania systemu znaleziono jedno lub więcej ostrzeżeń. Sprawdź plik dziennika (/var/log/rkhunter.dziennik)

Powyższe polecenie generuje plik dziennika poniżej /var/log/rkhunter.dziennik z wynikami czeku wykonanymi przez Rkhunter.

# cat/var/log/rkhunter.dziennik

Przykładowy wyjście

[11:21:04] Uruchamianie Rootkit Hunter wersja 1.4.6 na Tecmint [11:21:04] [11:21:04] Informacje: Data rozpoczęcia to poniedziałek 21 grudnia 11:21:04 IST 2020 [11:21:04] [11:21:04] Sprawdzanie pliku konfiguracyjnego i opcje wiersza poleceń… [11:21:04] Informacje: Wykryty system operacyjny to „Linux” [11:21:04] Informacje: Znaleziono nazwę O/S: Fedora Release 33 (trzydzieści trzy) [11:21:04 ] Informacje: wiersz poleceń to/usr/local/bin/rkhunter -Check [11:21:04] Informacje: Środowisko powłoki to/bin/bash; Rkhunter używa Bash [11:21:04] Informacje: Używanie pliku konfiguracyjnego '/etc/rkhunter.Conf '[11:21:04 Informacje: Direkt instalacyjny to'/usr/lokalny '[11:21:04] Informacje: Używanie języka „en” [11:21:04] Informacje: Używanie'/var/lib//lib/ rkhunter/db 'jako katalog bazy danych [11:21:04] Informacje: Użycie'/usr/local/lib64/rkhunter/scenariusz 'jako katalog scenariusza wsparcia [11:21:04] Informacje: Użycie'/usr/lokalny /sbin/usr/local/bin/usr/sbin/usr/bin/bin/sbin/usr/libexec/usr/local/libexec 'jako katalogi poleceń [11:21:04] Informacje: Użycie'/var/lib /rkhunter/tmp 'jako tymczasowy katalog [11:21:04] Informacje: Brak adresu pocztowego na Warning [11:21:04] Informacje: X zostanie automatycznie wykryty [11:21:04] Informacje: Znaleziono Polecenie „Basename”:/usr/bin/basename [11:21:04] Informacje: Znaleziono polecenie „diff”:/usr/bin/diff [11:21:04] Informacje: Znalezienie polecenia „Dirname”: /usr/bin/dirname [11:21:04] Informacje: Znaleziono polecenie „pliku”:/usr/bin/plik [11:21:04] Informacje: Znalezienie polecenia „Znajdź”:/usr/bin/znajdź [11:21:04] Informacje: Znaleziono polecenie „ifconfig”:/usr/sbin/ifconfig [11:21:04] Informacje: Znaleziono polecenie „ip”:/usr/sbin/ip [11:21:04] Informacje: Znaleziono Informacje o: Polecenie „IPCS”:/usr/bin/ipcs [11:21:04] Informacje: Znaleziono polecenie „ldd”:/usr/bin/ldd [11:21:04] Informacje: Znalezienie polecenia „lsattr”:/ USR/bin/lsattr…

Aby uzyskać więcej informacji i opcji, uruchom następujące polecenie.

# rkhunter -Help

Jeśli podobał Ci się ten artykuł, udostępnianie jest właściwym sposobem podziękowania.

- « Zainstaluj najnowszy klient e -mail „Thunderbird” w systemach Linux

- Jak migrować instalację CentOS 8 do Centos Stream »