Jak zabezpieczyć Apache za pomocą Certyfikatu SSL Let's SSL na Centos 8

- 4778

- 540

- Maurycy Napierała

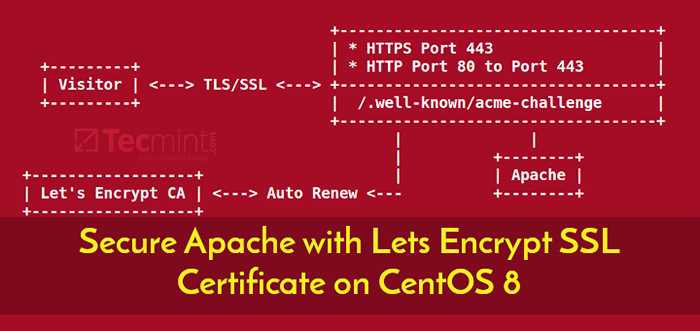

Zabezpieczenie twojego serwera internetowego jest zawsze jednym z kluczowych czynników, które powinieneś rozważyć przed zamieszkaniem w witrynie. Certyfikat bezpieczeństwa ma kluczowe znaczenie dla zabezpieczenia ruchu wysyłanego z przeglądarek internetowych na serwery internetowe, a tym samym zainspiruje użytkowników do wymiany danych ze swoją witryną w pełnej wiedzy, że wysyłany ruch jest zabezpieczony.

W większości przypadków certyfikaty bezpieczeństwa są opłacane i odnawiane co roku. Zaszypujmy Certyfikat to bezpłatny, otwarty i zautomatyzowany organ certyfikatu, którego można użyć do szyfrowania witryny. Certyfikat wygasa po każdym 90 dni i auto-renews bez absolutnie żadnych kosztów.

Zalecane odczyt: Jak zabezpieczyć Nginx za pomocą Let's Encrypt on Centos 8

W tym artykule pokażemy, jak możesz zainstalować Zaszypujmy certyfikat z Certbot dla Apache serwer WWW, a później, skonfiguruj certyfikat, aby automatycznie odnowi się Centos 8.

Wymagania wstępne

Zanim zaczniesz, upewnij się, że masz następujące miejsce:

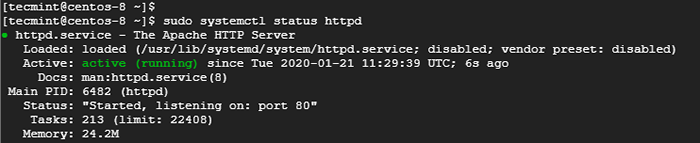

1. Instancja serwera CentOS 8 z instalacją i uruchamianiem serwera WWW Apache HTTP. Możesz potwierdzić, że Twój serwer WWW Apache jest uruchomiony.

$ sudo dnf instaluj httpd $ sudo systemctl status httpd

Sprawdź status serwera WWW Apache

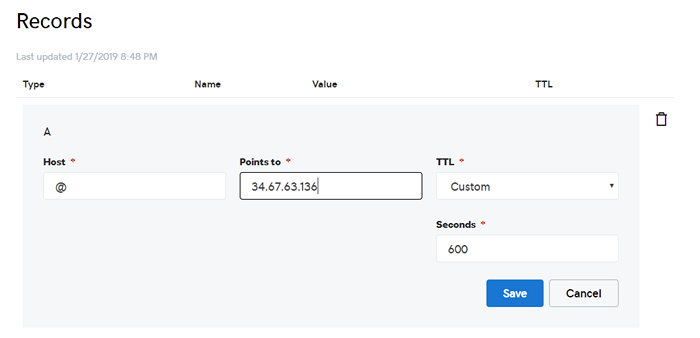

Sprawdź status serwera WWW Apache 2. A W pełni kwalifikowana nazwa domeny (Fqdn) Wskazanie publicznego adresu IP Twojego serwera WWW na dostawcy hostingów internetowych DNS. Do tego przewodnika będziemy używać Linuxtechwhiz.informacje wskazując na IP serwera 34.67.63.136.

Domena rekord wskazujący adres IP serwera

Domena rekord wskazujący adres IP serwera Krok 1. Zainstaluj Certbot w Centos 8

Certbot jest klientem, który automatyzuje instalację certyfikatu bezpieczeństwa. Pobiera certyfikat z Szyfrowajmy autorytet i wdraża go na serwerze internetowym bez większego problemu.

Certbot jest absolutnie bezpłatny i umożliwi instalację certyfikatu w interaktywny sposób, generując instrukcje na podstawie konfiguracji serwera WWW.

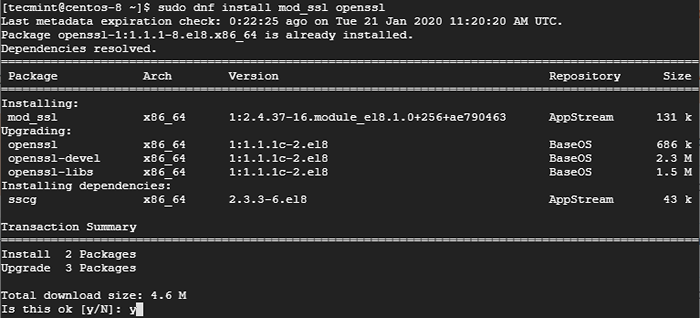

Przed pobraniem Certbot, Najpierw zainstaluj pakiety niezbędne do konfiguracji zaszyfrowanego połączenia.

Zaczniemy od zainstalowania Epel Repozytorium, które zapewnia dodatkowe pakiety wysokiej jakości dla systemów opartych na RHEL:

$ sudo dnf instaluj epel-uwalnianie

Następnie zainstaluj mod_ssl I Openssl pakiety.

$ sudo dnf instalacja mod_ssl openSsl

Zainstaluj mod_ssl na CentOS 8

Zainstaluj mod_ssl na CentOS 8 Po zainstalowaniu wszystkich zależności zainstaluj Certbot i Apache moduł dla certbot.

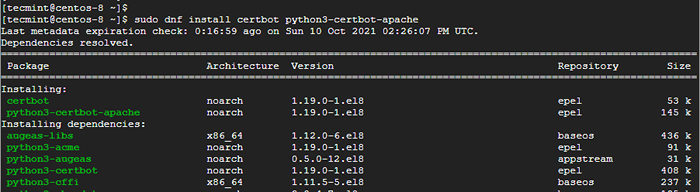

$ sudo dnf zainstaluj certbot python3-certbot-apache

Zainstaluj CertBot w Centos

Zainstaluj CertBot w Centos Polecenie instaluje Certbot, moduł Apache dla Certbot, i inne zależności.

Krok 2: Utwórz wirtualny host Apache

Następnym krokiem będzie utworzenie wirtualnego pliku hosta dla naszej domeny - Linuxtechwhiz.informacje. Rozpocznij od pierwszego utworzenia głównego dokumentu, w którym umieścisz pliki HTML.

$ sudo mkdir/var/www/linuxtechwhiz.informacje.conf

Utwórz test indeks.html plik jak pokazano.

$ sudo echo "Witamy na serwerze Apache HTTP

”>/Var/www/linuxtechwhiz.Informacje/indeks.html

Następnie utwórz wirtualny plik hosta, jak pokazano.

$ sudo vim/etc/httpd/conf.D/Linuxtechwhiz.informacje

Dołącz poniższą konfigurację.

Servername Linuxtechwhiz.Info serveralias www.Linuxtechwhiz.Informacje DocumentRoot/var/www/Linuxtechwhiz.Informacje/opcje -INDEXES +FollowsymLinks Udostępnij Override All ErrorLog/var/log/httpd/www.Linuxtechwhiz.Informacje.Zaloguj się customLog/var/log/httpd/www.Linuxtechwhiz.dostęp do informacji.Log łącznie

Zapisz i wyjdź.

Przypisz uprawnienia do głównego dokumentu, jak pokazano.

$ sudo chown -r apache: apache/var/www/linuxtechwhiz.informacje

Aby wprowadzić zmiany, uruchom ponownie usługę Apache.

$ sudo systemctl restart httpd

Krok 3: Zainstaluj Certyfikat Let's Encrypt SSL na Centos 8

Teraz biegnij Certbot jak pokazano, że rozpoczyna instalację Zaszypujmy certyfikat.

$ sudo certbot -apache -d domena.com

W naszym przypadku będzie to:

$ sudo certbot --apache -d Linuxtechwhiz.informacje

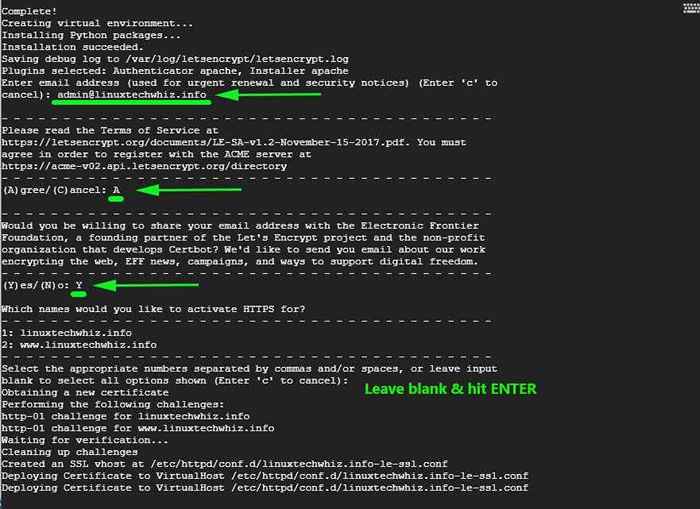

Polecenie przeprowadzi Cię przez serię monitów, aby umożliwić skonfigurowanie Lets Szyfrowanie dla Twojej domeny. Pamiętaj, aby podać swój adres e -mail, zaakceptuj warunki usługi i określić nazwy domeny, które chcesz użyć protokołu HTTPS, który jest zaszyfrowaną wersją HTTP.

Zaszypujmy instalację certyfikacji SSL w domenie

Zaszypujmy instalację certyfikacji SSL w domenie  Szyfrujmy informacje o certyfikacji SSL

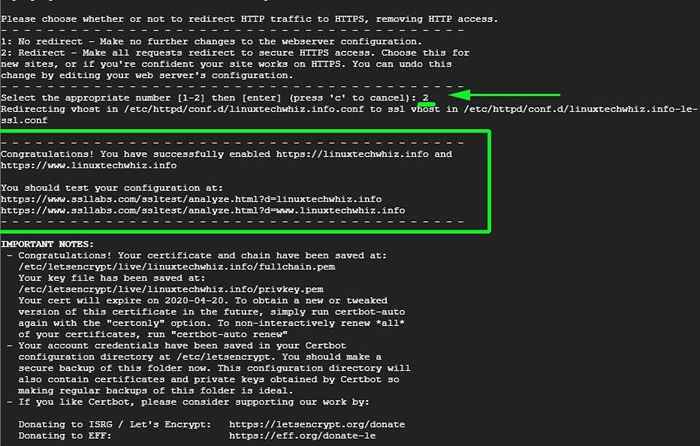

Szyfrujmy informacje o certyfikacji SSL Jeśli wszystko poszło dobrze, powinieneś otrzymać wiadomość z gratulacyjną na końcu informującą, że Twoja strona została zabezpieczona za pomocą Zaszypujmy certyfikat. Ważność twojego certyfikatu zostanie również wyświetlona - co jest zwykle później 90 dni po wdrożeniu.

Teraz wróć do swojego wirtualnego pliku hosta i dołącz następujące wiersze konfiguracji.

SsLengine na SSLCertificateFile/etc/LetsEncrypt/Live/Linuxtechwhiz.Informacje/Fullchain.PEM SSLCertificateKeKeyFile/etc/LetsEncrypt/Live/Linuxtechwhiz.Informacje/Privey.pem

Zapisz i wyjdź.

Ostatnia konfiguracja wirtualnego hosta Apache będzie wyglądać mniej więcej tak:

Servername Linuxtechwhiz.Info serveralias www.Linuxtechwhiz.Informacje DocumentRoot/var/www/Linuxtechwhiz.Informacje/opcje -INDEXES +FollowsymLinks Udostępnij Override All ErrorLog/var/log/httpd/www.Linuxtechwhiz.Informacje.Zaloguj się customLog/var/log/httpd/www.Linuxtechwhiz.dostęp do informacji.Log łącznie SsLengine na SSLCertificateFile/etc/LetsEncrypt/Live/Linuxtechwhiz.Informacje/Fullchain.PEM SSLCertificateKeKeyFile/etc/LetsEncrypt/Live/Linuxtechwhiz.Informacje/Privey.pem

Jeszcze raz uruchom ponownie Apache.

$ sudo systemctl restart httpd

Krok 4: Weryfikacja certyfikatu Let's Encrypt SSL

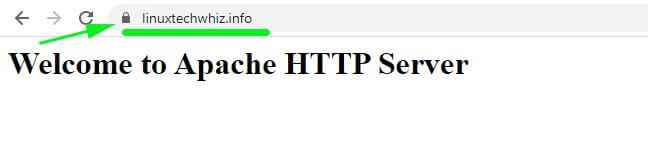

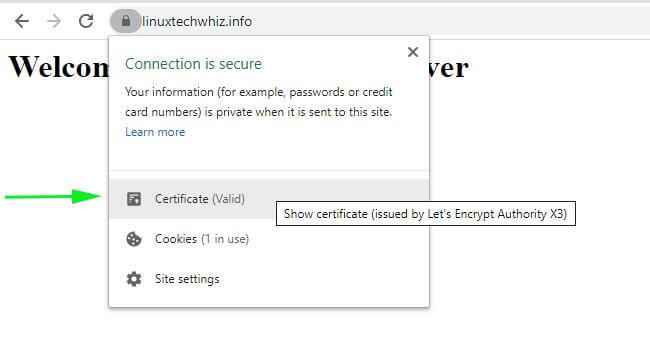

Aby sprawdzić, czy wszystko działa, uruchom przeglądarkę i odwiedź adres IP swojego serwera. Powinieneś teraz zobaczyć symbol kłódki na początku adresu URL.

Sprawdźmy Certyfikat zaszyfrowania SSL

Sprawdźmy Certyfikat zaszyfrowania SSL Aby uzyskać więcej szczegółów, kliknij kłódka symbol i kliknijCertyfikat„Opcja w wyświetlonym menu rozwijanym.

Sprawdźmy Certyfikat SSL SSL

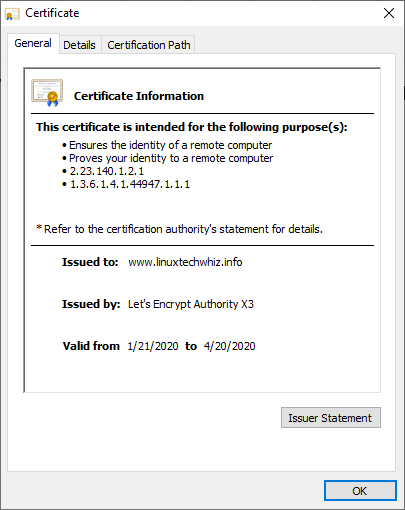

Sprawdźmy Certyfikat SSL SSL Szczegóły certyfikatu zostaną wyświetlone w następnym oknie wyskakującym.

Zaszypujmy informacje o certyfikatach SSL

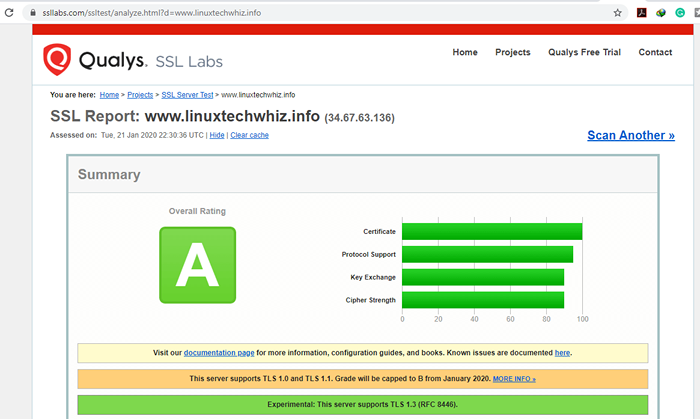

Zaszypujmy informacje o certyfikatach SSL Możesz także przetestować swój serwer pod adresem https: // www.ssllabs.com/sslTest/ a Twoja witryna powinna otrzymać 'A' ocena, jak pokazano.

Sprawdźmy, zaszyfrowajmy ocenę certyfikatu SSL

Sprawdźmy, zaszyfrowajmy ocenę certyfikatu SSL Krok 5: Auto-renew Let's Encrypt SSL Certificate

Zaszypujmy jest ważne tylko dla 90 Tylko dni. Zwykle proces odnowy jest przeprowadzany przez Certbot pakiet, który dodaje skrypt odnowienia do /etc/cron.D informator. Skrypt działa dwa razy dziennie i automatycznie odnowi dowolne certyfikat wewnątrz 30 Dni ważności.

Aby przetestować proces automatycznego odniesienia, przeprowadzić test suchego biegu z Certbot.

$ sudo/usr/local/bin/certbot-auto odnowienie-Dry-run

Jeśli nie napotkano żadnych błędów, oznacza to, że dobrze jest iść.

To prowadzi nas do końca tego przewodnika. W tym przewodniku pokazaliśmy, jak możesz użyć Certbot Aby zainstalować i skonfigurować Zaszypujmy certyfikat na Apache Webserver działający na Centos 8 system.

- « Nethogs - Monitoruj wykorzystanie ruchu sieciowego Linux na proces

- Jak zainstalować PHP 8.0 O Rocky Linux i Almalinux »