Jak zabezpieczyć połączenia SSH z pukaniem portu w Linux Centos

- 4310

- 567

- Pan Jeremiasz Więcek

Pukanie portu to technika stosowana do zabezpieczenia połączeń lub dostępu do portów od niechcianych użytkowników. Korzystając z tej techniki, utrzymujemy jeden lub więcej wcześniej skonfigurowanych portów, które zostaną otwarte tylko za pomocą sekwencji żądań do wielu portów, które mają miejsce .

Aby podać przykład, jeśli skonfigurujemy pukanie do portu do portu 50, ten port będzie otwarty tylko wtedy, gdy będziemy wymagać prośb do portów 1000 2500,3000 w tej kolejności, robiąc to, po prawidłowym zakończeniu sekwencji zapora otworzy się port, który był wcześniej zamknięty.Dzięki temu dodajemy kolejny poziom bezpieczeństwa do niektórych rodzajów połączeń do naszego serwera.

Klient może wykonywać pukanie portu za pomocą NMAP, Telnet lub narzędzia do tych celów.

Zabezpieczmy połączenia SSH za pomocą tej metody na serwerze z Linux Centos . Wykonaj poniższe kroki jako root.

Zainstaluj warunki wstępne

Zainstaluj pakiety biblioteczne LiBPCAP jako wymaganie serwera pukania

# Yum Instal Libpcap*

Zainstaluj pakiet Knock Server

Pobierz i zainstaluj pakiet Knock-Server RPM

# wget http: // li.Nux.ro/Download/Nux/Misc/El6/i386/Knock-Server-0.5-7.El6.Nux.i686.RPM # RPM -ivh Knock-Server-0.5-7.El6.Nux.i686.RPM

Przed skonfiguracją demona Knockd musimy utworzyć regułę iptable, spada wszystkie połączenia z portem SSH, w tym przypadku użyjemy domyślnej (22).

# iptables -a wejście -p tcp -dport 22 -J upuścić # usługa zapisz iptables

[UWAGA: Nie używaj poniżej polecenia

Ok, możemy teraz skonfigurować nasz demon z puchar. Edytuj plik konfiguracyjny Knockd Dodaj następujące wartości

# vi /etc /knockd.conf

[Opcje] logfile =/var/log/knockd.Log [OpenSSH] Sekwencja = 5040,6010,6500 seq_timeout = 30 tcpflags = Syn start_command = /sbin /iptables -i wejście -s % ip % -p tcp - -dport 22 -j akceptuj [ClossSh] sekwencja = 4040,5050, 8080 seq_timeout = 30 polecenie = /sbin /iptables -D wejście -s % ip % -p

Zapisz plik i zrezygnuj (: WQ!)

Wreszcie rozpocznij usługę Knockd

# Service Knockd Start

Jak korzystać z wiedzy z portu

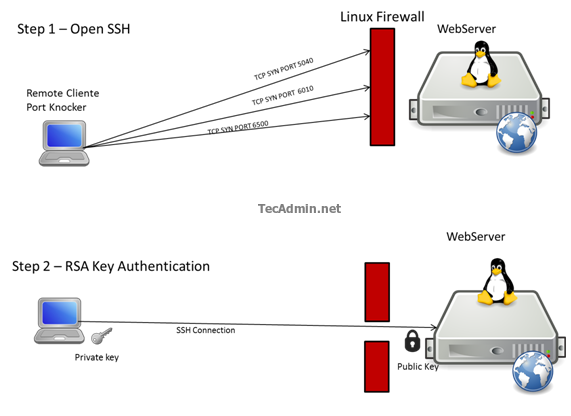

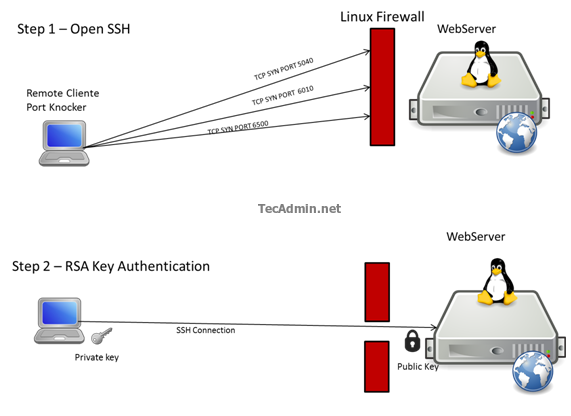

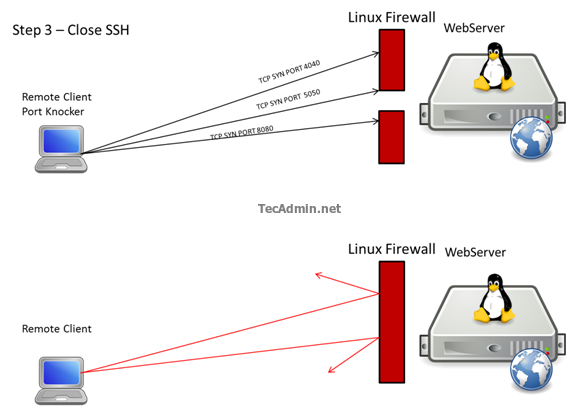

Tutaj, aby otworzyć port SSH, zapukamy porty 5040 6010 6500 a kiedy sekwencja zostanie poprawnie zakończona, uruchomi polecenie, które doda regułę w zaporze, aby umożliwić połączenie z naszym serwerem Linux przez port 22 . Mamy kolejną dyrektywę w celu zamknięcia portu, pukając porty 4040 5050 8080 uruchomi polecenie, które usunie zasadę zapory, która pozwoli nam wykonać połączenie za pośrednictwem SSH.

Aby powalić porty, możesz użyć narzędzia NMAP lub Telnet w następujący sposób. W tym przykładzie używamy NMAP.

Aby otworzyć połączenie SSH

# nmap -p 5040 Server -IP # nmap -p 6010 Server -Ip # nmap -p 6500 server -ip

Aby zamknąć połączenie

# nmap -p 4040 Server -IP # nmap -p 5050 Server -Ip # nmap -p 8080 Server -IP

Jeśli zobaczymy dziennik knockd, będziemy mieli coś takiego

# ogon/var/log/knockd.Log [2014-04-10 05:20] 192.168.1.184: OpenSsh: etap 1 [2014-04-10 05:21] 192.168.1.184: OpenSsh: Etap 2 [2014-04-10 05:21] 192.168.1.184: OpenSsh: Etap 3 [2014-04-10 05:21] 192.168.1.184: OpenSsh: Open Sesame [2014-04-10 05:21] OpenSSH: Uruchamianie polecenia: /sbin /iptables -i wejście -s 192.168.1.184 -p TCP - -DPORT 22 -j Zaakceptuj

Pokażę trochę bardziej graficzną .

Jest to krótka reprezentacja procesu, w tym uwierzytelnianie za pomocą klawiszy RSA.

Tutaj mamy nasze zdalne połączenia z dobrym poziomem bezpieczeństwa i łączniemy z uwierzytelnianiem RSA, jeszcze bardziej utwardziliśmy połączenie. Możemy użyć tej metody do zabezpieczenia dowolnego rodzaju połączeń z naszym serwerem Linux. Aby przeczytać więcej o odwiedź http: // www.Zeroflux.org/projekty/pukanie

- « Jak tworzyć kopie zapasowe crontabs wszystkich użytkowników w Centos, Rhel, Ubuntu & Dabian

- Jak konfigurować S3CMD w systemie Windows i zarządzać wiadrami S3 »