Jak skonfigurować serwer OpenVPN na Ubuntu 20.04

- 4667

- 1223

- Roland Sokół

Ubuntu 20.04 Focal Fossa jest ostatnim długoterminowym wsparciem jednego z najczęściej używanych rozkładów Linuksa. W tym samouczku zobaczymy, jak korzystać z tego systemu operacyjnego do utworzenia serwera OpenVPN i jak utworzyć .ovpn plik, którego użyjemy, aby połączyć się z nim z naszego komputera klienta.

W tym samouczku nauczysz się:

- Jak wygenerować organ certyfikatu

- Jak generować certyfikat i klucz klienta serwera

- Jak podpisać certyfikat z Urządem Certyfikatu

- Jak tworzyć parametry Diffie-Hellman

- Jak wygenerować klucz TLS-Auth

- Jak skonfigurować serwer OpenVPN

- Jak wygenerować .plik OVPN do połączenia się z VPN

Jak skonfigurować serwer OpenVPN na Ubuntu 20.04

Jak skonfigurować serwer OpenVPN na Ubuntu 20.04 Zastosowane wymagania i konwencje oprogramowania

| Kategoria | Wymagania, konwencje lub wersja oprogramowania |

|---|---|

| System | Ubuntu 20.04 Focal Fossa |

| Oprogramowanie | OpenVPN, UFW, Easy-RSA |

| Inny | Uprawnienia do wykonywania zadań administracyjnych |

| Konwencje | # - Wymaga, aby podane polecenia Linux są wykonywane z uprawnieniami root bezpośrednio jako użytkownik root lub za pomocą sudo Komenda$ - Wymaga, aby podane polecenia Linux zostały wykonane jako zwykły użytkownik niepewny |

Konfiguracja scenariusza

Przed przystąpieniem do faktycznej konfiguracji VPN porozmawiajmy o konwencjach i skonfigurowaniu, które przyjęliśmy w tym samouczku.

Użyjemy dwóch maszyn, oba zasilane przez Ubuntu 20.04 Focal Fossa. Pierwszy, Camachine zostanie użyty do hostowania naszego Urząd certyfikatu; drugi, OpenVpnmachine będzie tym, który skonfigurujemy jako rzeczywisty VPN serwer. Możliwe jest użycie tej samej maszyny do obu celów, ale byłoby mniej bezpieczne, ponieważ osoba naruszająca serwer może „podszywać się” w organ certyfikatów i użyć go do podpisania niechcianych certyfikatów (problem jest szczególnie istotny tylko wtedy, gdy ty planuj mieć więcej niż jeden serwer lub jeśli planujesz użyć tego samego CA do innych celów). Aby przenosić pliki między jednym komputerem a drugim SCP (bezpieczna kopia) polecenie. 10 głównych kroków, które będziemy wykonać, to następujące:

- Generowanie organu certyfikatów;

- Generowanie żądania klucza serwera i certyfikatu;

- Podpisanie żądania certyfikatu serwera w CA;

- Generowanie parametrów Diffie-Hellman na serwerze;

- Generowanie klucza TLS-Auth na serwerze;

- Konfiguracja OpenVPN;

- Konfiguracja sieci i konfiguracja zapory ogniowej (UFW) na serwerze;

- Generowanie klucza klienta i żądania certyfikatu;

- Podpisanie certyfikatu klienta z CA;

- Tworzenie klienta .plik OVPN używany do łączenia się z VPN.

Krok 1 - Generowanie Urzędu Świadectwa (CA)

Pierwszy krok w naszej podróży polega na stworzeniu Urząd certyfikatu na dedykowanej maszynie. Będziemy pracować jako nieuprzywilejowany użytkownik, aby wygenerować potrzebne pliki. Zanim zaczniemy, musimy zainstalować Easy-RSA pakiet:

$ sudo apt-get aktualizacja && sudo apt-get -y instaluj easy-rsa

Po zainstalowanym pakiecie możemy użyć Make-Cadir polecenie wygenerowania katalogu zawierającego potrzebne narzędzia i pliki konfiguracyjne, w tym przypadku nazwiemy to certyfikat_authority. Po utworzeniu w nim poruszamy się:

$ make-cadir certyfikat_authority && cd certyfikat_authority

W katalogu znajdziemy plik o nazwie vars. W pliku możemy zdefiniować niektóre zmienne, które będą używane do generowania certyfikatu. Skomentowany zestaw tych zmiennych można znaleźć w linii 91 Do 96. Po prostu usuń komentarz i przypisz odpowiednie wartości:

set_var easyrsa_req_country „us” set_var easyrsa_req_province „California” set_var easyrsa_req_city „San Francisco”.net „set_var easyrsa_req_ou„ moja jednostka organizacyjna ”

Po zapisaniu zmian możemy kontynuować i wygenerować PKI (Infrastruktura klucza publicznego), z następującym polecenie PKI:

$ ./EASYRSA INIT-PKI

Po wprowadzeniu infrastruktury możemy wygenerować nasz klucz i certyfikat CA. Po uruchomieniu polecenia poniżej zostaniemy poproszeni o wejście fraza dla Klucz CA. Będziemy musieli podać to samo hasło za każdym razem, gdy będziemy wchodzić w interakcje z organem. A Nazwa zwyczajowa dla certyfikatu należy również zapewnić. Może to być arbitralna wartość; Jeśli po prostu naciśniemy Enter na wierszu, w tym przypadku zostanie użyta domyślna Easy-Rsa Ca:

$ ./EASYRSA BULD-CA

Oto dane wyjściowe polecenia:

Uwaga: Korzystanie z konfiguracji Easy-RSA od: ./vars za pomocą SSL: OpenSsl OpenSSL 1.1.1d 10 września 2019 Wprowadź nowy klawisz CA Passhraza: Ponowne wejście NOWOŚĆ KLUCZ CA Passhraza: Generowanie klucza prywatnego RSA, 2048-bitowy moduł (2 Prime)… +++++… +++++ E Is 65537 (0x010001) Can Can może „T ładowanie/home/egdoc/certyfikat_authority/pki/.RND do RNG 140296362980608: Błąd: 2406f079: Generator liczb losowych: rand_load_file: nie można otworzyć pliku:…/crypto/rand/randFile.C: 98: nazwa pliku =/home/egdoc/certyfikat_authority/pki/.Rnd, masz zamiar zostać poproszony o wprowadzenie informacji, które zostaną włączone do Twojego żądania certyfikatu. To, co zamierzasz wejść, to tak zwana nazwa wyróżniająca lub DN. Istnieje sporo pól, ale możesz zostawić puste pola na niektórych polach, jeśli wejdziesz, będzie wartość domyślna.', pole pozostanie puste. ----- Nazwa zwyczajowa (np. Użytkownika, hosta lub nazwa serwera) [Easy-Rsa CA]: CA Creation Complete. Twój nowy plik certyfikatu CA do publikacji znajduje się w:/home/egdoc/certyfikat_authority/pki/ca.crt

Build-CA Polecenie wygenerowało dwa pliki; Ich ścieżka, w stosunku do naszego katalogu pracy:

- PKI/CA.crt

- PKI/Private/Ca.klucz

Pierwszy to certyfikat publiczny, drugi jest kluczem, który zostanie użyty do podpisywania certyfikatów serwera i klientów, więc powinien być tak bezpieczny, jak to możliwe.

Mała uwaga, zanim przejdziemy do przodu: W wyjściu polecenia mogłeś zauważyć komunikat o błędzie. Chociaż błąd nie jest uzbrojony, obejściem, którego należy unikać, jest skomentowanie trzeciej linii Openssl-Eassyrsa.CNF plik, który znajduje się w wygenerowanym katalogu roboczym. Problem jest omówiony w repozytorium Openssl Github. Po modyfikacji plik powinien wyglądać tak:

# Do użytku z Easy-RSA 3.1 i OpenSsl lub biblioteka RandFile = $ env :: EASYRSA_PKI/.Rnd

To powiedziawszy, przejdźmy do komputera, którego użyjemy jako serwer OpenVPN i wygeneruj klucz i certyfikat serwera.

Krok 2 - Generowanie żądania klucza serwera i certyfikatu

W tym kroku wygenerujemy klucz serwera i żądanie certyfikatu, które będzie podpisane przez Urząd Świadectwa. Na komputerze będziemy używane jako serwer OpenVPN, musimy zainstalować OpenVpn, Easy-RSA I UFW Pakiety:

$ sudo apt-get aktualizacja && sudo apt-get -y instaluj openvpn easy-rsa ufw

Aby wygenerować żądanie klucza serwera i certyfikatu, wykonujemy tę samą procedurę, której użyliśmy na komputerze hostującym Urząd Certyfikatu:

- Generujemy działający katalog z

Make-Cadirpolecenie i poruszaj się w nim. - Skonfiguruj zmienne zawarte w

varsplik, który zostanie użyty do certyfikatu. - Generować infrastrukturę kluczy publicznych z

./EASYRSA INIT-PKIKomenda.

Po tych wstępnych krokach możemy wydać polecenie, aby wygenerować certyfikat serwera i plik klucza:

$ ./EASYRSA Gen-Req Server Nopass

Tym razem, ponieważ użyliśmy Brak przejścia Opcja, nie zostaniemy poproszeni o włożenie hasła podczas generowania Klucz serwera. Nadal będziemy proszeni o wejście Nazwa zwyczajowa dla certyfikat serwera. W takim przypadku użyta wartość domyślna jest serwer. To właśnie użyjemy w tym samouczku:

Uwaga: Korzystanie z konfiguracji Easy-RSA od: ./vars za pomocą SSL: OpenSsl OpenSSL 1.1.1d 10 września 2019 Generowanie klucza prywatnego RSA… +++++… ++++ Pisanie nowego klucza prywatnego do '/home/egdoc/openvpnserver/pki/private/serwer.klucz.9RU3WFZMBW '----- Zaraz zostaniesz poproszony o wprowadzenie informacji, które zostaną włączone do Twojego żądania certyfikatu. To, co zamierzasz wejść, to tak zwana nazwa wyróżniająca lub DN. Istnieje sporo pól, ale możesz zostawić puste pola na niektórych polach, jeśli wejdziesz, będzie wartość domyślna.', pole pozostanie puste. ----- Nazwa zwyczajowa (np. Użytkownik, host lub nazwa serwera) [Serwer]: Zakończone żądanie klawiatury i certyfikatu. Twoje pliki to: req:/home/egdoc/openvpnserver/pki/reqs/serwer.Klucz req:/home/egdoc/openvpnserver/pki/private/serwer.klucz

A żądanie podpisania certyfikatu i a prywatny klucz zostanie wygenerowane:

/home/egdoc/openvpnserver/pki/reqs/serwer.req/home/egdoc/openvpnserver/pki/private/serwer.klucz.

Plik kluczowy musi zostać przeniesiony wewnątrz /etc/openvpn informator:

$ sudo mv pki/private/serwer.klucz /etc /openvpn

Zamiast tego wniosek o certyfikat należy wysłać do maszyny Urzędu Świadectwa, aby zostać podpisane. Możemy użyć SCP polecenie do przeniesienia pliku:

$ scp pKI/reqs/serwer.req egdoc@camachine:/home/egdoc/

Wróćmy do Camachine i upoważnij certyfikat.

Krok 3 - Podpisanie certyfikatu serwera z CA

Na komputerze Urzędu Świadectwa powinniśmy znaleźć plik, który skopiowaliśmy w poprzednim kroku w $ Dom katalog naszego użytkownika:

$ ls ~ Certifate_authority Server.req

Pierwszą rzeczą, którą robimy, jest zaimportowanie żądania certyfikatu. Aby wykonać zadanie, używamy import-req Działanie EASYRSA scenariusz. Jego składnia jest następująca:

import-req

W naszym przypadku przekłada się to na:

$ ./EASYRSA Import-req ~/serwer.Serwer req

Polecenie wygeneruje następujące dane wyjściowe:

Uwaga: Korzystanie z konfiguracji Easy-RSA od: ./vars za pomocą SSL: OpenSsl OpenSSL 1.1.1d 10 września 2019 Żądanie zostało pomyślnie zaimportowane z krótką nazwą: serwer Możesz teraz użyć tej nazwy do wykonywania operatorów podpisywania tego żądania.

Aby podpisać żądanie, używamy Sing-Req Działanie, które przyjmuje rodzaj żądania jako pierwszego argumentu (w tym przypadku serwer, w tym przypadku) Short_basename Użyliśmy w poprzednim poleceniu (serwer). Biegniemy:

$ ./Serwer serwera sign-req EASYRSA

Zostaniemy poproszeni o potwierdzenie, że chcemy podpisać certyfikat i podać hasło, którego użyliśmy do klucza Authority Certificate Authority. Jeśli wszystko pójdzie zgodnie z oczekiwaniami, zostanie utworzony certyfikat:

Uwaga: Korzystanie z konfiguracji Easy-RSA od: ./vars za pomocą SSL: OpenSsl OpenSSL 1.1.1d 10 września 2019 masz zamiar podpisać następujący certyfikat. Prosimy o sprawdzenie szczegółów pokazanych poniżej, aby uzyskać dokładność. Zauważ, że to żądanie nie zostało weryfikowane kryptograficznie. Upewnij się, że pochodzi z zaufanego źródła lub że zweryfikowałeś sumę kontrolną żądania u nadawcy. Żądanie tematu, które należy podpisać jako certyfikat serwera przez 1080 dni: Temat = CommonName = Serwer Wpisz słowo „tak”, aby kontynuować lub wszelkie inne dane wejściowe do przerwy. Potwierdź Szczegóły żądania: Tak, korzystając z konfiguracji od/home/egdoc/certyfikat_authority/pki/safessl-asysyrsa.CNF Wprowadź frazę przepustki/home/egdoc/certyfikat_authority/pki/private/ca.Klucz: Sprawdź, czy żądanie pasuje do podpisu OK, wyróżniająca nazwa podmiotu podmiotu jest następująca: Asn.1 12: Certyfikat „serwera” ma być certyfikowany do 20 marca 02:12:08 2023 GMT (1080 dni) Zapisz bazę danych z 1 nowymi wpisami Baza danych Zaktualizowana certyfikat utworzony na stronie:/home/egdoc/certyfikat_authority/pKI/PKI/PKI serwer.crt

Możemy teraz usunąć plik żądania, który wcześniej przesłaliśmy z OpenVpnmachine. I skopiuj wygenerowany certyfikat z powrotem do naszego OpenVpn serwer, wraz z certyfikatem publicznym CA:

$ rm ~/serwer.req $ scp pki/ca.CRT, wydany/serwer.crt egdoc@openvpnmachine:/home/egdoc

Z powrotem na OpenVpnmachine Powinniśmy znaleźć pliki w naszym katalogu domowym. Możemy teraz przenieść je do /etc/openvpn:

$ sudo mv ~/ca.CRT, serwer.crt /etc /openvpn

Krok 4 - Generowanie parametrów Diffie -Hellman

Następny krok polega na generowaniu Diffie-Hellman parametry. Diffie-Hellman Key Exchange to metoda stosowana do przesyłania kluczy kryptograficznych na publiczny, niepewny kanał. Poleceniem wygenerowania klucza jest następujące (może to zająć trochę czasu):

$ ./EASYRSA Gen-DH

Klucz zostanie wygenerowany wewnątrz PKI katalog as Dh.pem. Przenieśmy to do /etc/openvpn Jak DH2048.pem:

$ sudo mv pki/dh.PEM/etc/openvpn/DH2048.pem

Krok 5 - Generowanie klucza TLS -Auth (TA.klucz)

Aby poprawić bezpieczeństwo, OpenVpn przybory TLS-Auth. Cytując oficjalną dokumentację:

Dyrektywa TLS-Auth dodaje dodatkowy podpis HMAC do wszystkich pakietów uścisku dłoni SSL/TLS do weryfikacji integralności. Każdy pakiet UDP, który nie ma prawidłowego podpisu HMAC, można upuścić bez dalszego przetwarzania. Podpis TLS-Auth HMAC zapewnia dodatkowy poziom bezpieczeństwa powyżej i poza tym zapewniany przez SSL/TLS. Może chronić przed:

- Ataki DOS lub powódź portu na porcie OpenVPN UDP.

- Skanowanie portów w celu ustalenia, które porty UDP serwera są w stanie słuchania.

- Luki w zabezpieczeniach przepełnienia bufora w implementacji SSL/TLS.

- Inicjacje uścisku dłoni SSL/TLS z nieautoryzowanych maszyn (podczas gdy takie uściski dłoni ostatecznie nie uwierzytelniłyby się, TLS-Auth może je odciąć w znacznie wcześniejszym momencie).

Aby wygenerować klucz TLS_Auth, możemy uruchomić następujące polecenie:

$ openvpn -genkey -taj.klucz

Po wygenerowaniu przenosimy ta.klucz plik do /etc/openvpn:

$ sudo mv ta.klucz /etc /openvpn

Nasza konfiguracja kluczy serwera jest teraz kompletna. Możemy kontynuować faktyczną konfigurację serwera.

Krok 6 - Konfiguracja OpenVPN

Plik konfiguracyjny OpenVPN nie istnieje domyślnie w środku /etc/openvpn. Aby go wygenerować, używamy szablonu, który wysyła z OpenVpn pakiet. Uruchommy to polecenie:

$ zcat \/usr/share/doc/openvpn/przykłady/próbki-config-files/serwer.conf.GZ \ | sudo tee/etc/openvpn/serwer.conf> /dev /null

Możemy teraz edytować /etc/openvpn/serwer.conf plik. Odpowiednie części pokazano poniżej. Pierwszą rzeczą, którą chcemy zrobić, jest sprawdzenie, czy nazwa kluczy i certyfikatów, do których odwołuje się do tych, które wygenerowaliśmy. Jeśli podążałeś za tym samouczkiem 78-80 I 85):

CA.Serwer CRT CERT.Serwer kluczy CRT.Klucz # Ten plik należy zachować w tajemnicy DH DH2048.pem

Chcemy, aby demon otwartegoVPN działał z niskimi uprawnieniami, nikt użytkownik i Nogrupa Grupa. Odpowiednia część pliku konfiguracyjnego znajduje się w wierszach 274 I 275. Musimy tylko usunąć prowadzenie ;:

Użytkownik nikt nie grupowy nogrupa

Kolejna linia, z której chcemy usunąć komentarz 192. Spowoduje to, że wszyscy klienci przekierują domyślną bramę przez VPN:

Wpusz „Redirect-Gateway DEF1 Bypass-DHCP”

Linie 200 I 201 Można również użyć do włączenia serwera przesuwania określonych serwerów DNS dla klientów. Te w pliku konfiguracyjnym są dostarczone przez Opendns.com:

push „dhcp-option DNS 208.67.222.222 „Push” DHCP-Option DNS 208.67.220.220 "

W tym momencie /etc/openvpn Katalog powinien zawierać wygenerowane przez nas pliki:

/etc/openvpn ├── Ca.CRT ├── DH2048.Serwer PEM ├─wią.serwer Conf ├─wią.Serwer CRT ├─wią.Klucz └wiąt ta.klucz

Upewnijmy się, że wszyscy są własnością root:

$ sudo chown -r root: root /etc /openvpn

Możemy przejść do następnego kroku: Konfigurowanie opcji sieciowych.

Krok 7 - Sieci konfiguracyjne i UFW

Aby nasz VPN działał, musimy włączyć Przekazywanie IP na naszym serwerze. Aby to zrobić, po prostu linia pocukania 28 z /etc/sysctl.conf plik:

# Uzyskanie następnego wiersza, aby umożliwić przekazywanie pakietów dla sieci IPv4.IPv4.ip_forward = 1

Aby ponownie załadować ustawienia:

$ sudo sysctl -p

Musimy również umożliwić przekazywanie pakietów w zaporze UFW modyfikując /etc/default/ufw plik i zmiana Default_forward_policy z UPUSZCZAĆ Do ZAAKCEPTOWAĆ (linia 19):

# Ustaw domyślną zasadę forward, aby zaakceptować, upuścić lub odrzucić. Pamiętaj, że # Jeśli to zmieniasz

Musimy teraz dodać następujące zasady na początku /etc/ufw/wcześniej.zasady plik. Tutaj zakładamy, że interfejs używany do połączenia jest ETH0:

*Nat: Postrouting Zaakceptuj [0: 0] -A Postrouting -s 10.8.0.0/8 -O ETH0 -J Masquerade Commit

Wreszcie, musimy zezwolić na ruch przychodzący OpenVpn Usługa w menedżerze UFW Firewall:

$ sudo ufw zezwalaj na OpenVpn

W tym momencie możemy ponownie uruchomić UFW, aby zmiany zostały zastosowane. Jeśli Twoja zapora nie była w tym momencie włączona, upewnij się, że ssh Usługa jest zawsze dozwolona, w przeciwnym razie możesz zostać wycięty, jeśli pracujesz zdalnie.

$ sudo ufw wyłącz && sudo ufw

Możemy teraz uruchomić i włączyć OpenVPN.Usługa w BOOT:

$ sudo systemctl restart openvpn && sudo systemctl Włącz OpenVpn

Krok 8 - Generowanie klucza klienta i żądania certyfikatu

Nasza konfiguracja serwera jest już zakończona. Następny krok polega na generowaniu żądania klucza klienta i certyfikatu. Procedura jest taka sama, której używaliśmy dla serwera: po prostu używamy „klienta” jako nazwy zamiast „Sever”, generujemy klawisz i żądanie certyfikatu, a następnie przekazuj to drugie na maszynę CA do podpisania.

$ ./EASYRSA Gen-Req Klient Nopass

Tak jak poprzednio, zostaniemy poproszeni o podanie nazwy zwyczajowej. Poniższe pliki zostaną wygenerowane:

- /home/egdoc/openvpnserver/pki/reqs/client.req

- /home/egdoc/openvpnserver/pki/private/klient.klucz

Skopiujmy klient.req do maszyny CA:

$ scp pki/reqs/client.req egdoc@camachine:/home/egdoc

Po skopiowaniu pliku, włączony Camachine, Importujemy żądanie:

$ ./easyrsa import-req ~/klient.req klient

Następnie podpisujemy certyfikat:

$ ./Klienta Klienta Sign-Req EASYRSA

Po wprowadzeniu hasła CA certyfikat zostanie utworzony jako PKI/wydany/klient.crt. Usuńmy plik żądania i skopiuj podpisany certyfikat z powrotem na serwer VPN:

$ rm ~/klient.req $ scp pKI/emitowany/klient.crt egdoc@openvpnmachine:/home/egdoc

Dla wygody utwórzmy katalog, aby pomieścić wszystkie rzeczy związane z klientem i przenieść w nim klucz klienta i certyfikat:

$ mkdir ~/client $ mv ~/klient.CRT PKI/Private/Client.klucz ~/klient

Dobrze, prawie tam. Teraz musimy skopiować szablon konfiguracji klienta, /usr/share/doc/openvpn/przykłady/próbki-config-files/klient.conf w środku ~/klient katalog i zmodyfikuj go, aby zapewnić nasze potrzeby:

$ cp/usr/share/doc/openvpn/przykłady/próbki-config-files/klient.conf ~/klient

Oto linie, które musimy zmienić w pliku. Na linii 42 Umieść rzeczywisty adres IP lub nazwa hosta My-Server-1:

Zdalny My-Server-1 1194

Na liniach 61 I 62 Usuń wiodącą ; postać do obniżenia przywilejów po inicjalizacji:

Użytkownik nikt nie grupowy nogrupa

Na liniach 88 Do 90 I 108 Widzimy, że odwołuje się certyfikat CA, certyfikat klienta, klucz klienta i klucz TLS-Auth. Chcemy skomentować te wiersze, ponieważ umieścimy rzeczywistą zawartość plików między parą dedykowanych „tagów”:

dla certyfikatu CAdla certyfikatu klientadla klucza klientadla klucza TLS-Auth

Po skomentowaniu wierszy dołączamy następującą zawartość na dole pliku:

# Tutaj idzie treść CA.plik CRT # tutaj idzie treść klienta.plik CRT # tutaj idzie treść klienta.Kluczowy kierunek klucza 1 # tutaj idzie zawartość TA.plik kluczowy

Po zakończeniu edytowania pliku zmieniamy go według nazwy .ovpn przyrostek:

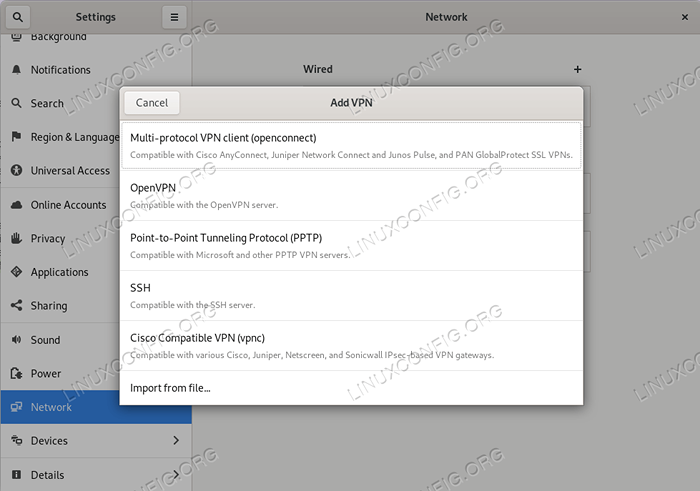

$ mv ~/klient/klient.conf ~/client/klient.ovpn

Wszystko, co pozostaje do zrobienia, to zaimportowanie pliku do naszej aplikacji klienckiej, aby połączyć się z naszym VPN. Jeśli używamy na przykład środowiska stacjonarnego Gnome, możemy zaimportować plik z Sieć sekcja panelu sterowania. W sekcji VPN po prostu kliknij + przycisk, następnie w „Importuj z pliku”, aby wybrać i zaimportować „.plik OVPN ”, który wcześniej przeniesiono do komputera klienta.

Interfejs GNOME do importu .plik OVPN

Wnioski

W tym samouczku widzieliśmy, jak stworzyć działającą konfigurację OpenVPN. Wygenerowaliśmy organ certyfikatów i wykorzystaliśmy do podpisywania certyfikatów serwera i klienta, które wygenerowaliśmy wraz z odpowiednimi klawiszami. Widzieliśmy, jak skonfigurować serwer i jak konfigurować sieci, umożliwiając przekazywanie pakietów i wykonywanie potrzebnych modyfikacji konfiguracji zapory UFW. Wreszcie widzieliśmy, jak wygenerować klienta .ovpn plik, który można importować z aplikacji klienckiej, aby łatwo połączyć się z naszą VPN. Cieszyć się!

Powiązane samouczki Linux:

- Rzeczy do zainstalowania na Ubuntu 20.04

- Rzeczy do zrobienia po zainstalowaniu Ubuntu 20.04 Focal Fossa Linux

- Ubuntu 20.04 sztuczki i rzeczy, których możesz nie wiedzieć

- Podstawowy Ubuntu 22.04 Konfiguracja połączenia klienta/serwera OpenVPN

- Ubuntu 20.04 Przewodnik

- Rzeczy, które należy wiedzieć o Ubuntu 20.04 Focal Fossa

- Ubuntu 20.04 Hadoop

- Lista klientów FTP i instalacja na Ubuntu 20.04 Linux…

- 8 najlepszych środowisk stacjonarnych Ubuntu (20.04 FOSSA…

- Testowanie klientów HTTPS za pomocą OpenSSL do symulacji serwera

- « Jak zainstalować PlayOnlinux na Ubuntu 20.04 Focal Fossa Linux

- Uaktualnianie Raspberry Pi do Ubuntu 20.04 »