Jak konfigurować zaszyfrowane systemy plików i zamienić przestrzeń za pomocą narzędzia „CryptsetUp” w Linux - część 3

- 845

- 174

- Juliusz Janicki

A Lfce (Krótkie dla Inżynier certyfikowanego Linux Foundation ) jest przeszkolony i ma wiedzę specjalistyczną do instalowania, zarządzania i rozwiązywania problemów z usługami sieciowymi w systemach Linux i jest odpowiedzialny za projektowanie, wdrażanie i ciągłe utrzymanie architektury systemu.

Szyfrowanie systemu plików Linux

Szyfrowanie systemu plików Linux Wprowadzenie programu certyfikacji Fundacji Linux (LFCE).

Ideą szyfrowania jest umożliwienie tylko zaufanym osobom dostępu do twoich wrażliwych danych i ochrony ich przed wpadaniem w niewłaściwe ręce w przypadku utraty lub kradzieży maszyny / dysku twardego.

Mówiąc najprościej, używa się klucza do „zamek„Dostęp do twoich informacji, aby stał się dostępny, gdy system jest uruchomiony i odblokowany przez autoryzowanego użytkownika. Oznacza to, że jeśli dana osoba próbuje zbadać zawartość dysku (podłączenie go do własnego systemu lub uruchamiając urządzenie za pomocą LiveCD/DVD/USB), znajdzie tylko nieczytelne dane zamiast rzeczywistych plików.

W tym artykule omówimy, jak skonfigurować zaszyfrowane systemy plików DM-CRYPT (skrót od mapowania urządzeń i kryptografii), standardowe narzędzie szyfrowania poziomu jądra. Pamiętaj, że odkąd DM-CRYPT jest narzędziem na poziomie bloków, można go używać tylko do szyfrowania pełnych urządzeń, partycji lub urządzeń pętlowych (nie będzie działać na zwykłych plikach lub katalogach).

Przygotowanie urządzenia Drive / Partition / Loop do szyfrowania

Ponieważ wyrzucimy wszystkie dane obecne w naszym wybranym dysku (/dev/sdb), Po pierwsze, musimy wykonać kopię zapasową wszelkich ważnych plików zawartych w tej partycji ZANIM postępowanie dalej.

Wytrzyj wszystkie dane z /dev/sdb. Będziemy używać Dd polecenie tutaj, ale możesz to również zrobić z innymi narzędziami, takimi jak strzęp. Następnie utworzymy partycję na tym urządzeniu, /dev/sdb1, Po wyjaśnieniu w części 4 - Utwórz partycje i systemy plików w Linux z serii LFCS.

# dd if =/dev/urandom o =/dev/sdb bs = 4096

Testowanie wsparcia szyfrowania

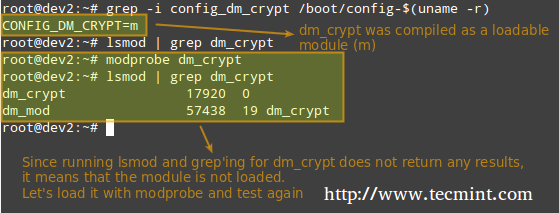

Zanim przejdziemy dalej, musimy upewnić się, że nasze jądro zostało zebrane z wsparciem szyfrowania:

# grep -i config_dm_crypt /boot /config -$ (uname -r)

Sprawdź obsługę szyfrowania

Sprawdź obsługę szyfrowania Jak opisano na powyższym obrazku, DM-CRYPT Moduł jądra należy załadować, aby skonfigurować szyfrowanie.

Instalowanie CryptsetUp

CryptsetUp to interfejs frontendowy do tworzenia, konfigurowania, uzyskiwania dostępu i zarządzania zaszyfrowanymi systemami plików za pomocą DM-CRYPT.

# APTIDE APTIOND && Aptitude Zainstaluj CryptsetUp [on Ubuntu] # Yum Update && Yum Zainstaluj CryptsetUp [on Centos] # Zypper Refresh && Zypper Zainstaluj CryptsetUp [on OpenSuse]

Konfigurowanie zaszyfrowanej partycji

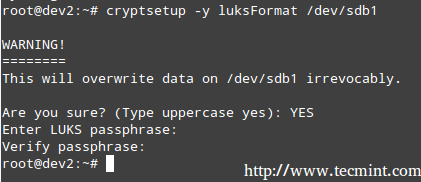

Domyślny tryb pracy dla CryptsetUp Jest Luks (Linux Unified Clwanit) Więc trzymamy się tego. Zaczniemy od ustawienia partycji LUKS i frazy pasującej:

# CryptsetUp -y luksformat /dev /sdb1

Tworzenie zaszyfrowanej partycji

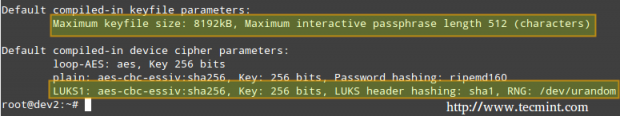

Tworzenie zaszyfrowanej partycji Polecenie powyżej działa CryptsetUp z domyślnymi parametrami, które można wymienić,

# CryptsetUp --version

Parametry CryptsetUp

Parametry CryptsetUp Jeśli chcesz zmienić szyfr, haszysz, Lub klucz parametry, możesz użyć -szyfr, -haszysz, I -Kluczowy rozmiar odpowiednio flagi z wartościami pobranymi /Proc/Crypto.

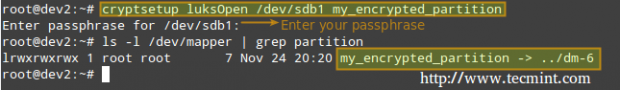

Następnie musimy otworzyć partycję LUKS (zostaniemy wyświetlone pod pisaniem, które wprowadziliśmy wcześniej). Jeśli uwierzytelnianie się powiedzie, nasza zaszyfrowana partycja będzie dostępna w środku /dev/maper Z określoną nazwą:

# cryptsetUp luksopen /dev /sdb1 my_encrypted_partition

Zaszyfrowana partycja

Zaszyfrowana partycja Teraz sformatujemy partycję jako ext4.

# mkfs.ext4/dev/mapper/my_encrypted_partition

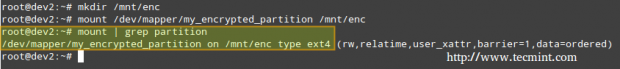

i utwórz punkt mocowania, aby zamontować partycję zaszyfrowaną. Wreszcie, możemy chcieć potwierdzić, czy operacja montowania się powiodła.

# mkdir/mnt/en # Mount/dev/mapper/my_encrypted_partition/mnt/en # montowanie | partycja Grep

Zamocowane partycja

Zamocowane partycja Kiedy skończysz pisać lub czytać z zaszyfrowanego systemu plików, po prostu odrzuć to

# Umount /mnt /enc

i zamknij partycję Luksa za pomocą,

# crypteSetup luksclose my_encrypted_partition

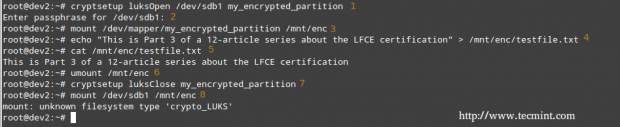

Testowanie szyfrowania

Na koniec sprawdzimy, czy nasza szyfrowana partycja jest bezpieczna:

1. Otwórz partycję Luksa

# cryptsetUp luksopen /dev /sdb1 my_encrypted_partition

2. Wprowadź swój passfraza

3. Zamontować partycję

# Mount/dev/mapper/my_encrypted_partition/mnt/enc

4. Utwórz manekin w punkcie montażu.

# echo „To jest część 3 serii 12-artystycznych o certyfikacji LFCE”>/MNT/ENC/TESTFILE.tekst

5. Sprawdź, czy możesz uzyskać dostęp do właśnie utworzonego pliku.

# cat/mnt/enc/testFile.tekst

6. Rozmowa system plików.

# Umount /mnt /enc

7. Zamknij partycję Luksa.

# Cryptsetup luksclose my_encrypted_partition

8. Spróbuj zamontować partycję jako zwykły system plików. Powinno wskazywać błąd.

# Mount /dev /sdb1 /mnt /enc

Szyfrowanie testu na partycji

Szyfrowanie testu na partycji Szyfryna przestrzeni swapowej w celu dalszego bezpieczeństwa

fraza Wpisałeś wcześniej, aby korzystać z szyfrowanej partycji jest przechowywana w Baran Pamięć, gdy jest otwarta. Jeśli ktoś może zdobyć ten klucz, będzie mógł odszyfrować dane. Jest to szczególnie łatwe w przypadku laptopa, ponieważ podczas hibernacji zawartości pamięci RAM jest przechowywana na partycji wymiany.

Aby uniknąć pozostawienia kopii klucza dostępnego złodzieja, zaszyfrowaj partycję zamiany zgodnie z tymi krokami:

1 Utwórz partycję, która ma być używana jako zamiana z odpowiednim rozmiarem (/dev/sdd1 w naszym przypadku) i zaszyfrowuje to, jak wyjaśniono wcześniej. Wymień to po prostu „zamieniać" dla wygody.'

2.Ustaw go jako zamianę i aktywuj.

# mkswap/dev/mapper/swap # swapon/dev/mapper/swap

3. Następnie zmień odpowiedni wpis w /etc/fstab.

/dev/mapper/swap brak swap SW 0 0

4. Wreszcie edytuj /etc/crypttab i ponownie uruchomić.

swap /dev /sdd1 /dev /urandom swap

Po zakończeniu uruchamiania systemu możesz zweryfikować status przestrzeni swapowej:

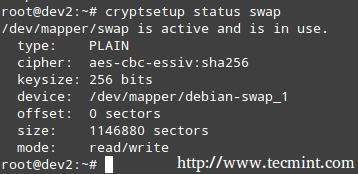

# zamiana statusu kryptsetup

Sprawdź status szyfrowania wymiany

Sprawdź status szyfrowania wymiany Streszczenie

W tym artykule zbadaliśmy, jak szyfrować partycję i zamienić miejsce. Dzięki tej konfiguracji Twoje dane powinny być znacznie bezpieczne. Zapraszam do eksperymentowania i nie wahaj się do nas, jeśli masz pytania lub komentarze. Po prostu użyj poniższego formularza - będziemy bardziej niż zadowoleni z ciebie!

Zostań inżynierem certyfikowanym Linux- « Jak zainstalować, bezpieczne i dostrajanie wydajności serwera bazy danych Mariadb

- Konfigurowanie standardowych systemów plików Linux i konfiguracja serwera NFSV4 - Część 2 »