Jak skonfigurować uwierzytelnianie dwóch czynników dla SSH na Fedorze

- 5111

- 1001

- Igor Madej

Każdego dnia wydaje się, że pojawia się wiele naruszeń bezpieczeństwa, w których nasze dane są w niebezpieczeństwie. Pomimo faktu, że SSH jest bezpiecznym sposobem na zdalne ustanowienie połączenia z systemem Linux, ale nadal nieznany użytkownik może uzyskać dostęp do komputera Linux, jeśli ukradnie Twoje klawisze SSH, nawet jeśli wyłączysz hasła lub zezwalasz tylko na połączenia SSH nad klucze publiczne i prywatne.

W tym artykule wyjaśnimy, jak skonfigurować uwierzytelnianie dwuskładnikowe (2FA) dla ssh na Fedora Dystrybucja Linuksa za pomocą Google Authenticator Aby uzyskać dostęp do zdalnego systemu Linux w bardziej bezpieczny sposób, dostarczając Totp (Hasło jednorazowe oparte na czasie) Liczba generowana losowo przez aplikację uwierzytelniającego na urządzeniu mobilnym.

Przeczytaj także: Jak skonfigurować uwierzytelnianie dwuskładnikowe dla loginów SSH w Centos i Debian

Zauważ, że możesz użyć dowolnej dwukierunkowej aplikacji uwierzytelniania dla urządzenia mobilnego, która jest kompatybilna z Totp algorytm. Istnieje wiele bezpłatnych aplikacji na Android lub iOS, które obsługują Totp I Google Authenticator, Ale ten artykuł używa Google Authenticator jako przykład.

Instalowanie Google Authenticator w Fedora

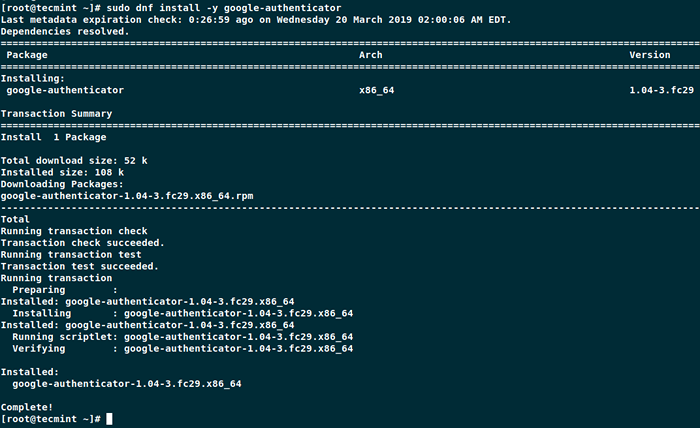

Najpierw zainstaluj Google Authenticator Aplikacja na serwerze Fedora za pomocą następujące polecenie DNF.

$ sudo dnf instaluj -y -Google -Authenticator

Zainstaluj Google Authenticator w Fedora

Zainstaluj Google Authenticator w Fedora Raz Google Authenticator zainstalowane, możesz teraz uruchomić aplikację.

$ Google-Authenticator

Aplikacja podpowiedziała się z wieloma pytaniami. Poniższe fragmenty pokazują, jak odpowiedzieć na rozsądnie bezpieczną konfigurację.

Czy chcesz, aby tokeny uwierzytelniania były oparte na czasie (T/N)yCzy chcesz, żebym zaktualizował „/dom/użytkownik/.Google_authenticator „Plik (y/n)?y

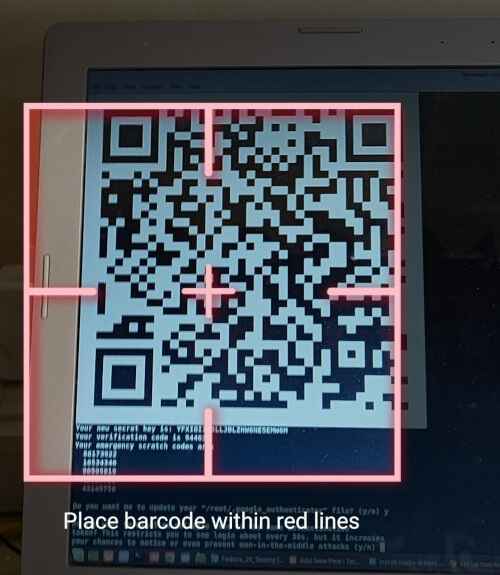

Wygeneruj tokeny uwierzytelniania

Wygeneruj tokeny uwierzytelniania Aplikacja zapewnia tajny klucz, kod weryfikacyjny i kody odzyskiwania. Trzymaj te klucze w bezpiecznej bezpiecznej lokalizacji, ponieważ te klucze są jedynym sposobem na dostęp do serwera, jeśli zgubisz urządzenie mobilne.

Konfigurowanie uwierzytelniania telefonu komórkowego

Na telefonie komórkowym przejdź do App Store Google Play Lub iTunes i szukaj Google Authenticator i zainstaluj aplikację.

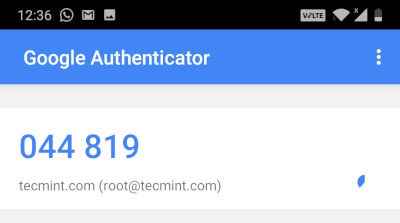

Teraz otwarte Google Authenticator Aplikacja na telefonie komórkowym i skanuj kod QR wyświetlany na ekranie terminali Fedora. Po zakończeniu skanowania kodu QR otrzymasz losowo wygenerowany numer przez aplikację uwierzytelniające.

Zeskanuj kod QR za pomocą Authenticator

Zeskanuj kod QR za pomocą Authenticator Zakończ konfigurację Google Authenticator

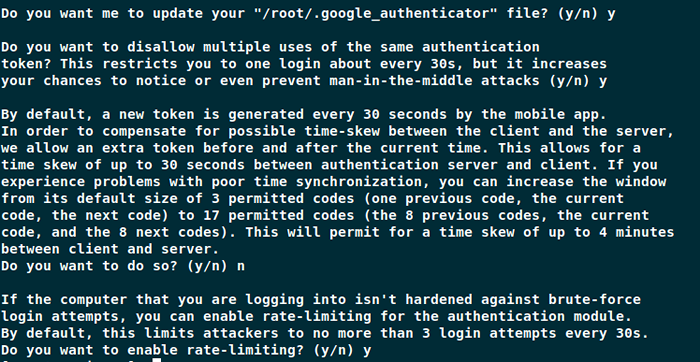

Google Authenticator Aplikacja wynika z dalszych pytań, a poniższy przykład pokazuje, jak odpowiedzieć na nie, aby skonfigurować bezpieczną konfigurację.

Zakończ Google Authenticator-SETUP

Zakończ Google Authenticator-SETUP Teraz musisz skonfigurować SSH, aby użyć nowego dwukierunkowego uwierzytelniania, jak wyjaśniono poniżej.

Skonfiguruj SSH do korzystania z Google Authenticator

Aby skonfigurować SSH do użycia Authenticator Aplikacja, najpierw musisz mieć działające połączenie SSH za pomocą publicznych kluczy SSH, ponieważ będziemy wyłączać połączenia hasła.

otwarty /etc/pam.D/sshd Plik na twoim serwerze.

$ sudo vi /etc /pam.D/sshd

Skomentuj Auth STABACK Hasło-Auth linia w pliku.

#Auth suback hasło-auto

Następnie umieść następujący wiersz na końcu pliku.

Auth Wystarczający pam_google_authenticator.Więc

Zapisz i zamknij plik.

Następnie otwórz i edytuj /etc/ssh/sshd_config plik.

$ sudo vi/etc/ssh/sshd_config

Szukaj ChallengerEsponseAutentication link i zmień na Tak.

ChallengerEsponseAuthentication Tak

Szukaj HasłoAuthentication link i zmień na NIE.

Hasło Automatyka nr

Następnie umieść następujący wiersz na końcu pliku.

Authentication Methods publickey, hasło publickey, klawiatura interaktywna

Zapisz i zamknij plik, a następnie uruchom ponownie SSH.

$ sudo systemctl restart sshd

Testowanie uwierzytelniania dwuskładnikowego na Fedorze

Teraz spróbuj zdalnie połączyć się z serwerem, poprosi Cię o wprowadzenie kodu weryfikacji.

$ ssh [chroniony e -mail] Kod weryfikacyjny:

Kod weryfikacyjny jest generowany losowo na telefonie komórkowym przez aplikację uwierzytelniającego. Ponieważ wygenerowane zmiany kodu co kilka sekund, musisz wprowadzić go szybko, zanim stworzy nowy.

Kod weryfikacji uwierzytelnienia

Kod weryfikacji uwierzytelnienia Jeśli wpiszesz niewłaściwy kod weryfikacji, nie będziesz mógł połączyć się z systemem, a otrzymasz następującą błąd odmowy uprawnień.

$ ssh [chroniony e -mail] Kod weryfikacji: Kod weryfikacji: Kod weryfikacji: Umowa odmowa (klawiatura interaktywna).

Wniosek

Wdrażając to łatwe dwukierunkowe uwierzytelnianie, dodałeś dodatkową warstwę bezpieczeństwa do swojego systemu, a także utrudnia nieznanego użytkownika do uzyskania dostępu do serwera.

- « Jak zainstalować dystrybucję Linux Devuan na Raspberry Pi 3

- Jak znaleźć i zainstalować aplikacje w Fedora Linux »