Jak śledzić aktywność komputera i użytkownika systemu Windows

- 1955

- 594

- Roland Sokół

Istnieje wiele powodów śledzenia aktywności użytkowników systemu Windows, w tym monitorowanie aktywności dzieci w Internecie, ochronę przed nieautoryzowanym dostępem, poprawa problemów bezpieczeństwa i łagodzenie zagrożeń poufnych.

Tutaj omówi opcje śledzenia różnych środowisk systemu Windows, w tym komputer domowy, śledzenie użytkowników sieci serwera i grupy robocze.

Spis treści

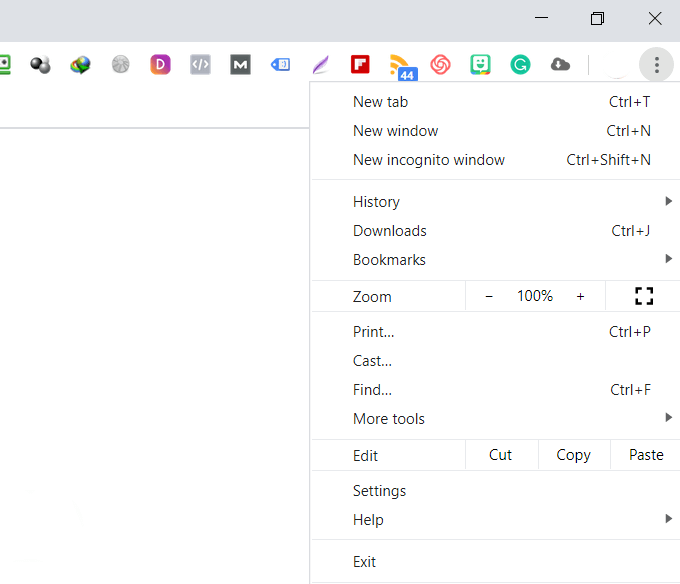

- Innym sposobem dostępu do historii komputera w Chrome jest użycie Ctrl + H skrót.

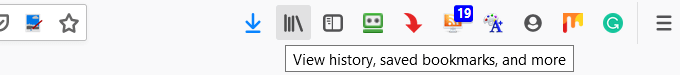

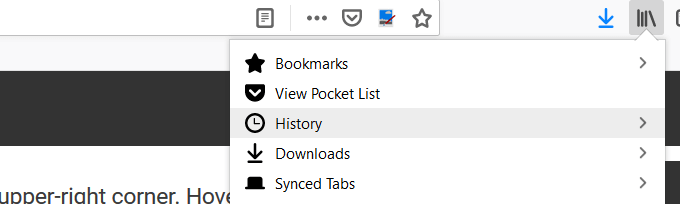

- W Firefox przejdź do ikony na górnym pasku, który wygląda jak obraz poniżej i kliknij.

- Następnie kliknij Historia.

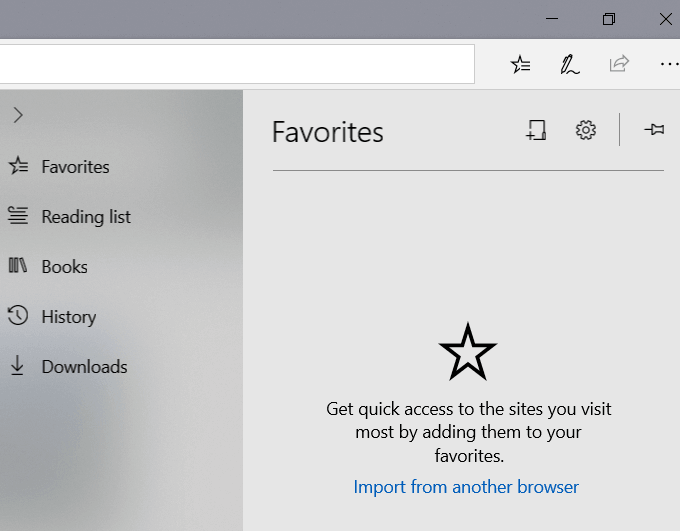

- W Microsoft Edge, w prawym górnym rogu okna, poszukaj i kliknij ikonę Shooting Star. Następnie kliknij Historia.

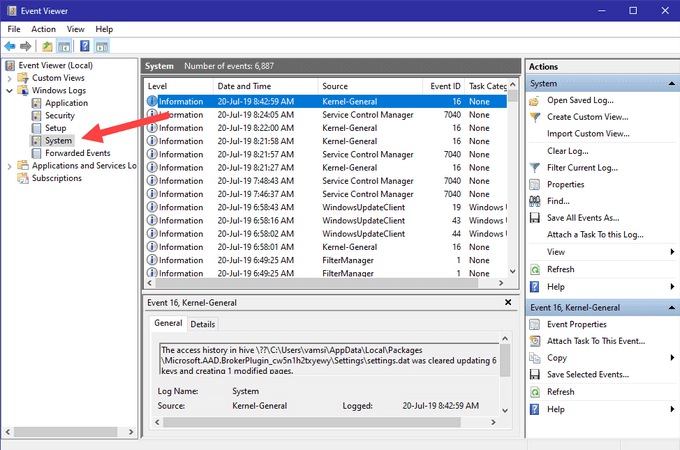

Zdarzenia systemu Windows

Windows śledzi całą aktywność użytkownika na komputerze. Pierwszym krokiem do ustalenia, czy ktoś inny korzysta z komputera, jest identyfikacja czasów, w których był używany.

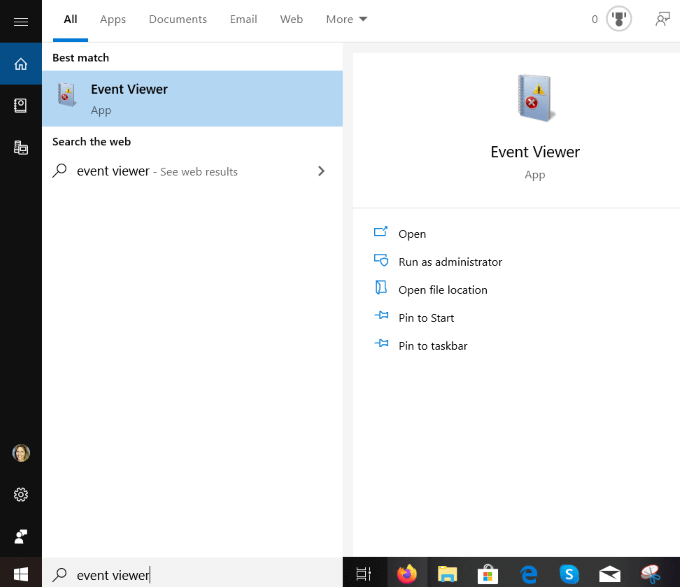

- Od menu Start wpisz przeglądarkę zdarzeń i otwórz go, klikając go.

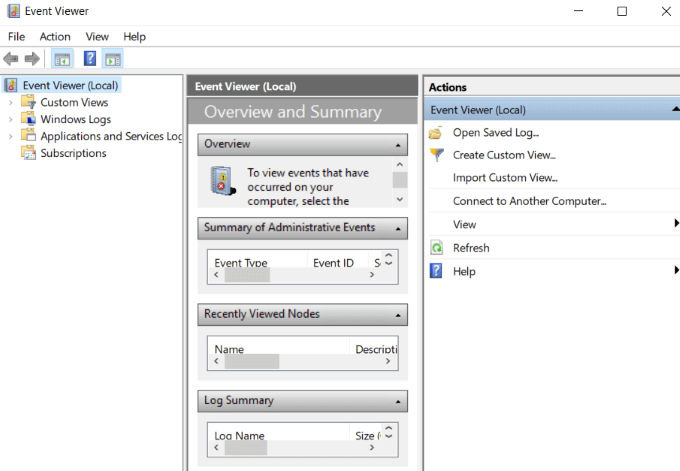

- Aby rozwinąć folder Windows Logs, kliknij Przeglądarka wydarzeń (lokalna).

- Zwiększać Dzienniki Windows klikając go, a następnie kliknij prawym przyciskiem myszy System.

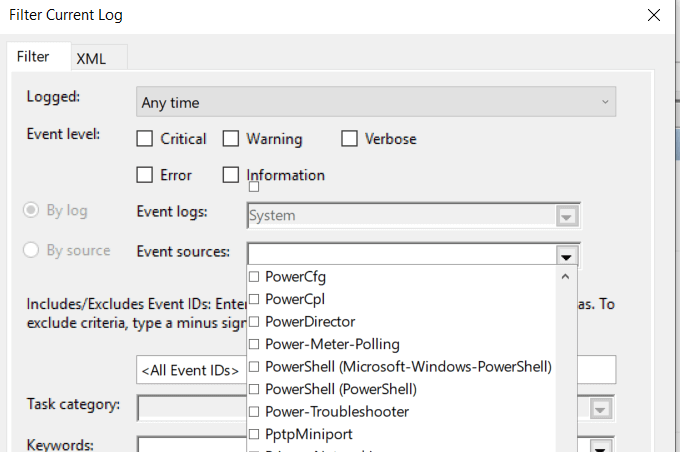

- Kliknij dwukrotnie Filtruj prądowy dziennik i otwórz menu rozwijane dla Źródła zdarzeń.

- Przewiń w dół do Power-Bobleshooter i zaznacz pole obok. Następnie kliknij OK.

- Przeglądarka zdarzeń Windows pokaże ci, kiedy komputer został wyprowadzony z trybu uśpienia lub włączy się. Jeśli nie używałeś go w tych czasach, ktoś inny był.

Jak zidentyfikować podejrzane aktywność na serwerze systemu Windows

Jeśli prowadzisz środowisko z kilkoma serwerami systemu Windows, bezpieczeństwo jest niezbędne. Audyt i śledzenie działań systemu Windows w celu zidentyfikowania podejrzanej aktywności są najważniejsze z wielu powodów, w tym:

- Rozpowszechnienie złośliwego oprogramowania i wirusów w systemie Windows

- Niektóre aplikacje i programy wymagają od użytkowników wyłączenia niektórych antywirusowych i lokalnych zapory ogniowej

- Użytkownicy często nie odłączają sesji pulpitu zdalnego, powodując, że system jest podatny na nieautoryzowany dostęp

Lepiej jest podjąć środki zapobiegawcze niż czekać, aż wystąpi incydent. Powinieneś mieć solidny proces monitorowania bezpieczeństwa, aby zobaczyć, kto loguje się na serwerze i kiedy. To zidentyfikuje podejrzane zdarzenia w raportach bezpieczeństwa systemu Windows Server.

Na co zwrócić uwagę w raportach Windows

Jako administrator serwera istnieje kilka zdarzeń, na które można pilnować, aby chronić swoją sieć przed nikczemną aktywnością użytkownika Windows, w tym:

- Nieudane lub udane próby zdalnych sesji komputerowych.

- Powtarzane próby logowania powodujące blokady haseł.

- Zmiany polityki grupy lub kontroli, których nie wprowadziłeś.

- Udane lub nieudane próby zalogowania się do sieci Windows, usług członkowskich lub kontrolera domeny.

- Usunięte lub zatrzymane istniejące usługi lub dodane nowe usługi.

- Ustawienia rejestru zmieniły się.

- Dzienniki zdarzeń zostały usunięte.

- Wyłączone lub zmienione zaporę systemu Windows lub reguły.

Jak omówiono powyżej, zdarzenia są rejestrowane w dzienniku zdarzeń w systemie Windows. Trzy główne typy rodzimych dzienników to:

- Bezpieczeństwo.

- Aplikacja.

- System.

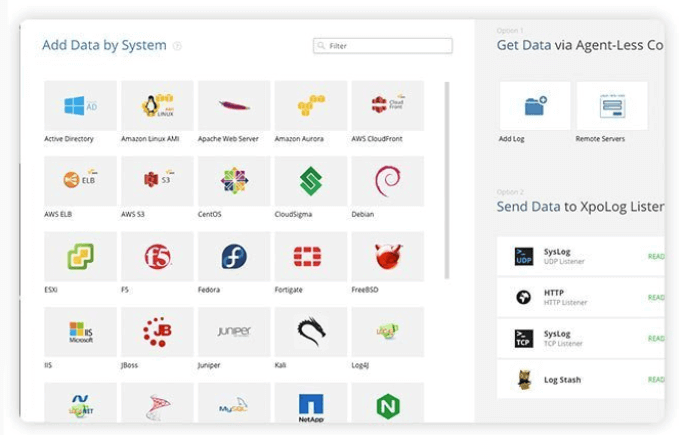

Xpolog7

Xpolog7 to zautomatyzowane narzędzie do zarządzania dziennikiem:

- Analiza danych logów

- Automatyczne wykrywanie problemów

- Proaktywne monitorowanie zasad i zdarzeń

Podstawowy plan jest na zawsze bezpłatny za 0.5 GB/dzień. Dla osób potrzebujących więcej funkcji Xpolog7 oferuje również kilka wielopoziomowych opcji cenowych.

Jak śledzić aktywność użytkownika w grupach roboczych

Grupy robocze to zorganizowane sieci komputerów. Umożliwiają użytkownikom udostępnianie pamięci, plików i drukarek.

Jest to wygodny sposób współpracy i łatwego w użyciu i administrowaniu. Jednak bez odpowiedniej administracji otwierasz swoją sieć na potencjalne zagrożenia bezpieczeństwa, które mogą wpływać na wszystkich uczestników grupy roboczej.

Poniżej znajdują się wskazówki, jak śledzić aktywność użytkowników, aby zwiększyć bezpieczeństwo sieciowe.

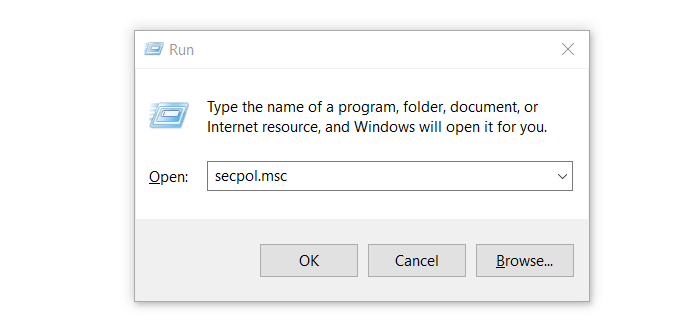

Użyj zasad audytu Windows

Postępuj zgodnie z poniższymi krokami, aby śledzić, co robią uczestnicy grupy roboczej w Twojej sieci.

- Otwarty bieg, trzymając Klucz z systemem Windows I R.

- Typ secpol.MSC w pudełku obok Otwarty: i kliknij OK.

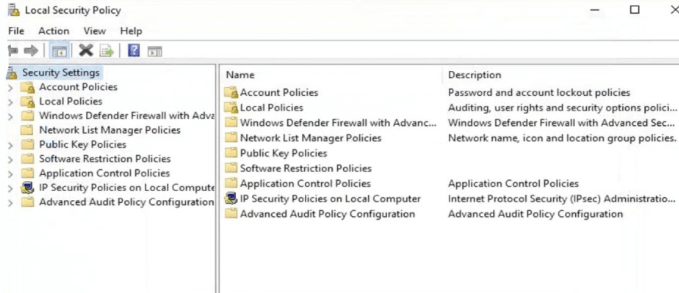

To otworzy Lokalna Polityka Bezpieczeństwa okno.

- Z kolumny po lewej stronie kliknij dwukrotnie ustawienia zabezpieczeń. Następnie poszerz Lokalne zasady ustawienie, klikając go.

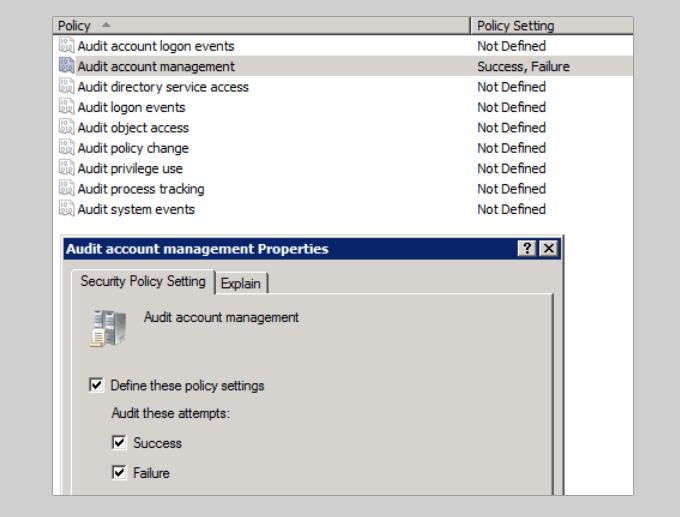

- otwarty Polityka audytu, A potem w menu w prawym okienku zobaczysz wiele wpisów audytu, na które są ustawione Nie określono.

- Otwórz pierwszy wpis. Z Lokalne ustawienia bezpieczeństwa Tab, sprawdź Powodzenie I Awaria pod Audytuj te próby. Następnie kliknij Stosować I OK.

Powtórz powyższe kroki dla wszystkich wpisów, aby śledzić aktywność użytkownika w grupach roboczych. Należy pamiętać, że wszystkie komputery w twojej grupie roboczej muszą być odpowiednio chronione. Jeśli jeden komputer zostanie zainfekowany, wszystkie inne podłączone do tej samej sieci są zagrożone.

Keyloggers

Programy Keylogger Monitoruj aktywność klawiatury i zachowaj dziennik wszystkiego, co zostało wpisane. Są skutecznym sposobem monitorowania aktywności użytkowników systemu Windows, aby sprawdzić, czy ktoś wtrąca twoją prywatność.

Większość ludzi korzystających z programów Keylogger robi to z złośliwych powodów. Z tego powodu twój program przeciwbrabia prawdopodobnie go poddawał kwarantannie. Więc będziesz musiał usunąć kwarantannę, aby.

Istnieje kilka bezpłatnych programów Keyylogger, które można wybrać, jeśli jesteś na rynku.

- « 4 najbezpieczniejszych dostawców e -mail

- 10 najlepszych systemów interkomu bezprzewodowego do domu lub małej firmy »