Jak używać DNSenum do skanowania rekordów DNS serwera

- 5061

- 1614

- Maurycy Napierała

Cel

Użyj DNSenum, aby zeskanować serwer, aby zobaczyć, które informacje są publicznie dostępne.

Rozkłady

Działa to najlepiej z Kali Linux, ale można to zrobić na dowolnym dystrybucji z Perl.

Wymagania

Działający instalacja Linux. Korzenie jest wymagane, jeśli potrzebujesz zainstalować DNSenum.

Trudność

Łatwy

Konwencje

- # - Wymaga, aby podane polecenia Linux są wykonywane z uprawnieniami root bezpośrednio jako użytkownik root lub za pomocą

sudoKomenda - $ - Wymaga, aby podane polecenia Linux zostały wykonane jako zwykły użytkownik niepewny

Wstęp

Ważne jest, aby regularnie testować każdy serwer publiczny, aby zobaczyć, które informacje udostępniają. Ta informacja jest ważna dla atakujących. Mogą go użyć do opracowania obrazu twojego serwera, tego, co na nim działa, a co exploits mogą działać przeciwko temu.

Zainstaluj dnsenum

Jeśli biegasz kali, masz już dnsenum, więc nie musisz się martwić. Jeśli prowadzisz coś innego, upewnij się, że masz Perla (prawdopodobnie tak). Potrzebujesz także kilku bibliotek Perla, aby uzyskać pełną funkcjonalność.

$ sudo apt Zainstaluj libtest-WWW-MECHECHECHIZE-PERL LIBNET-WHOIS-IP-PERL

Stamtąd możesz pobrać i uruchomić dnsenum. To tylko skrypt perla. Możesz go uzyskać z projektu [github] (https: // github.com/fwaeytens/dnsenum).

Wykonanie podstawowego skanu

Bardzo łatwo jest uruchomić podstawowy skan. Punkt dnsenum w kierunku domeny serwera i uruchom skan. Zrób to tylko z posiadanym serwerem lub masz pozwolenie na skanowanie. Ten przewodnik będzie użył Hackthissite.org, która jest witryną zaprojektowaną do testowania narzędzi pentesting.

Uruchom pełne polecenie.

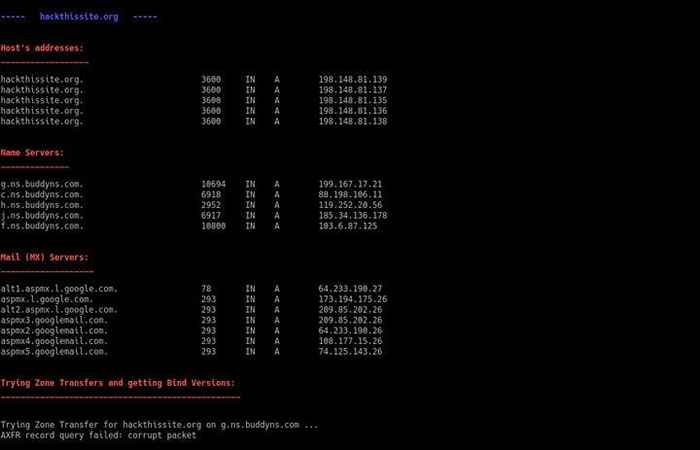

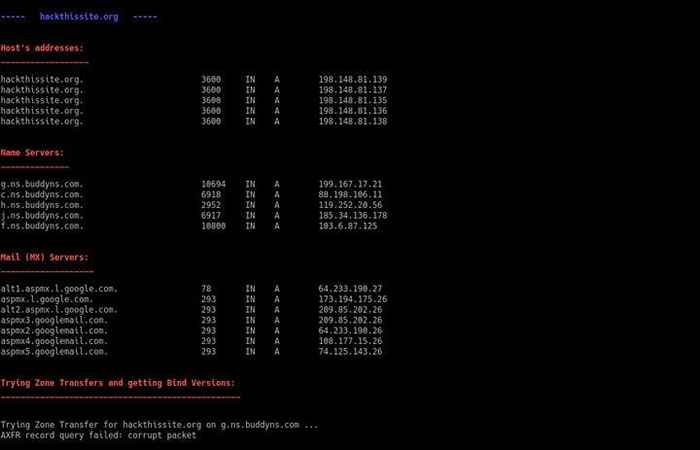

$ dnsenum hackthissite.org

Raport pokaże wszelkie rekordy DNS, które scenariusz mógł znaleźć. Znajdzie również używane serwery nazw, rekordy e -mail i adresy IP.

Skrypt próbuje również przelewy strefy. Jeśli się powiedzie, można je wykorzystać do przeprowadzenia ataku.

Bardziej zaawansowany skan

Jeśli chcesz zebrać więcej informacji na temat witryny, możesz zagłębić się przez flagi, które udostępnia DNSenum, lub możesz użyć --enum flaga. Spróbuje zebrać informacje WHOIS i wykorzystać Google do wykopywania subdomeny, jeśli są dostępne.

$ dnsenum --enum hackthissite.org

Wyniki będą miały dodatkowe wpisy i sekcje dla subdomenów. Wszelkie dodatkowe informacje mogą pomóc w lepszym zrozumieniu serwera.

Zamykanie myśli

Dnsenum to świetny sposób na gromadzenie informacji. Informacje są kluczem do zrozumienia i zapobiegania atakom. W wielu przypadkach naruszenia bezpieczeństwa zdarzają się, ponieważ coś zostało przeoczone. Im więcej wiesz o swoim serwerze, tym lepiej jesteś przygotowany, aby zapobiec naruszeniu.

Powiązane samouczki Linux:

- Jak podwójnie rozruch Kali Linux i Windows 10

- Rzeczy do zainstalowania na Ubuntu 20.04

- Lista najlepszych narzędzi Kali Linux do testowania penetracji i…

- Jak zainstalować Kali Linux w VMware

- Konfiguracja serwera Kali HTTP

- Ustaw hasło root Kali i włącz logowanie root

- Rzeczy do zrobienia po zainstalowaniu Ubuntu 20.04 Focal Fossa Linux

- Hartowanie Kali Linux

- Jak sprawdzić wersję Kali Linux

- Instalatorzy oprogramowania GUI dla Kali Linux