Jak używać uwierzytelniania dwuskładnikowego z Ubuntu

- 2077

- 74

- Juliusz Janicki

Z czasem tradycyjna nazwa użytkownika i uwierzytelnianie hasła okazało się nieodpowiednie w zapewnianiu solidnego bezpieczeństwa aplikacjom i systemom. Nazwy użytkowników i hasła można łatwo pękać za pomocą mnóstwa narzędzi hakerskich, powodując, że system jest podatny na naruszenia. Z tego powodu każda firma lub podmiot, który traktuje bezpieczeństwo poważnie, musi wdrożyć Uwierzytelnianie 2-czynnikowe.

Potocznie znany jako MSZ (Uwierzytelnianie wieloskładnikowe; kody, Lub OTP (Jednorazowe hasło) Przed lub po uwierzytelnianiu przy zwykłej nazwie użytkownika i hasła.

Obecnie wiele firm, takich jak Google, Facebook, Świergot, I AWS, wspomnieć, że kilku zapewnia użytkownikom wybór konfiguracji MSZ w celu dalszej ochrony swoich rachunków.

W tym przewodniku pokazujemy, w jaki sposób możesz użyć Uwierzytelnianie dwuskładnikowe z Ubuntu.

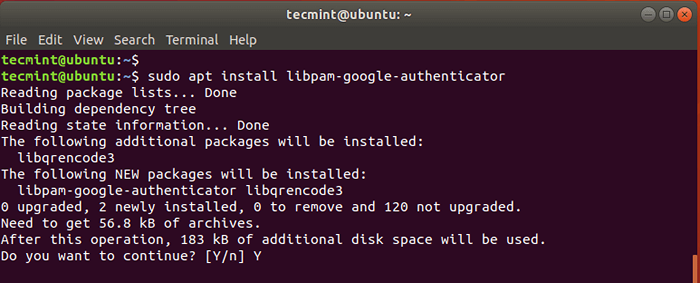

Krok 1: Zainstaluj pakiet PAM Google

Po pierwsze, zainstaluj Google Pam pakiet. Pam, Skrót dla Moduł uwierzytelniania wtyczki, jest mechanizmem, który zapewnia dodatkową warstwę uwierzytelniania na platformie Linux.

Pakiet jest hostowany na Ubuntu Repozytorium, więc kontynuuj i użyj polecenia Apt, aby zainstalować je w następujący sposób:

$ sudo apt Zainstaluj libPam-Google-Authenticator

Po wyświetleniu monitu, uderz „Y” i naciśnij WCHODZIĆ kontynuować instalację.

Zainstaluj Google Pam w Ubuntu

Zainstaluj Google Pam w Ubuntu Krok 2: Zainstaluj aplikację Google Authenticator na swoim smartfonie

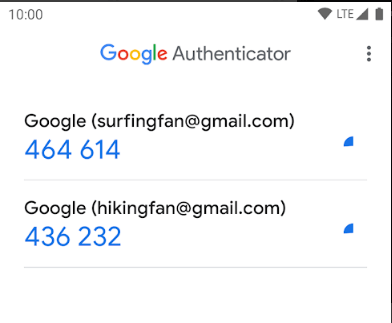

Dodatkowo musisz zainstalować aplikację Google Authenticator w swoim tablet Lub smartfon. Aplikacja przedstawi ci 6 cyfr OTP kod, który automatycznie odnosi się 30 sekundy.

Google Authenticator

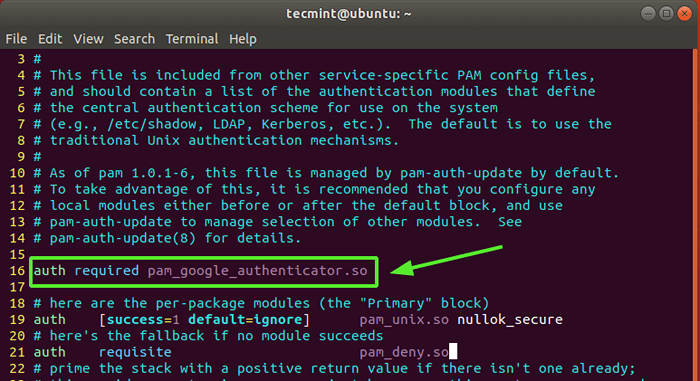

Google Authenticator Krok 3: Skonfiguruj Google Pam w Ubuntu

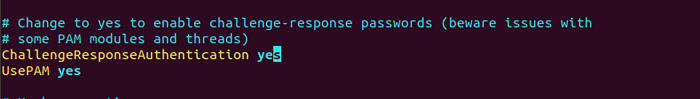

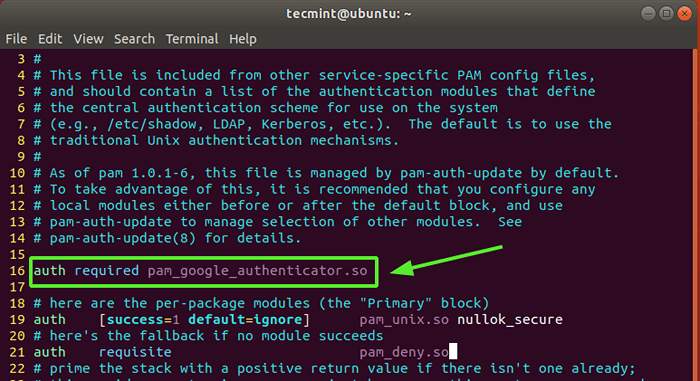

Z Google Authenticator aplikacja będziemy kontynuować i skonfigurować pakiet Google Pam Ubuntu poprzez modyfikowanie /etc/pam.D/Common-Auth plik jak pokazano.

$ sudo vim /etc /pam.D/Common-Auth

Dołącz wiersz poniżej do pliku, jak wskazano.

Wymagane autoryzm PAM_GOOGLE_AUTHENTICATOR.Więc

Skonfiguruj Pam w Ubuntu

Skonfiguruj Pam w Ubuntu Zapisz plik i wyjdź.

Teraz uruchom poniższe polecenie, aby zainicjować Pam.

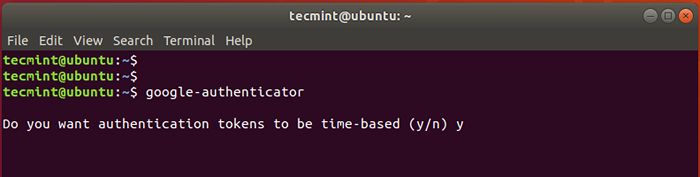

$ Google-Authenticator

To wywoła kilka pytań na twoim ekranie terminalu. Po pierwsze, zostaniesz zapytany, czy chcesz, aby tokeny uwierzytelniania były oparte na czasie.

Uwierzytelnianie czasowe Tokeny wygasają po pewnym czasie. Domyślnie jest to później 30 Secs, na których generowany jest nowy zestaw tokenów. Te tokeny są uważane za bardziej bezpieczne niż tokeny bez czasu, a zatem typ „y” na tak i hit WCHODZIĆ.

Skonfiguruj Google Authenticator

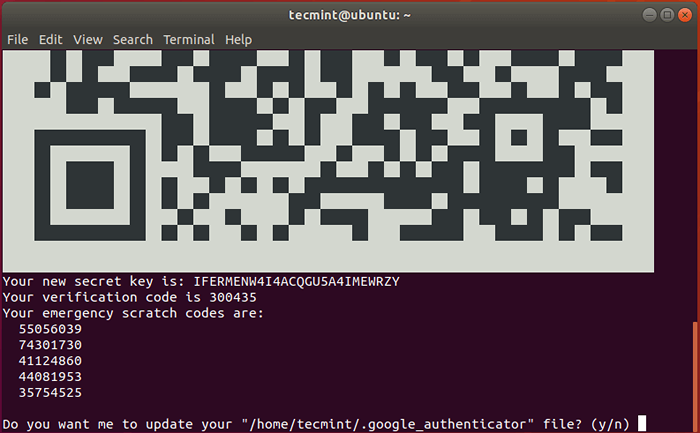

Skonfiguruj Google Authenticator Następnie Kod QR zostaną wyświetlone na terminalu, jak pokazano poniżej i tuż pod nim, niektóre informacje zostaną wyświetlone. Wyświetlane informacje obejmują:

- Sekretny klucz

- Kod weryfikacyjny

- Kody zarysowania awaryjnego

Musisz zapisać te informacje w sklepieniu w przyszłości. Kody zarysowania awaryjnego są niezwykle przydatne w przypadku utraty urządzenia uwierzytelniającego. Jeśli coś stanie się z twoim urządzeniem uwierzytelniającym, użyj kodów.

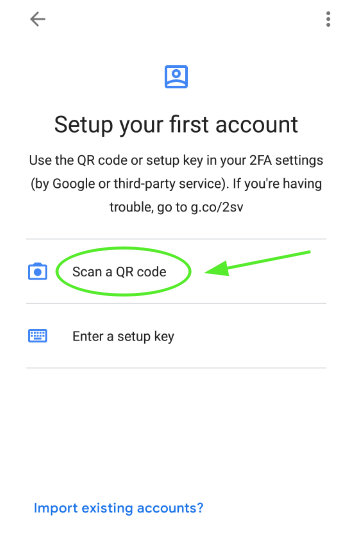

Uruchom Google Authenticator Aplikacja na urządzeniu inteligentnym i wybierzSkanowania QR code„Zświadomi przedstawiony kod QR.

Skanowania QR code

Skanowania QR code NOTATKA: Musisz zmaksymalizować okno terminala, aby zeskanować cały kod QR. Po skanowaniu kodu QR, w aplikacji będzie wyświetlany sześciocyfrowy OTP, który zmienia się co 30 sekund.

Kody QR

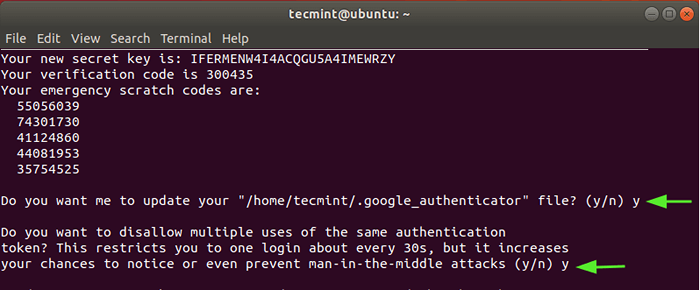

Kody QR Następnie wybierz „y” Aby zaktualizować plik uwierzytelniający Google w folderze domowym.

W następnym wierszu ogranicz zalogowanie się do jednego logowania w każdym 30 sekundy w celu zapobiegania atakom, które mogą powstać z powodu ataków man-in-thetdle. Więc wybierz „y”

Zaktualizuj Google Authenticator File

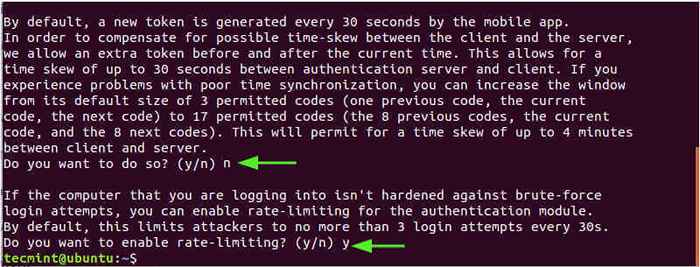

Zaktualizuj Google Authenticator File W następnym wierszu wybierz 'N' Aby odrzucić rozszerzenie czasu trwania, które rozwiązuje czas między serwerem a klientem. Jest to bardziej bezpieczna opcja, chyba że masz wyzwania ze słabą synchronizacją czasu.

I wreszcie, umożliwiaj jedynie ograniczanie stawek 3 Próby logowania.

Włącz ograniczenie stawki

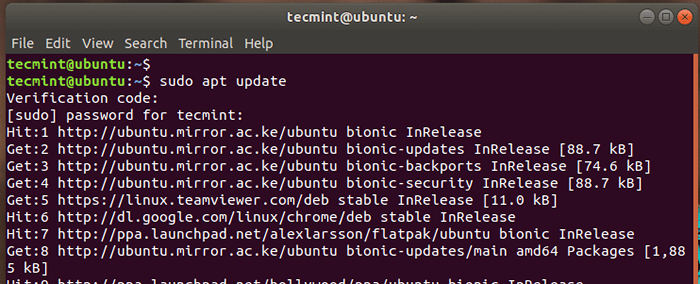

Włącz ograniczenie stawki W tym momencie zakończyliśmy wdrażanie Uwierzytelnianie 2-czynnikowe funkcja. W rzeczywistości, jeśli uruchomisz dowolne polecenie sudo, zostaniesz poproszony o kod weryfikacyjny, który możesz uzyskać z Aplikacja Google Authenticator.

Sprawdź uwierzytelnianie Google

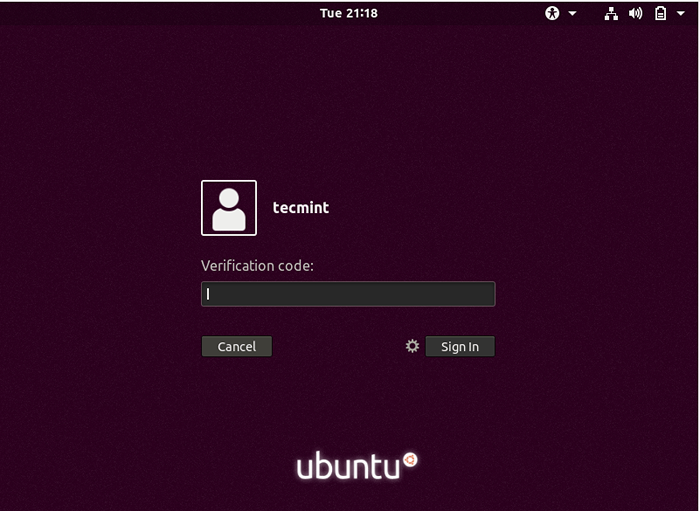

Sprawdź uwierzytelnianie Google Możesz to dalej zweryfikować poprzez ponowne uruchomienie, a po przejściu do ekranu logowania zostaniesz poproszony o podanie kodu weryfikacji.

Ubuntu Google Login

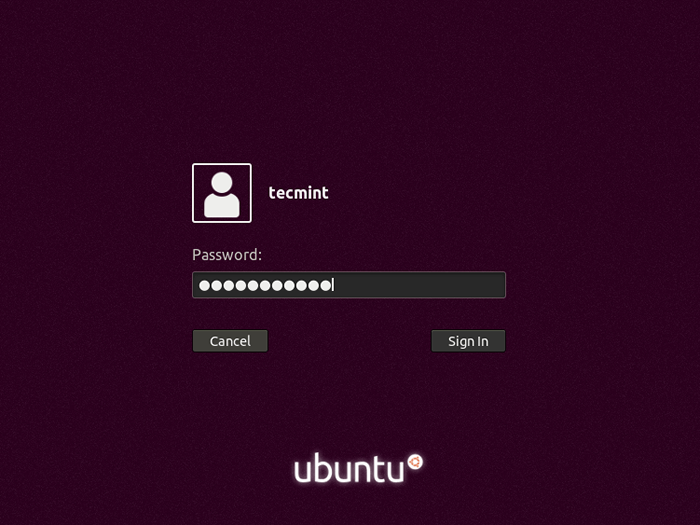

Ubuntu Google Login Po dostarczeniu kodu z Google Authenticator aplikacja, po prostu podaj hasło, aby uzyskać dostęp do systemu.

Hasło logowania Ubuntu

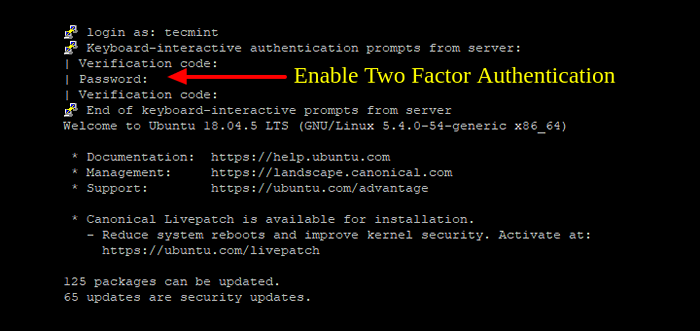

Hasło logowania Ubuntu Krok 4: Zintegruj SSH z Google Authenticator

Jeśli zamierzasz użyć Ssh z Google Pam moduł, musisz zintegrować te dwa. Istnieją dwa sposoby osiągnięcia tego.

Do uwierzytelniania hasła SSH

Umożliwić Ssh Uwierzytelnianie hasła dla zwykłego użytkownika, najpierw otwórz domyślnie Ssh plik konfiguracyjny.

$ sudo vim/etc/ssh/sshd_config

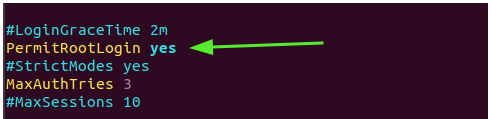

I ustaw następujące atrybuty na 'Tak' jak pokazano

Włącz uwierzytelnianie hasła SSH

Włącz uwierzytelnianie hasła SSH Dla użytkownika głównego ustaw 'Pertrootlogin' przypisują 'Tak'.

Pertrootlogin Tak

Zezwolić logowanie root

Zezwolić logowanie root Zapisz plik i wyjdź.

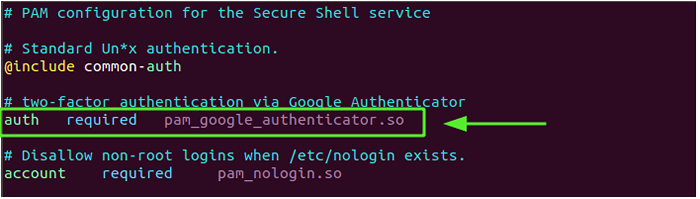

Następnie zmodyfikuj Pam zasada dla Ssh

$ sudo vim /etc /pam.D/sshd

Następnie dołącz następujący wiersz

Wymagane autoryzm PAM_GOOGLE_AUTHENTICATOR.Więc

Uwierzytelnianie SSH PAM

Uwierzytelnianie SSH PAM Wreszcie ponownie uruchom Ssh usługa dla zmian w życiu.

$ sudo systemctl restart ssh

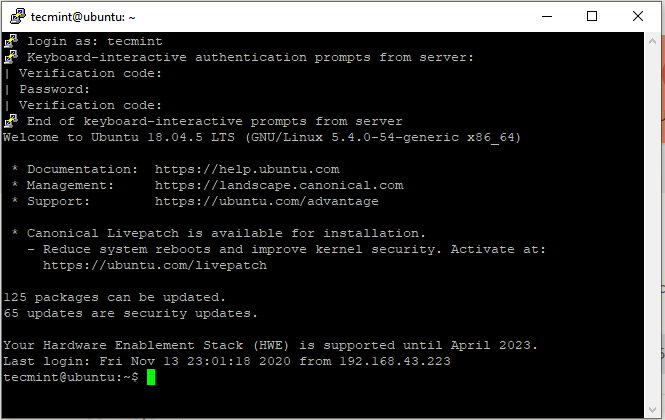

W poniższym przykładzie logujemy się do Ubuntu System od klienta putty.

Login Ubuntu SSH

Login Ubuntu SSH Do uwierzytelniania klucza publicznego SSH

Jeśli używasz Uwierzytelnianie klucza publicznego, Powtórz powyższe kroki i dodaj linię pokazaną na dole /etc/ssh/sshd_config plik.

Authentication Methods publickey, klawiatura interaktywna

Jeszcze raz edytuj Pam zasada dla Ssh Demon.

$ sudo vim /etc /pam.D/sshd

Następnie dodaj następujący wiersz.

Wymagane autoryzm PAM_GOOGLE_AUTHENTICATOR.Więc

Uwierzytelnianie klucza publicznego SSH

Uwierzytelnianie klucza publicznego SSH Zapisz plik i uruchom ponownie usługę SSH, jak widzieliśmy wcześniej.

$ sudo systemctl restart ssh

Wyłącz uwierzytelnianie dwuskładnikowe w Ubuntu

Jeśli stracisz urządzenie uwierzytelniającego lub tajnego klucza, nie szalaj. Możesz łatwo wyłączyć warstwę uwierzytelniania 2FA i wrócić do prostej metody logowania nazwy użytkownika/hasła.

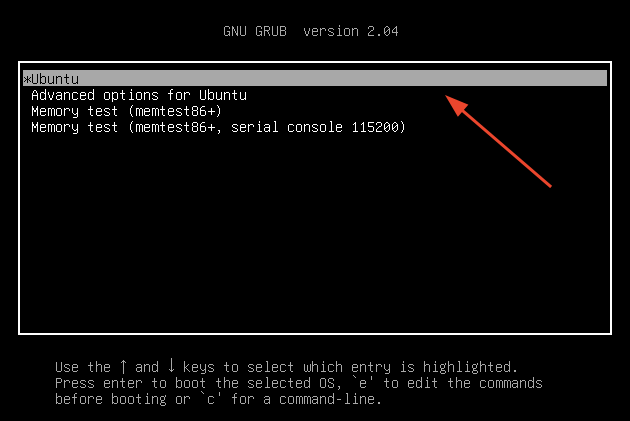

Najpierw uruchom ponownie system i naciśnij 'mi' Na pierwszym wpisie Gruba.

Menu Ubuntu Grub

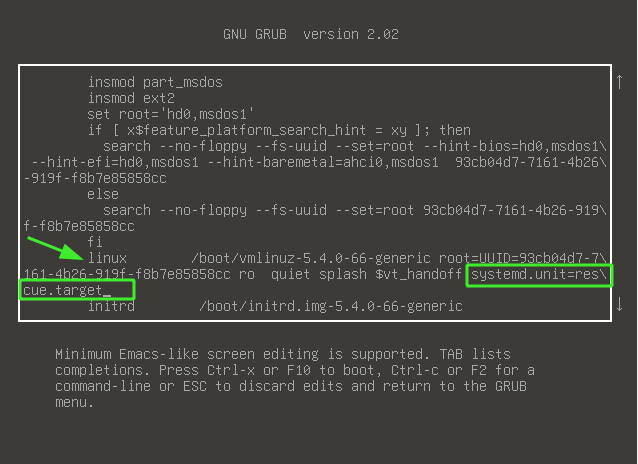

Menu Ubuntu Grub Przewiń i zlokalizuj linię, która zaczyna się od Linux I kończy się cicho Splash $ vt_handoff. Dodaj wiersz Systemd.Jednostka = ratunek.cel i naciśnij Ctrl + x Aby wejść do trybu ratownictwa

Edytuj parametry Ubuntu Grub

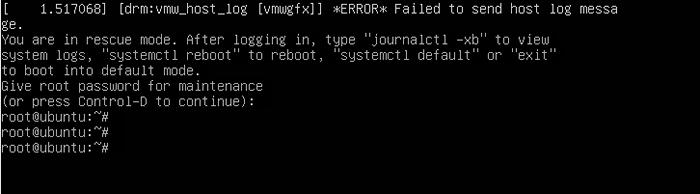

Edytuj parametry Ubuntu Grub Po zyskaniu powłoki podaj hasło roota i naciśnij WCHODZIĆ.

Tryb ratowania Ubuntu

Tryb ratowania Ubuntu Następnie kontynuuj i usuń .Google-Authenticator Plik w katalogu domowym w następujący sposób. Pamiętaj, aby zastąpić nazwę użytkownika własną nazwą użytkownika.

# rm/home/nazwa użytkownika/.Google_authenticator

Następnie edytuj /etc/pam.D/Common-Auth plik.

# $ vim /etc /pam.D/Common-Auth

Skomentuj lub usuń następujący wiersz:

Wymagane autoryzm PAM_GOOGLE_AUTHENTICATOR.Więc

Zapisz plik i ponownie uruchom swój system. Na ekranie logowania będziesz musiał tylko podać swoją nazwę użytkownika i hasło do uwierzytelnienia.

A to doprowadza nas do końca tego artykułu. Z przyjemnością usłyszymy, jak poszło.

- « Jak przyspieszyć Nginx z pamięcią podręczną lakier

- Jak pracować z znakami smakowymi Github w Linux »