Początkowa konfiguracja serwera i konfiguracje na RHEL 7

- 4906

- 1336

- Tacjana Karpiński

W tym samouczku omówimy pierwsze kroki konfiguracyjne, o które musisz zająć się po nowej instalacji Red Hat Enterprise Linux 7 na gołym serwerze metalowym lub na wirtualnym serwerze prywatnym.

Wymagania

- RHEL 7 Minimalna instalacja

Ważny: Centos 7 Użytkownicy mogą śledzić ten artykuł, aby wykonać początkową konfigurację serwera w Centos 7.

Zaktualizuj system RHEL 7

W pierwszym kroku zaloguj się do swojego Rhel Konsola serwerowa z konto z uprawnieniami root lub bezpośrednio jako root i uruchom poniższe polecenie w celu pełnej aktualizacji komponentów systemowych, takich jak zainstalowane pakiety, jądro lub zastosowanie innych łatek bezpieczeństwa.

# Aktualizacja oceny mniam # mniam aktualizacja

Aby usunąć wszystkie lokalnie pobrane pakiety i inne powiązane buformy Yum, wykonaj poniższe polecenie.

# Yum Clean All

Zainstaluj narzędzia systemowe na RHEL 7

Te następujące narzędzia mogą okazać się przydatne w administracji systemu z dnia na dzień: Nano (edytor tekstu, który zastąpi edytor vi), wget, kędzior (Narzędzia używane do pobierania pakietów głównie z sieci) narzędzia netto, LSOF (narzędzia do zarządzania sieciami lokalnymi) i Bash-Complecja (wiersz poleceń AutoComplete).

Zainstaluj je wszystkie w jednym strzale, wykonując poniższe polecenie.

# Yum Zainstaluj nano curl-curl-na-curl LSOF-Bash-complecja

Konfiguracja sieci w RHEL 7

RHEL 7 Ma szeroki zakres narzędzi, których można użyć do konfigurowania i zarządzania sieciami, od ręcznej edycji pliku konfiguracyjnego sieci po użycie poleceń takich jak IP, ifconfig, nmtui, nmcli lub trasa.

Najłatwiejszym narzędziem, którego początkujący może użyć do zarządzania i zmiany konfiguracji sieci nmtui graficzny wiersz poleceń.

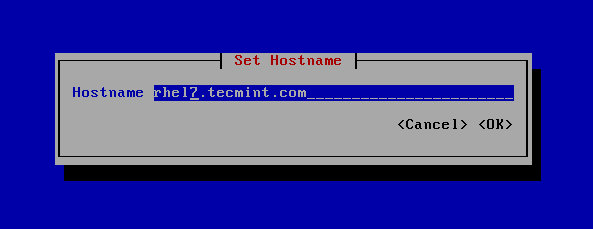

Aby zmienić nazwę hosta systemu za pośrednictwem nmtui narzędzie, wykonaj NMTUI-Hostname polecenie, ustaw nazwę hosta komputera i naciśnij OK do końca, jak pokazano na poniższym zrzucie ekranu.

# nmtui-hostname

Ustaw nazwę hosta w Rhel 7

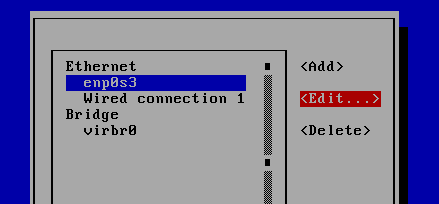

Ustaw nazwę hosta w Rhel 7 Aby manipulować interfejsem sieciowym, wykonaj NMTUI-EDIT Polecenie, wybierz interfejs, który chcesz edytować i wybierz Edytuj z właściwego menu, jak pokazano na poniższym zrzucie ekranu.

Skonfiguruj sieć w RHEL 7

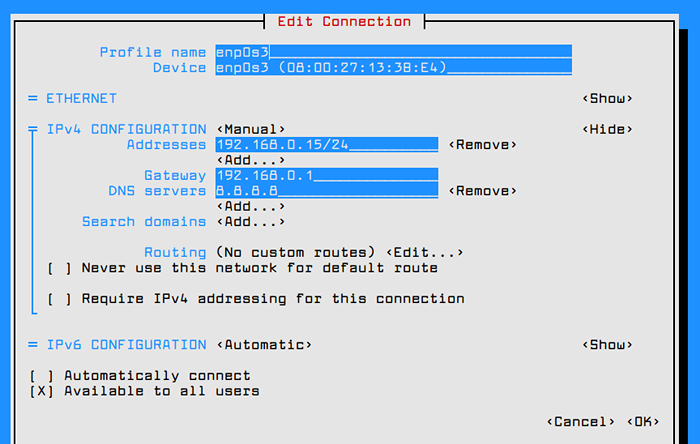

Skonfiguruj sieć w RHEL 7 Gdy jesteś w interfejsie graficznym dostarczonym przez nmtui narzędzie Możesz skonfigurować ustawienia IP interfejsu sieciowego, jak pokazano na poniższym zrzucie ekranu. Kiedy skończysz, przejdź do OK za pomocą [patka] klucz do zapisania konfiguracji i wyrzucenia.

Skonfiguruj adres IP

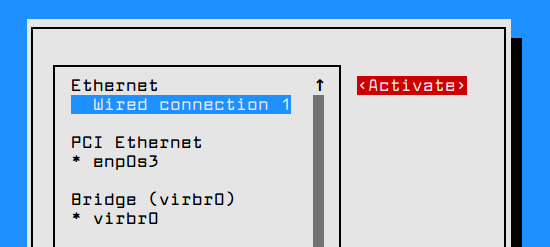

Skonfiguruj adres IP Aby zastosować nową konfigurację interfejsu sieciowego, wykonaj nmtui-connect polecenie, wybierz interfejs, który chcesz zarządzać, i naciśnij Dezaktywuj/aktywuj Opcja z eksploatacją i wzniesienia interfejsu z ustawieniami IP, jak przedstawiono na poniższych zrzutach ekranu.

# nmtui-connect

Aktywny interfejs sieciowy

Aktywny interfejs sieciowy Aby wyświetlić ustawienia interfejsu sieciowego, możesz sprawdzić zawartość pliku interfejsu lub wydać poniższe polecenia.

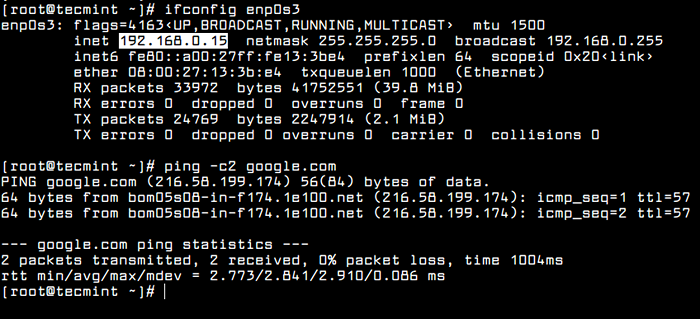

# ifconfig enp0s3 # ip a # ping -c2 Google.com

Sprawdź konfigurację sieci

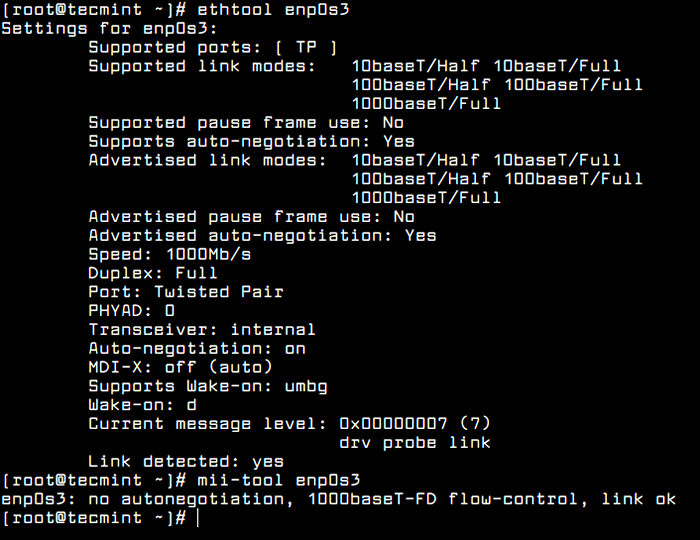

Sprawdź konfigurację sieci Inne przydatne narzędzia, które mogą być używane do zarządzania prędkością, łącza lub uzyskiwania informacji o interfejsach sieciowych, to ETHTOOL I Mii-tool.

# ETHTOOL ENP0S3 # MII-TOOL ENP0S3

Sprawdź połączenie sieciowe

Sprawdź połączenie sieciowe Utwórz nowe konto użytkownika

W następnym kroku, zalogowanym jako root na serwerze, utwórz nowego użytkownika z poniższym poleceniem. Ten użytkownik zostanie użyty później do zalogowania się do systemu i wykonywania zadań administracyjnych.

# Adduser TecMint_User

Po dodaniu użytkownika za pomocą powyższego polecenia skonfiguruj silne hasło dla tego użytkownika, wydając poniższe polecenie.

# Passwd TecMint_User

W przypadkach, w których chcesz zmusić tego nowego użytkownika do zmiany hasła przy pierwszym dzienniku, wykonaj poniższe polecenie.

# CHAGE -D0 TECMINT_USER

To nowe konto użytkownika ma na razie regularne uprawnienia do konta i nie może wykonywać zadań administracyjnych za pośrednictwem polecenia Sudo.

Aby uniknąć korzystania z konta głównego do wykonywania uprawnień administracyjnych, udzień tego nowego użytkownika z uprawnieniami administracyjnymi, dodając użytkownika do „koło„Grupa systemowa.

Użytkownicy należący do „koło„Grupa jest domyślnie dozwolona w RHEL, do uruchamiania poleceń z uprawnieniami korzeni sudo narzędzie przed napisaniem polecenia potrzebnego do wykonania.

Na przykład, aby dodać użytkownika „TecMint_user" Do "koło„Grupa, wykonaj poniższe polecenie.

# Usermod -Ag Wheel TecMint_user

Następnie zaloguj się do systemu z nowym użytkownikiem i spróbuj zaktualizować system za pośrednictwem ''Aktualizacja Sudo Yum„polecenie, aby sprawdzić, czy użytkownik ma przyznane mocy główne.

# su - Tecmint_user $ sudo yum aktualizacja

Skonfiguruj uwierzytelnianie klucza publicznego SSH na RHEL 7

W następnym kroku w celu zwiększenia bezpieczeństwa RHEL Serve Serv. Aby wygenerować parę klucza SSH, klucz publiczny i prywatny, wykonaj następujące polecenie w konsoli serwera. Upewnij się, że jesteś zalogowany do systemu z użytkownikiem konfigurujesz klawisz SSH.

# Su -TecMint_User $ SSH -KEYGEN -t RSA

Podczas generowania klucza zostaniesz poproszony o dodanie fraza Aby zabezpieczyć klucz. Możesz wejść do silnego fraza lub zdecyduj się zostawić puste miejsce, jeśli chcesz zautomatyzować zadania za pośrednictwem SSH Server.

Po wygenerowaniu klucza SSH skopiuj parę klucza publicznego na zdalny serwer, wykonując poniższe polecenie. Aby zainstalować klucz publiczny na zdalnym serwerze SSH, będziesz potrzebować konta użytkownika, które ma poświadczenia do zalogowania się na tym serwerze.

$ ssh-copy-id [e-mail chroniony]

Teraz powinieneś zalogować się za pośrednictwem SSH na zdalnym serwerze za pomocą klawisza prywatnego jako metody uwierzytelniania. Powinieneś być w stanie automatycznie zalogować się bez serwera SSH z prośbą o hasło.

$ ssh [chroniony e -mail]

Aby zobaczyć treść swojego publicznego klucza SSH, jeśli chcesz ręcznie zainstalować klucz do odległego serwera SSH, wydaj następujące polecenie.

$ cat ~/.ssh/id_rsa

Bezpieczne SSH na Rhel 7

Aby zabezpieczyć demona SSH i odrzucić zdalny dostęp SSH do konta głównego za pomocą hasła lub klucza, otwórz główny plik konfiguracyjny serwera SSH i dokonaj następujących zmian.

$ sudo vi/etc/ssh/sshd_config

Wyszukaj linię #Permitrootlogin Tak, odkształcić linię, usuwając # znak (hashtag) od początku wiersza i zmodyfikuj linię, aby wyglądała jak pokazana w poniższym fragmencie.

Pertrootlogin nr

Następnie uruchom ponownie serwer SSH, aby zastosować nowe ustawienia i przetestować konfigurację, próbując zalogować się do tego serwera za pomocą konta głównego. Dostęp do konta głównego za pośrednictwem SSH powinien być już ograniczony.

$ sudo systemctl restart sshd

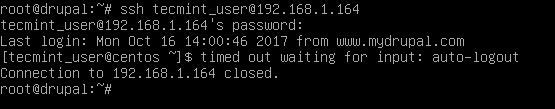

Są sytuacje, w których możesz automatycznie odłączyć wszystkie zdalne połączenia SSH z serwerem po okresie bezczynności.

Aby włączyć ten system w systemie, wykonaj poniższe polecenie, które dodaje Tmout zmienna bash do głównej Bashrc plik i wymusza każde połączenie SSH do odłączenia lub porzucenia 5 minuty bezczynności.

$ su -c 'echo "tmout = 300" >> /etc /bashrc'

Uruchom polecenie ogona, aby sprawdzić, czy zmienna została poprawnie dodana na końcu /etc/bashrc plik. Wszystkie kolejne połączenia SSH zostaną automatycznie zamknięte 5 od teraz minuty bezczynności.

$ ogon /etc /bashrc

Na poniższym zrzucie ekranu zdalna sesja SSH z maszyny Drupal do serwera RHEL została automatyczna po 5 minutach.

Automatyczne rozłączenie sesji SSH

Automatyczne rozłączenie sesji SSH Skonfiguruj zaporę ogniową na RHEL 7

Na następnym kroku skonfiguruj zaporę w celu dalszego zabezpieczenia systemu na poziomie sieciowym. RHEL 7 wysyła z aplikacją Firewalld do zarządzania regułami IPTABLES na serwerze.

Najpierw upewnij się, że zapora działa w twoim systemie, wydając poniższe polecenie. Jeśli demon zapory ogniowej zostanie zatrzymany, powinieneś zacząć od następującego polecenia.

$ sudo systemctl status firewalld $ sudo systemctl start firewalld $ sudo systemctl enable firewalld

Po włączeniu i uruchomieniu zapory w systemie możesz użyć Firewall-CMD Narzędzie wiersza poleceń do ustawiania informacji o zasadach zapory i umożliwienia ruchu do niektórych konkretnych portów sieci.

Ponieważ w tej chwili po prostu uruchamiamy demona SSH na naszym serwerze, możemy dostosować zasady zapory, aby umożliwić ruch dla portu serwisowego SSH, wydając następujące polecenie.

$ sudo firewall-cmd --add-service = ssh --Permanent $ sudo firewall-cmd--relad

Aby dodać regułę zapory w locie, bez stosowania reguły następnego po uruchomieniu serwera, użyj poniższej składni polecenia.

$ sudo firewall-cmd --add-service = sshd

Jeśli zainstalujesz inne usługi sieciowe na swoim serwerze, takie jak serwer HTTP, serwer pocztowy lub inne usługi sieciowe, możesz dodać reguły, aby umożliwić konkretne połączenia w następujący sposób.

$ sudo firewall-cmd --permanent --add-service = http $ sudo firewall-cmd --Permanent --add-service = https $ sudo firewall-cmd --Permanent --add-service = smtp

Aby wymienić wszystkie reguły zapory, uruchom poniższe polecenie.

$ sudo firewall-cmd-permmanent--list-all

Usuń niepotrzebne usługi w RHEL 7

Aby uzyskać listę wszystkich usług sieciowych (TCP i UDP) działających domyślnie na serwerze RHEL, wydaj SS polecenie, jak pokazano w poniższej próbce.

$ sudo ss -tulpn

SS Polecenie ujawni kilka interesujących usług, które są uruchomione i uruchomione domyślnie w twoim systemie, takie jak Przyrostek Usługa główna i serwer odpowiedzialny za protokół NTP.

Jeśli nie planujesz skonfigurować tego serwera serwer poczty, powinieneś zatrzymać, wyłączyć i usunąć demon postfix, wydając poniższe polecenia.

$ sudo systemctl stop postfix.usługa $ sudo yum usuń postfix

Ostatnio zgłoszono pewne paskudne ataki DDOS na protokół NTP. Jeśli nie planujesz skonfigurować serwera RHEL do uruchomienia jako serwer NTP, aby klienci wewnętrzni mogli synchronizować czas z tym serwerem, powinieneś całkowicie wyłączyć i usunąć demon chroni, wydając poniższe polecenia.

$ sudo systemCtl Stop Chronyd.Service $ sudo yum usuń chroni

Znowu biegnij SS polecenie, aby określić, czy inne usługi sieciowe działają w systemie i wyłączyć i usunąć.

$ sudo ss -tulpn

Aby zapewnić dokładny czas dla serwera i zsynchronizować czas z serwerem równorzędnym górnym czasem, możesz zainstalować ntpdate Użyteczność i czas synchronizacji z publicznym serwerem NTP, wykonując poniższe polecenia.

$ sudo yum instaluj ntpdate $ sudo ntpdate 0.Wielka Brytania.basen.NTP.org

Aby zautomatyzować ntpdate Time Synchronize polecenie, które ma być wykonywane codziennie bez interwencji użytkownika, zaplanuj nowe zadanie crontab, aby uruchomić o północy z następującą zawartością.

$ sudo crontab -e

Fragment pliku crontab:

@Daily/usr/sbin/ntpdate 0.Wielka Brytania.basen.NTP.org

To wszystko! Teraz serwer RHEL jest przygotowany do instalacji dodatkowego oprogramowania potrzebnego do niestandardowych usług lub aplikacji sieciowych, takich jak instalowanie i konfigurowanie serwera WWW, serwer bazy danych, usługa udostępniania plików lub inne konkretne aplikacje.

Aby dodatkowo zabezpieczyć i utwardzić serwer RHEL 7, sprawdź następujące artykuły.

- Mega Guide to Harden and Secure Rhel 7 - Część 1

- Mega Guide to Harden and Secure Rhel 7 - Część 2

Jeśli planujesz wdrażać strony internetowe w tym systemie RHEL 7, dowiedz się, jak konfiguracja i konfigurowanie stosu lampy lub stosu LEMP.

- « Jak zablokować konta użytkowników po nieudanych próbach logowania

- Jak zainstalować php 7 w centro 6 »