Zainstaluj i skonfiguruj ConfigServer Security & Firewall (CSF) w Linux

- 2715

- 110

- Laura Zygmunt

Jeśli spojrzysz na stanowiska pracy związane z IT w dowolnym miejscu, zauważysz stały zapotrzebowanie na zalety bezpieczeństwa. Oznacza to nie tylko, że bezpieczeństwo cybernetyczne jest interesującym dziedziną studiów, ale także bardzo lukratywną.

Mając to na uwadze, w tym artykule wyjaśnimy, jak zainstalować i skonfigurować ConfigServer Security & Firewall (znany również jako CSF w skrócie), pełny pakiet bezpieczeństwa dla Linuksa i udostępnij kilka typowych przypadków użycia. Wtedy będziesz mógł użyć CSF Jako zapora ogniowa i system wykrywania awarii wtargnięcia/logowania do stwardnienia serwerów, za którą jesteś odpowiedzialny.

Bez zbędnych adieu, zacznijmy.

Instalowanie i konfigurowanie CSF w Linux

Aby rozpocząć, zwróć uwagę na to Perl I Libwww jest warunkiem wstępnym instalacji CSF na dowolnym z obsługiwanych dystrybucji (Rhel I Centos, OpenSuse, Debian, I Ubuntu). Ponieważ powinien być dostępny domyślnie, nie ma żadnych działań z twojej strony, chyba że jeden z następujących kroków zwróci błąd śmiertelny (w takim przypadku użyj systemu zarządzania pakietem, aby zainstalować brakujące zależności).

# Yum Zainstaluj perl-libwww-perl # apt instint libwww-perl

Krok 1 - Pobierz CSF

# cd/usr/src # wget https: // pobierz.ConfigServer.com/csf.TGZ

Krok 2 - Wyodrębnij Tarball CSF

# TAR XZF CSF.TGZ # CD CSF

Krok 3 - Uruchom skrypt instalacyjny CSF

Ta część procesu sprawdzi, czy wszystkie zależności są zainstalowane, utworz niezbędne struktury i pliki katalogu dla interfejsu internetowego, wykryć aktualnie otwieranie portów i przypomina o ponownym uruchomieniu CSF I lfd Demony po zakończeniu konfiguracji początkowej.

# sh instalacja.sh # perl/usr/local/csf/bin/csftest.pl

Oczekiwane dane wyjściowe powyższego polecenia jest następujące:

Testowanie ip_tables/iptable_filter… ok testowanie ipt_log… ok testowanie ipt_multiport/xt_multiport… OK testowanie ipt_reject… ok testowanie ipt_state/xstate… OK testowanie ipt_limit/xt_limit… OK testowanie ipt_recent … Ok testowanie iptable_nat/ipt_dnat… ok Wynik: CSF powinien działać na tym serwerze

Krok 4: Wyłącz zaporę ogniową i skonfiguruj CSF

Wyłączyć Firewalld Jeśli uruchamia i skonfiguruj CSF.

# SystemCtl Stop Firewalld # Systemctl Wyłącz zaporę ogniową

Zmiana Testowanie = "1" Do Testowanie = "0" (w przeciwnym razie lfd Demon nie uruchomi się), a lista pozwoliła na porty przychodzące i wychodzące jako listę oddzieloną przecinkami (Tcp_in I Tcp_out, odpowiednio) w /etc/csf/csf.conf Jak pokazano na poniższym wyjściu:

# Flaga testowa - umożliwia zadanie CRON, które usuwa IPTABLES, jeśli chodzi o problemy konfiguracyjne po uruchomieniu CSF. Powinno to być włączone, dopóki nie będziesz pewien, że zapora działa - i.mi. Zostaniesz zablokowany ze swojego serwera #! Pamiętaj, aby ustawić go na 0 i ponownie uruchomić CSF, gdy jesteś pewien # wszystko jest w porządku. Zatrzymanie płynu mózgowo -rdzeniowego usunie linię z /etc /crontab # # lfd nie uruchomi się, gdy jest to włączone Testowanie = "0" # Zezwalaj na przychodzące porty TCP Tcp_in = "20,21,22,25,53,80,110,143 443 465 587 993 995" " # Zezwalaj na wychodzące porty TCP Tcp_out = "20,21,22,25,53,80,110,113,443 587 993 995" "

Gdy będziesz zadowolony z konfiguracji, zapisz zmiany i wróć do wiersza poleceń.

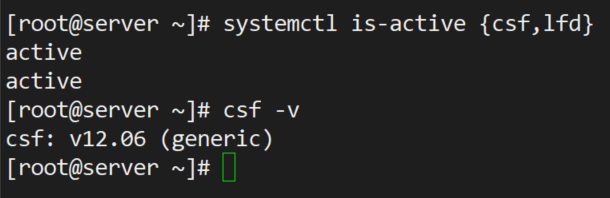

Krok 5 - Uruchom ponownie i przetestuj CSF

# Systemctl restart csf, lfd # Systemctl enable csf, lfd # Systemctl is -aktywność csf, lfd # csf -v

Test Config Security Firewall

Test Config Security Firewall W tym momencie jesteśmy gotowi rozpocząć konfigurowanie zaporników i reguł wykrywania włamań, jak omówiono następne.

Konfigurowanie CSF i reguł wykrywania włamania

Po pierwsze, będziesz chciał sprawdzić aktualne zasady zapory w następujący sposób:

# csf -l

Możesz je również zatrzymać lub ponownie załadować:

# csf -f # csf -r

odpowiednio. Pamiętaj, aby zapamiętać te opcje - będziesz ich potrzebować w miarę upływu czasu, szczególnie po wprowadzeniu zmian i ponownym uruchomieniu CSF I lfd.

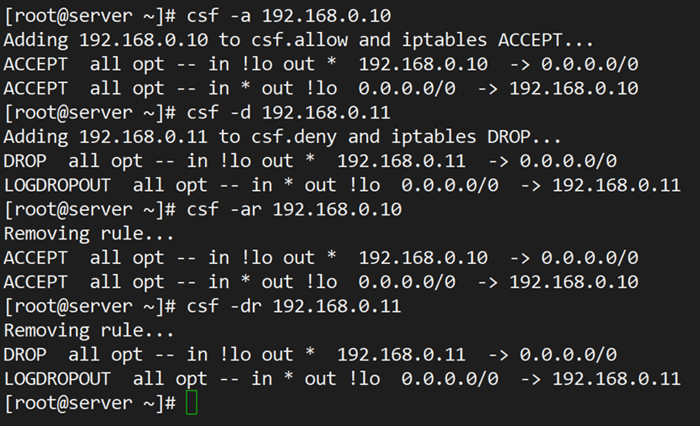

Przykład 1 - Zezwalanie i zabranianie adresów IP

Aby umożliwić przychodzące połączenia z 192.168.0.10.

# csf -a 192.168.0.10

Podobnie możesz zaprzeczyć, że pochodzą z 192.168.0.11.

# csf -d 192.168.0.11

Możesz usunąć każdą z powyższych zasad, jeśli chcesz to zrobić.

# csf -ar 192.168.0.10 # csf -dr 192.168.0.11

CSF Zezwalaj i odmawiaj adresu IP

CSF Zezwalaj i odmawiaj adresu IP Zwróć uwagę, jak użycie -ar Lub -dr Powyżej usuwa istniejące zezwolenie i zaprzecz reguł powiązanym z danym adresem IP.

Przykład 2 - Ograniczanie połączeń przychodzących według źródła

W zależności od zamierzonego korzystania z serwera możesz chcieć ograniczyć połączenia przychodzące do bezpiecznej liczby. Aby to zrobić, otwórz /etc/csf/csf.conf i szukaj Connlimit. Możesz określić wiele portów; pary połączeń oddzielone przecinkami. Na przykład,

Connlimit = "22; 2,80; 10"

pozwoli tylko 2 I 10 przychodzące połączenia z tego samego źródła do portów TCP 22 I 80, odpowiednio.

Przykład 3 - Wysyłanie alertów za pośrednictwem poczty elektronicznej

Istnieje kilka typów alertów, które możesz wybrać. Szukać E -mail_alert Ustawienia w /etc/csf/csf.conf i upewnij się, że są ustawione „1” Aby otrzymać powiązane alert. Na przykład,

LF_SSH_EMAIL_ALERT = "1" LF_SU_EMAIL_ALERT = "1"

spowoduje wysłanie ostrzeżenia na adres określony Lf_alert_to Za każdym razem, gdy ktoś z powodzeniem loguje się za pośrednictwem SSH lub przełącza się na inne konto za pomocą Su Komenda.

Opcje konfiguracji CSF i użycie

Te następujące opcje służą do modyfikacji i kontrolowania konfiguracji CSF. Wszystkie pliki konfiguracyjne CSF znajdują się pod /etc/csf informator. Jeśli zmodyfikujesz którykolwiek z poniższych plików, musisz ponownie uruchomić demon CSF, aby wprowadzić zmiany.

- CSF.conf : Główny plik konfiguracyjny do kontrolowania płynu mózgowo -rdzeniowego.

- CSF.umożliwić : Lista dozwolonych adresów IP i CIDR w zaporze.

- CSF.zaprzeczyć : Lista odrzuconych adresów IP i CIDR w zaporze ogniowej.

- CSF.ignorować : Lista ignorowanych adresów IP i CIDR na zaporze.

- CSF.*ignorować : Lista różnych plików ignorowania użytkowników, IP.

Usuń zaporę CSF

Jeśli chcesz usunąć CSF Firewall całkowicie, po prostu uruchom następujący skrypt znajdujący się pod /etc/csf/odinstalowanie.cii informator.

#/etc/csf/odinstalowanie.cii

Powyższe polecenie całkowicie usunie zaporę CSF za pomocą wszystkich plików i folderów.

Streszczenie

W tym artykule wyjaśniliśmy, jak instalować, skonfigurować i używać CSF jako zapora ogniowa i system wykrywania włamań. Należy pamiętać, że kolejne funkcje są przedstawione CSF.conf.

Na przykład, jeśli jesteś w branży hostingowej, możesz zintegrować CSF z rozwiązaniami zarządzania, takimi jak cPanel, WHM, lub znany internet.

Czy masz jakieś pytania lub komentarze na temat tego artykułu? Wyślij nam wiadomość za pomocą poniższego formularza. Oczekujemy na kontakt zwrotny!

- « Jak ponownie skonfiguruj zainstalowany pakiet w Ubuntu i Debian

- Jak wymienić lub zmienić nazwę kontenerów Docker »