Instalacja i konfiguracja TACACS+ z Routerem Cisco na Debian 8 Jessie

- 2953

- 712

- Roland Sokół

Technologia dziś w dużej mierze opiera się na sprzęcie sieciowym i właściwej konfiguracji tego sprzętu sieciowego. Administratorzy mają za zadanie upewnić się, że zmiany konfiguracji są nie tylko dokładnie testowane przed wdrożeniem, ale także, że wszelkie zmiany konfiguracyjne są dokonywane przez osoby upoważnione do wprowadzania zmian, a także upewnienia się, że zmiany są rejestrowane.

Zainstaluj TACACS+ na Debian za pomocą routera Cisco

Zainstaluj TACACS+ na Debian za pomocą routera Cisco Ta zasada bezpieczeństwa jest znana jako Aaa (Triple-A) lub Uwierzytelnianie, Upoważnienie, I Rachunkowość. Istnieją dwa bardzo wybitne systemy, które oferują funkcjonalność AAA dla administratorów w celu zapewnienia dostępu do urządzeń i sieci, które urządzenia obsługują.

PROMIEŃ (Usługa użytkownika zdalnego dostępu) i Tacacs+ (System kontrolera dostępu do terminali dostępu Plus).

Promień jest tradycyjnie używany do uwierzytelniania użytkowników w celu uzyskania dostępu do sieci, która kontrastuje Tacacs W tym TACACS jest tradycyjnie używany do podawania urządzeń. Jedną z dużych różnic między tymi dwoma protokołami jest zdolność TACAC do oddzielenia funkcji AAA na niezależne funkcje.

Zaletą rozdzielenia funkcji AAA TACACS jest to, że zdolność użytkownika do wykonywania niektórych poleceń można kontrolować. Jest to bardzo korzystne dla organizacji, które chcą zapewnić personel sieciowy lub inny administrator IT z różnymi przywilejami poleceń na bardzo szczegółowym poziomie.

Ten artykuł przejdzie przez konfigurację Debian system do działania jako Tacacs+ system.

Konfiguracja środowiska

- Debian 8 zainstalowane i skonfiguruj z łącznością sieciową. Przeczytaj ten artykuł o tym, jak zainstalować Debian 8

- Cisco Network Switch 2940 (większość innych urządzeń Cisco również będzie działać, ale polecenia na przełączniku/routerze mogą się różnić).

Instalacja oprogramowania TACACS+ na Debian 8

Pierwszy krok w konfiguracji tego nowego Tacacs serwer będzie nabywanie oprogramowania z repozytoriów. Można to łatwo osiągnąć przy użyciu 'trafny' Komenda.

# apt-get instaluj tacacs+

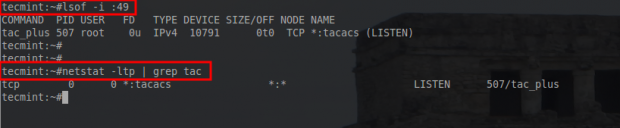

Powyższe polecenie zainstaluje i uruchomi usługę serwera w porcie 49. Można to potwierdzić za pomocą kilku narzędzi.

# lsof -i: 49 # netstat -ltp | GREP TAC

Te dwa polecenia powinny zwrócić wiersz wskazujący Tacacs Słuchuje na porcie 49 w tym systemie.

Sprawdź usługę TACACS

Sprawdź usługę TACACS W tym momencie Tacacs Słuchuje połączeń na tym komputerze. Teraz nadszedł czas, aby skonfigurować Tacacs usługi i użytkownicy.

Konfigurowanie usług TACACS i użytkowników

Zasadniczo dobrym pomysłem jest powiązanie usług z określonymi adresami IP, jeśli serwer ma wiele adresów. Aby wykonać to zadanie, domyślne opcje demona można zmodyfikować, aby określić adres IP.

# nano/etc/default/tacacs+

Ten plik określa wszystkie ustawienia demony Tacacs System powinien się uruchomić. Domyślna instalacja określi tylko plik konfiguracyjny. Dodając '-B' Argument do tego pliku, do słuchania TACAC można użyć określonego adresu IP.

TACACS+ Skonfiguruj plikDaemon_opts = "-c/etc/tacacs+/tac_plus.konf ” - Oryginalna linia Daemon_opts = "-c/etc/tacacs+/tac_plus.conf -B x.X.X.X „ - Nowa linia, gdzie X.X.X.X to adres IP do słuchania

Notatka specjalna w Debian: Z jakiegoś powodu próba wznowienia Tacacs+ Usługa do odczytania nowych opcji demona nie powiodła się (via Service Tacacs_plus restart).

Wydaje się, że problemem jest to, kiedy Tacacs rozpoczyna się przez w tym skrypt, Pid jest statycznie ustawiony „Pidfile =/var/run/tac_plus.pid ” Jednak kiedy „-B x.X.X.X" jest określony jako opcja demona, nazwa pliku PID jest zmieniana na „/Var/run/tac_plus.pid.X.X.X.X".

Nie jestem do końca pewien, czy jest to błąd, czy nie, ale w celu tymczasowego zwalczania sytuacji, można ręcznie ustawić Pidfile w w tym skrypt, zmieniając wiersz na „Pidfile =/var/run/tac_plus.pid.X.X.X.X" gdzie x.X.X.X to adres IP TACACS powinien słuchać, a następnie rozpocząć usługę z:

# serwis tacacs_plus start

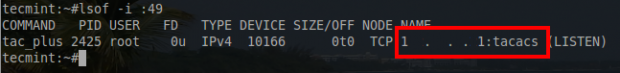

Po ponownym uruchomieniu usługi polecenie LSOF można ponownie użyć, aby potwierdzić, że usługa TACACS słucha na właściwym adresie IP.

# lsof -i: 49

Sprawdź usługę TACACS

Sprawdź usługę TACACS Jak widać powyżej, Tacacs jest słuchanie na adresie IP na określonym adresie IP jako zestaw w pliku TACACS Domyślnie powyżej. W tym momencie należy utworzyć użytkowników i określone zestawy poleceń.

Informacje te są zarządzane przez inny plik: ”/etc/tacacs+/tac_plus.conf'. Otwórz ten plik z edytorem tekstu, aby dokonać odpowiednich modyfikacji.

# nano/etc/tacacs+/tac_plus.conf

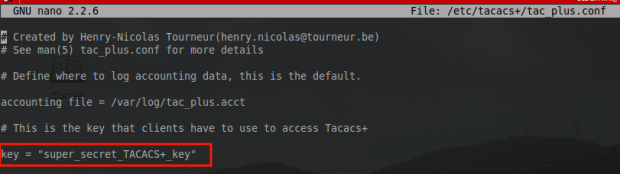

Ten plik jest miejscem, w którym wszystkie Tacacs Specyfikacje powinny znajdować się (uprawnienia użytkownika, listy kontroli dostępu, klucze hosta itp.). Pierwszą rzeczą, którą należy stworzyć, jest klucz dla urządzeń sieciowych.

W tym kroku jest duża elastyczność. Jeden klucz można skonfigurować dla wszystkich urządzeń sieciowych lub wielu klawiszy można skonfigurować na urządzenie. Opcja zależy od użytkownika, ale w tym przewodniku użyje jednego klucza.

tac_plus.Conf - Utwórz klucz sieciowykey = "super_secret_tacacs+_key"

Utwórz klucz TACACS

Utwórz klucz TACACS Po skonfigurowaniu klucza, grupy należy zbudować, które określają uprawnienia, które użytkownicy zostaną przypisani później. Tworzenie grup znacznie ułatwia delegację uprawnień. Poniżej znajduje się przykład przypisywania pełnych praw administratora.

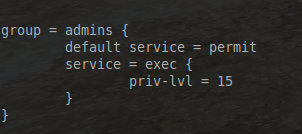

tac_plus.Conf - Utwórz uprawnienia do grupygrupa = administrator domyślna usługa = usługa pozwolenia = exec priv-lvl = 15

Utwórz grupę dla TACACS

Utwórz grupę dla TACACS - Nazwa grupy zależy od linii „grupa = administrator„Z administratorem są nazwa grupy.

- „„Domyślna usługa = pozwolenie”Wiersz wskazuje, że jeśli polecenie nie zostanie wyraźnie odrzucone, zezwól na to domyślnie.

- „„service = exec priv-lvl = 15”Umożliwia poziom przywilejów 15 W trybie EXEC na urządzeniu Cisco (poziom uprawnienia 15 jest najwyższym na sprzęcie Cisco).

Teraz użytkownik musi zostać przypisany do grupy administratora.

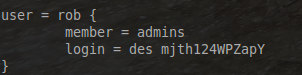

tac_plus.Conf - Utwórz użytkownikaużytkownik = Rob członek = administrator login = des mjth124wpzapy

Utwórz użytkownika TACACS

Utwórz użytkownika TACACS - „User = Rob” Stanza umożliwia nazwę użytkownika Roba na dostęp do niektórych zasobów.

- „Członek = administratorzy”Mówi TACACS+, aby odwoływać się do poprzedniej grupy o nazwie Administrins w celu uzyskania listy tego, do czego ten użytkownik jest upoważniony.

- Ostateczna linia, „Login = des mjth124wpzapy” to hasło zaszyfrowane przez tego użytkownika do uwierzytelnienia (możesz użyć krakersa, aby wymyślić ten super „złożony” przykład hasła)!

Ważny: Zasadniczo najlepszą praktyką jest umieszczenie zaszyfrowanych haseł do tego pliku, a nie zwykłego tekstu, ponieważ dodaje niewielkie bezpieczeństwo w przypadku, gdy ktoś powinien odczytać ten plik i niekoniecznie miał dostęp.

Dobrym środkiem zapobiegawczym jest przynajmniej usunięcie światowego dostępu do odczytu również w pliku konfiguracyjnym. Można to osiągnąć za pomocą następującego polecenia:

# chmod o-r/etc/tacacs+/tac_plus.Conf # Service Tacacs_plus Reload

W tym momencie strona serwera jest gotowa do połączeń z urządzeń sieciowych. Przejdźmy do Cisco Przełącz teraz i skonfiguruj go, aby komunikować się z tym Debian Tacacs+ serwer.

Strony: 1 2- « Instalowanie LEMP (Linux, Nginx, MariaDB i PHP) na Fedora 22

- Zainstaluj YouTube -DL - narzędzie do pobierania wideo wiersza poleceń dla Linux »