RHCSA Series Essentials of Virtualization and Guest Administration z KVM - Część 15

- 1851

- 224

- Igor Madej

Jeśli spojrzysz na słowo w słowniku, przekonasz się, że oznacza to „Aby stworzyć wirtualną (a nie rzeczywistą) wersję czegoś". W obliczeniach termin wirtualizacja odnosi się do możliwości uruchamiania wielu systemów operacyjnych jednocześnie i izolowania jednego z drugiego, oprócz tego samego systemu fizycznego (sprzętowego), znanego w schemacie wirtualizacji jako gospodarz.

Seria RHCSA: Essentials of Virtualiation and Guest Administration z KVM - Część 15

Seria RHCSA: Essentials of Virtualiation and Guest Administration z KVM - Część 15 Poprzez użycie wirtualnego monitora maszyny (znanego również jako Hipervisor), maszyny wirtualne (określane jako goście) mają zasoby wirtualne (i.mi. Procesor, pamięć RAM, pamięć, interfejsy sieciowe, aby wymienić kilka) z podstawowego sprzętu.

Mając to na uwadze, widać, że jedną z głównych zalet wirtualizacji są oszczędności kosztów (w infrastrukturze sprzętu i sieci oraz pod względem konserwacji) oraz znaczne zmniejszenie przestrzeni fizycznej wymaganej do pomieszczeń wszystkich niezbędnych sprzętu sprzętowego.

Ponieważ ten krótki poradnik nie może obejmować wszystkich metod wirtualizacji, zachęcam do odwołania się do dokumentacji wymienionej w podsumowaniu, aby uzyskać więcej informacji na ten temat.

Należy pamiętać, że niniejszy artykuł ma być punktem wyjścia do poznania podstaw wirtualizacji w RHEL 7 Korzystanie z KVM (maszyna wirtualna oparta na jądrze) z narzędziami wiersza poleceń, a nie dogłębną dyskusję na ten temat.

Weryfikacja wymagań sprzętowych i instalowanie pakietów

Aby skonfigurować wirtualizację, procesor musi go obsługiwać. Możesz sprawdzić, czy system spełnia wymagania za pomocą następującego polecenia:

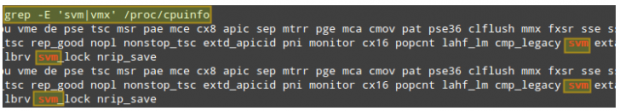

# grep -e 'svm | vmx' /proc /cpuinfo

Na poniższym zrzucie ekranu widzimy, że obecny system (z Amd mikroprocesor) obsługuje wirtualizację, jak wskazuje SVM. Gdybyśmy mieli procesor oparty na Intel, zobaczylibyśmy VMX Zamiast tego w wynikach powyższego polecenia.

Sprawdź obsługę KVM

Sprawdź obsługę KVM Ponadto musisz mieć możliwości wirtualizacji włączone w oprogramowaniu układowym hosta (BIOS Lub Uefi).

Teraz zainstaluj niezbędne pakiety:

- qemu-kvm jest wirtualizatorem open source, który zapewnia emulację sprzętową dla hiperwizora KVM, podczas gdy QEMU-IMG zapewnia narzędzie wiersza poleceń do manipulowania obrazami dysku.

- Libvirt Obejmuje narzędzia do interakcji z możliwościami wirtualizacji systemu operacyjnego.

- Libvirt-Python Zawiera moduł, który pozwala aplikacjom napisane w Pythonie na korzystanie z interfejsu dostarczonego przez libvirt.

- Libguestfs Tools: Narzędzia wiersza poleceń administratora systemu dla maszyn wirtualnych.

- Virt-install: Inne narzędzia wiersza poleceń do administracji maszyn wirtualnych.

# Yum Update && Yum Instaluj qemu-kvm qemu-img libvirt libvirt-python libguestfs-tools virtall

Po zakończeniu instalacji upewnij się, że uruchomisz i włącz libvirtd praca:

# Systemctl start libvirtd.Service # Systemctl Włącz libvirtd.praca

Domyślnie każda maszyna wirtualna będzie mogła komunikować się z resztą na tym samym serwerze fizycznym i samym hostie. Aby umożliwić gościom dotarcie do innych maszyn w naszym sieci LAN, a także w Internecie, musimy skonfigurować interfejs mostu w naszym hoście (powiedzmy Br0, na przykład) przez,

1. Dodanie następującego wiersza do naszej głównej konfiguracji NIC (najprawdopodobniej /etc/sysconfig/network-scripts/IFCFG-ENP0S3):

Bridge = Br0

2. Tworzenie pliku konfiguracyjnego dla Br0 (/etc/sysconfig/network-scripts/IFCFG-BR0) z tymi zawartością (pamiętaj, że może być konieczne zmianę adresu IP, adresu bramy i informacji DNS):

Device = Br0 Type = most bootproto = statyczny iPaddr = 192.168.0.18 Mash = 255.255.255.0 bramy = 192.168.0.1 nm_controlled = nie defroute = Tak Peerdns = Tak Peerroutes = Tak IPv4_Failure_Fatal = nie ipv6init = tak ipv6_autoConf = tak ipv6_defroute = tak ipv6_peerdns = tak ipv6_peerrouttes = tak ipv6_failure_fatal = nie nazwa BRET = tak dnS1 = 8.8.8.8 DNS2 = 8.8.4.4

3. Wreszcie, włączając przekazywanie pakietów, tworząc, w /etc/sysctl.conf,

internet.IPv4.ip_forward = 1

i załadowanie zmian w bieżącej konfiguracji jądra:

# sysctl -p

Zauważ, że może być również konieczne powiedzieć Firewalld że ten rodzaj ruchu powinien być dozwolony. Pamiętaj, że możesz zapoznać się z artykułem na ten temat w tej samej serii (część 11: Kontrola ruchu sieciowego za pomocą Firewalld i IPTables), jeśli potrzebujesz pomocy.

Strony: 1 2- « Shilpa Nair podziela swoje doświadczenie w rozmowie kwalifikacyjnej na temat zarządzania pakietami Redhat Linux

- Seria RHCSA Przegląd niezbędnych poleceń i dokumentacji systemowej - Część 1 »