Skonfiguruj scentralizowany serwer dziennika z RSYSLOG w Centos/RHEL 8

- 2850

- 398

- Tacjana Karpiński

Aby administratorzy systemu mogli rozpoznać lub analizować problemy Centos 8 Lub RHEL 8 serwer, ważne jest, aby poznać i wyświetlić zdarzenia, które miały miejsce na serwerze w określonym czasie z plików dziennika znalezionych w /var/log katalog w systemie.

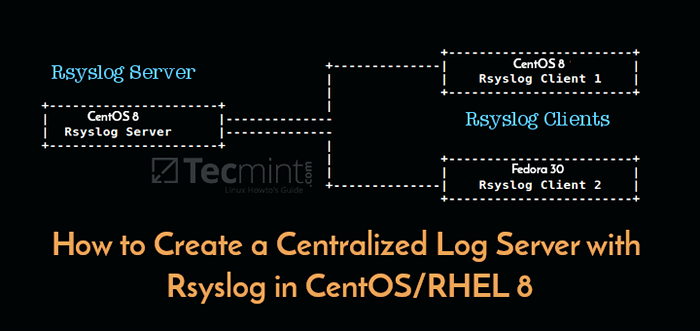

Syslog (Protokół rejestrowania systemu) System na serwerze może działać jako centralny punkt monitorowania dziennika przez sieć, w której wszystkie serwery, urządzenia sieciowe, przełączniki, routery i usługi wewnętrzne, które tworzą dzienniki, niezależnie od tego, czy są powiązane z konkretnym problemem wewnętrznym, czy po prostu informacyjne wiadomości mogą wysyłać swoje dzienniki.

Na Centos/Rhel 8 serwer, Rsyslog Demon to najważniejszy serwer dziennika, który jest domyślnie wstępnie zainstalowany, a następnie Systemd Journal Daemon (Journald).

Rsyslog to narzędzie open source, opracowane jako usługa architektury klienta/serwera i może osiągnąć obie role niezależnie. Może działać jako serwer i zbierać wszystkie dzienniki przesyłane przez inne urządzenia przez sieć lub może działać jako klient, wysyłając wszystkie wewnętrzne zdarzenia systemowe zalogowane do pilota Syslog serwer.

Wymagania

- Instalacja „Centos 8.0 ”z zrzutami ekranu

- Instalacja RHEL 8 z zrzutami ekranu

Aby skonfigurować scentralizowany serwer dziennika na Centos/Rhel 8 serwer, musisz sprawdzić potwierdzenie, że /var Partycja ma wystarczającą ilość miejsca (kilka minimum GB) do przechowywania wszystkich zarejestrowanych plików dziennika w systemie wysyłanym przez inne urządzenia w sieci. Polecam, abyś miał osobny dysk (LVM Lub NALOT) Aby zamontować /var/log/ informator.

Jak skonfigurować serwer RSYSLOG w Centos/RHEL 8

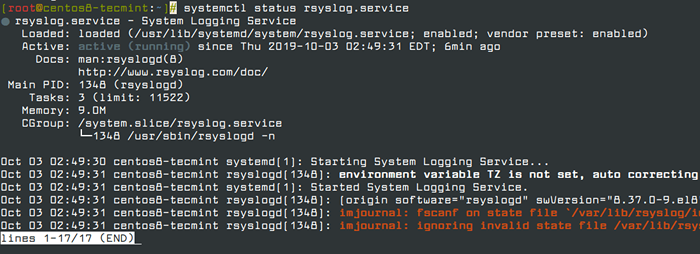

1. Tak jak powiedziałem, Rsyslog Usługa jest instalowana i działa automatycznie w Centos/Rhel 8 serwer. Aby sprawdzić, czy demon działa w systemie, uruchom następujące polecenie.

# Status SystemCtl RSYSLOG.praca

Sprawdź status RSYSLOG w Centos 8

Sprawdź status RSYSLOG w Centos 8 Jeśli usługa nie działa domyślnie, uruchom następujące polecenie, aby rozpocząć Rsyslog Demon.

# Systemctl start rsyslog.praca

2. Jeśli Rsyslog Narzędzie nie jest domyślnie zainstalowane w systemie, którego planujesz używać jako scentralizowanego serwera rejestrowania, uruchom następujące polecenie DNF, aby zainstalować pakiet RSysLog i uruchomić demon.

# DNF instaluj rsyslog # Systemctl start rsyslog.praca

3. Raz Rsyslog Zainstalowane narzędzie możesz teraz skonfigurować RSysLog jako scentralizowany serwer rejestrowania, otwierając główny plik konfiguracyjny /etc/rsyslog.conf, w celu odbierania wiadomości dziennika dla klientów zewnętrznych.

# vi /etc /rsyslog.conf

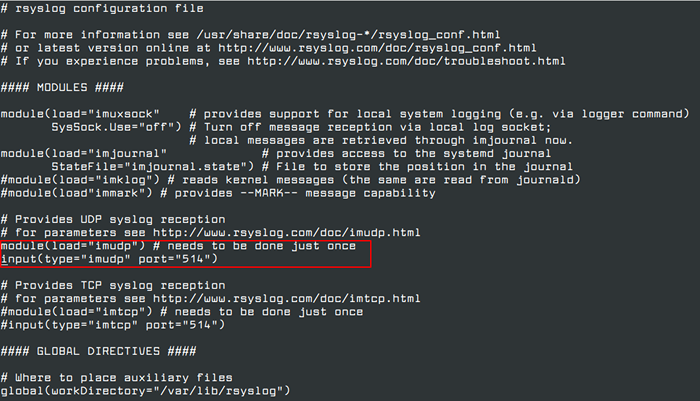

w /etc/rsyslog.conf Plik konfiguracyjny, znajdź i pocukaj następujące wiersze, aby udzielić odbioru transportu UDP do Rsyslog serwer przez 514 Port. Rsyslog używa standardu UDP Protokół transmisji dziennika.

moduł (load = "iMudp") # musi być wykonany tylko raz wprowadzony (type = "iMudp" port = "514")

Skonfiguruj serwer RSYSLOG w Centos 8

Skonfiguruj serwer RSYSLOG w Centos 8 4. Protokół UDP nie ma TCP koszty ogólne i sprawia, że transmisja danych jest szybsza niż TCP protokół. Z drugiej strony UDP Protokół nie gwarantuje niezawodności przesyłanych danych.

Jeśli jednak chcesz użyć TCP Protokół przyjęcia dziennika, który musisz znaleźć i pocukać następujące wiersze w /etc/rsyslog.conf plik konfiguracyjny w celu skonfigurowania demona RSYSLOG do wiązania i słuchania gniazda TCP 514 Port.

moduł (load = "imtcp") # musi być wykonany tylko raz wprowadzony (type = "imtcp" port = "514")

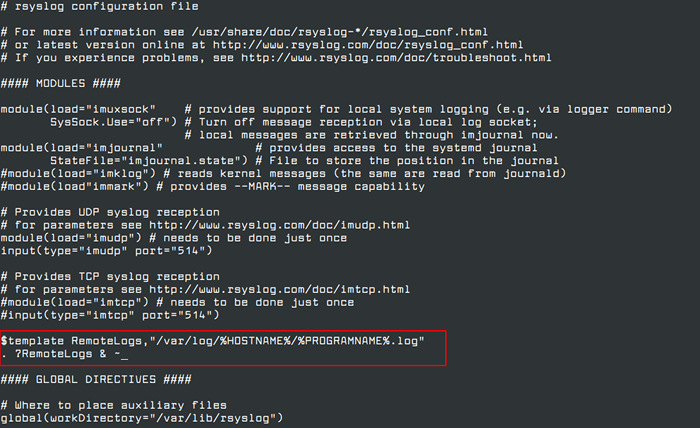

5. Teraz utwórz nowy szablon do odbierania zdalnych wiadomości, ponieważ ten szablon poprowadzi lokalny serwer RSysLog, gdzie zapisać odebrane wiadomości wysyłane przez klientów sieciowych Syslog.

$ szablon REDOTELOGS, "/var/log/%nazwa hosta%/%nazwa programu%.dziennik" *.* ?Remotelogs

Utwórz szablon dla serwera RSYSLOG

Utwórz szablon dla serwera RSYSLOG $ szablon REDOTELOGS Demon RSYSLOG Daemon do gromadzenia i zapisywania wszystkich przesłanych komunikatów dziennika do odrębnych plików, w oparciu o nazwę klienta i zdalną aplikację klienta, które tworzyły komunikaty na podstawie określonych właściwości dodanych w konfiguracji szablonu: %Nazwa hosta%i%nazwa programu.

Wszystkie odebrane pliki dziennika zostaną zapisane w lokalnym systemie plików do przydzielonego pliku nazwanego na podstawie nazwy hosta komputera klienta i trzymania /var/log/ informator.

I ~ Reguła przekierowania kieruje lokalnym serwerem RSYSLOG do dalszego przetwarzania otrzymanej komunikatu dziennika i usunięcia wiadomości (nie zapisuj ich na wewnętrzne pliki dziennika).

Remotelogs to arbitralna nazwa nadana tej dyrektywie szablonu. Możesz użyć dowolnej nazwy, które najlepiej odpowiednie dla swojego szablonu.

Aby skonfigurować bardziej złożone szablony RSYSLOG, przeczytaj instrukcję pliku konfiguracyjnego RSYSLOG, uruchamiając Człowiek rsyslog.conf Dowódzuj lub skonsultuj się z dokumentacją online RSYSLOG.

# Man Rsyslog.conf

6. Po wprowadzeniu powyższych zmian konfiguracji możesz ponownie uruchomić demon RSYSLOG, aby zastosować ostatnie zmiany, uruchamiając następujące polecenie.

# Service Rsyslog restart

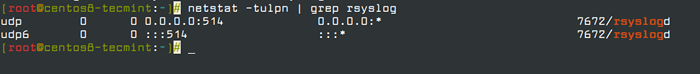

7. Po ponownym uruchomieniu Rsyslog serwer, powinien teraz działać jako scentralizowany serwer dziennika i nagrywać wiadomości od klientów Syslog. Aby potwierdzić gniazda sieci RSYSLOG, uruchom polecenie NetStat i użyj narzędzia GREP do filtrowania ciągu RSYSLOG.

# netstat -tulpn | GREP RSYSLOG

Jeśli Polecenie NetStat nie w niewiary Centos 8, Możesz go zainstalować za pomocą następującego polecenia.

# DNF Whatprovides NetStat # DNF Instaluj narzędzia netto

Sprawdź gniazda słuchania RSYSLOG

Sprawdź gniazda słuchania RSYSLOG 8. Jeśli masz Selinux aktywny Centos/Rhel 8, Uruchom następujące polecenie, aby umożliwić ruch RSYSLOG w zależności od typu gniazda sieciowego.

# semanage port -a -t syslogd_port_t -p UDP 514 # semanage port -a -t syslogd_port_t -p tcp 514

Jeśli polecenie semanage nie instaluj Centos 8, Możesz go zainstalować za pomocą następującego polecenia.

# Dnf Whatprovides SEMANAGE # DNF instaluj PolicyCoreUtils-Python-Utils

9. Jeśli masz aktywną zaporę ogniową w systemie, uruchom następujące polecenie, aby dodać potrzebne reguły umożliwiające ruch RSYSLOG na portach w Firewalld.

# Firewall-CMD --Permanent --add-port = 514/tcp # Firewall-CMD --PerManent --add-port = 514/UDP # Firewall-CMD--RELOAD

Możesz także ograniczyć przychodzące połączenia w porcie 514 z białych zakresów IP, jak pokazano.

# Firewall-CMD --PerManent --add-bogacowo-rule „reguła family =" ipv4 "adres źródłowy ="123.123.123.0/21„Port port =” 514 ”Protocol =" TCP "Accept ' # Firewall-CMD --Permanent --add-Rich-Rule„ Reguła Family = "IPv4" Adres źródłowy = "123.123.123.0/21„Port port =” 514 ”protokół =" UDP "Akceptuj ' # Firewall-CMD-RELOOD

To wszystko! Rsyslog jest teraz skonfigurowany jako serwer Logs Centralizowany i może zbierać dzienniki od zdalnych klientów. W następnym artykule zobaczymy, jak skonfigurować klienta RSysLog Centos/Rhel 8 serwer.

- « Jak zainstalować komputer stacjonarny w Arch Linux

- Jak używać Nginx jako balansu obciążenia HTTP w Linux »